Active Directory: утилита NLTEST

Гибкая утилита для командной строки nltest позволяет выполнять следующие задачи:

- получить список контроллеров домена;

- получить состояние безопасных каналов, которые обеспечивают доверие между доменами;

- запросить состояние отношений доверия между доменами;

- зарегистрировать запись SRV для контроллера домена на динамическом DNS.

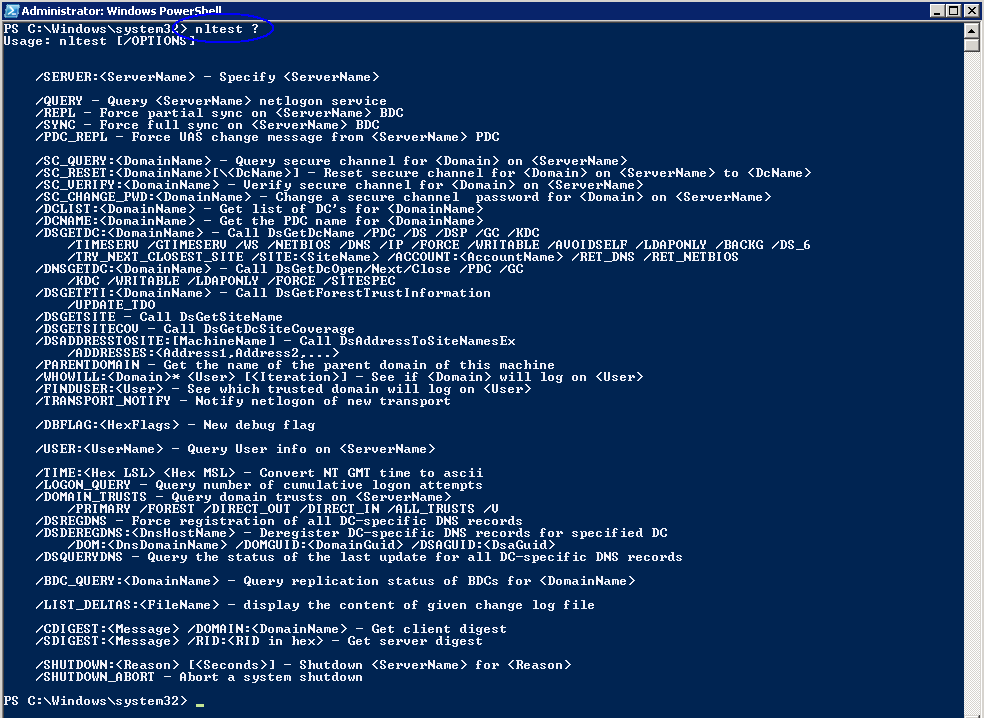

Команда имеет следующий синтаксис:

nltest [/server:<servername>] [test operation]

Параметр /server позволяет запускать тесты на удаленном контроллере домена. Если имя сервера не указывать, тесты выполняются на локальной системе. Эта команда предоставляет возможность запуска нескольких операций.

Каждая операция, вместе с соответствующим параметром, рассматривается далее.

Параметры команды nltest

| Операция | Описание |

| /query | Отображает состояние безопасного канала, который устанавливается службой NetLogon. Предоставляет информацию о дате последнего использования безопасного канала Предоставляет информацию о дате последнего использования безопасного канала |

| /sc_query:<domain> | Отображает информацию о состоянии безопасного канала к целевому домену, а также выдает имя удаленного контроллера домена |

| /sc_reset:<domain> | Удаляет и повторно создает безопасный канал указанного домена |

| /sc_verify:<domain> | Сообщает о состоянии безопасного канала. Если обнаруживается проблема, безопасный канал удаляется и создается повторно |

| /sc_change_pwd:<domain> | Меняет пароль учетной записи доверия в указанном домене |

| /dclist:<domain> | Отображает имена всех контроллеров указанного домена |

| /dcname:<domain> | Отображает имя эмулятора первичного контроллера домена в указанном домене |

| /dsgetfti:<domain> | Отображает информацию о всех отношениях доверия между лесами в указанном домене |

| /dsgetsite | Отображает имя сайта Active Directory, в котором находится локальная системе |

| /dsregdns | Обновляет регистрацию всех записей DNS, относящихся к контроллеру домена. Это позволяет обновить записи SRV без останова и перезапуска службы NetLogon Это позволяет обновить записи SRV без останова и перезапуска службы NetLogon |

| /dsderegdns:<dnsserver> | Удаляет запись SRV контроллера домена на указанном сервере DNS |

Предположим, что необходимо быстро получить список всех контроллеров домена в домене microsoft.com. Для этого необходимо ввести команду:

nltest /dclist:microsoft.com

Если необходимо проверить состояние безопасного канала к домену microsoft.com, то можно воспользоваться такой командой:

nltest /sc_query:microsoft.com

nltest.exe

nltest.exeМестонахождение

%windir%\system32

Описание

Программа проверки сервера входа в Microsoft®

Средство Nltest.exe используется для проверки доверительных отношений между компьютером, являющимся членом домена, и контроллером домена, которому принадлежит учетная запись этого компьютера.

Синтаксис

nltest [/параметры]

Параметры

- /SERVER:<имя_сервера>

- указать <имя_сервера>

- /QUERY

- запросить службу входа в сеть <имя_сервера>

- /REPL

- принудительно выполнить частичную синхронизацию на BDC <имя_сервера>

- /SYNC

- принудительно выполнить полную синхронизацию на BDC <имя_сервера>

- /PDC_REPL

- принудительно выполнить сообщение смены UAS из PDC <имя_сервера>

- /SC_QUERY:<имя_домена>

- запросить безопасный канал для <домен> на <имя_сервера>

- /SC_RESET:<имя_домена>[\<имя_DC>]

- переустановить безопасный канал для <домен> на <имя_сервера> к <имя_DC>

- /SC_VERIFY:<имя_домена>

- проверить безопасный канал для <домен> на <имя_сервера>

- /SC_CHANGE_PWD:<имя_домена>

- сменить пароль безопасного канала для <домен> на <имя_сервера>

- /DCLIST:<имя_домена>

- получить список контроллеров домена для <имя_домена>

- /DCNAME:<имя_домена>

- получить имя PDC для <имя_домена>

- /DSGETDC:<имя_домена>

- вызвать DsGetDcName /PDC /DS /DSP /GC /KDC /TIMESERV /GTIMESERV /WS /NETBIOS /DNS /IP /FORCE /WRITABLE /AVOIDSELF /LDAPONLY /BACKG /DS_6 /TRY_NEXT_CLOSEST_SITE /SITE:<имя_сайта> /ACCOUNT:<имя_учетной_записи> /RET_DNS /RET_NETBIOS

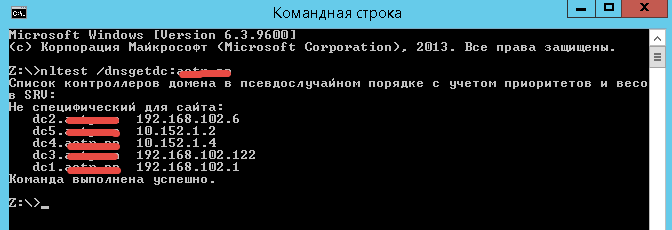

- /DNSGETDC:<имя_домена>

- вызвать DsGetDcOpen/Next/Close /PDC /GC /KDC /WRITABLE /LDAPONLY /FORCE /SITESPEC

- /DSGETFTI:<имя_домена>

- вызвать DsGetForestTrustInformation /UPDATE_TDO

- /DSGETSITE

- вызвать DsGetSiteName

- /DSGETSITECOV

- вызвать DsGetDcSiteCoverage

- /DSADDRESSTOSITE:[имя_компьютера]

- вызвать DsAddressToSiteNamesEx

/ADDRESSES:<адрес1,адрес2,.

..>

..> - /PARENTDOMAIN

- получить имя родительского домена этого компьютера

- /WHOWILL:<домен>* <пользователь> [<итерация>]

- определить, выполнит ли <домен> вход для <пользователь>

- /FINDUSER:<пользователь>

- посмотреть, какой доверенный домен выполнит вход для <пользователь>

- /TRANSPORT_NOTIFY

- уведомить службу входа в сеть о новом транспорте

- /DBFLAG:<шестнадцатеричные флаги>

- новый флаг отладки

- /USER:<имя_пользователя>

- запросить сведения о пользователе на <имя_сервера>

- /TIME:<шестнадцатеричный LSL> <шестнадцатеричный MSL>

- преобразовать время NT по Гринвичу в формат ASCII

- /LOGON_QUERY

- запросить количество совокупных попыток входа

- /DOMAIN_TRUSTS

- запросить доверия домена на <имя_сервера> /PRIMARY /FOREST /DIRECT_OUT /DIRECT_IN /ALL_TRUSTS /V

- /DSREGDNS

- принудительно выполнить регистрацию всех относящихся к контроллеру домена записей DNS

- /DSDEREGDNS:<DNS_имя_узла>

- отменить регистрацию относящихся к контроллеру домена записей DNS для указанного контроллера домена /DOM:<DNS_имя_домена> /DOMGUID:<GUID_домена> /DSAGUID:<GUID_DSA>

- /DSQUERYDNS

- запросить состояние последнего обновления для всех относящихся к контроллеру домена записей DNS

- /BDC_QUERY:<имя_домена>

- запросить состояние репликации BDC для <имя_домена>

- /LIST_DELTAS:<имя_файла>

- отобразить содержимое данного файла журнала изменений

- /CDIGEST:<сообщение> /DOMAIN:<имя_домена>

- получить дайджест клиента

- /SDIGEST:<сообщение> /RID:<RID в шестнадцатеричном формате>

- получить дайджест сервера

- /SHUTDOWN:<причина> [<секунд>]

- завершить работу <имя_сервера> вследствие <причина>

- /SHUTDOWN_ABORT

- прервать завершение работы системы

- /?

- Вызов справки

Реклама

Это nltest выходных данных не допустимо, чтобы использовать новый объект?

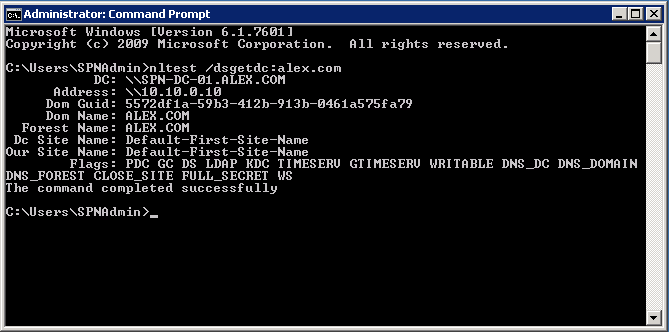

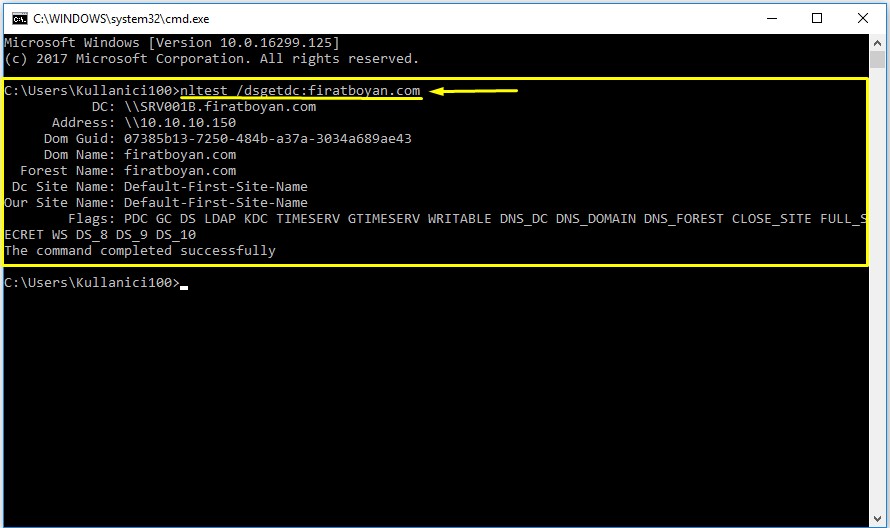

при выполнении команды nltest «nltest /dsgetdc:contoso. com» я получаю следующий вывод:

com» я получаю следующий вывод:

DC: \DC1.contoso.com

Адрес: \192.168.0.100

Dom идентификатор GUID: 1234567a-abc1-4d66-a421-153f0116d8c7

Dom название: contoso.com

Название Леса: contoso.com

Название сайта DC: Нью-Йорк

Название Нашего Сайта: Нью-Йорк

Флаги: PDC GC DS LDAP KDC TIMESERV….etc..

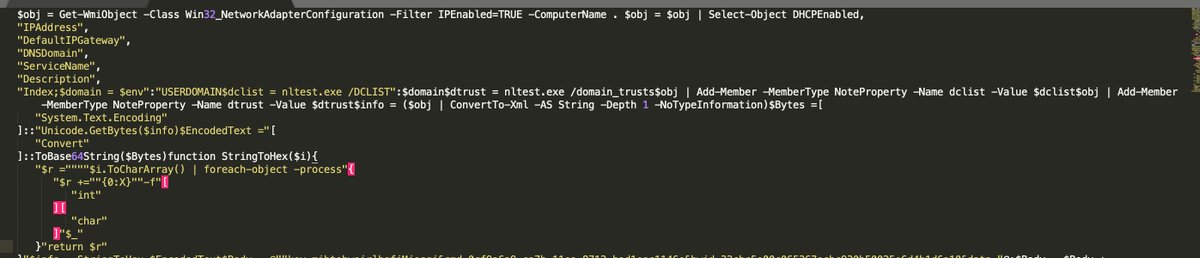

То, что я пытаюсь сделать, — это захватить выходные данные DC и, в конечном счете, адресные поля. Я попробовал следующее, Но мне это не нравится:

$svc=nltest /dsgetdc:contoso.com $obj=new-object psobject -property {DC=$svc.DC}

New-Object : не удается привязать параметр ‘Property’. Не удается преобразовать значение » DC=$svc.DC «типа» System.Management.Automation.ScriptBlock» набрать «System.Collections.IDictionary». В line:1 char:36 + $obj=new-object psobject-property {DC=$svc.DC} + ~~~~~~~~~~~~ + CategoryInfo : InvalidArgument: (:) [Новый Объект], ParameterBindingException + FullyQualifiedErrorId : CannotConvertArgumentNoMessage,Microsoft.

PowerShell.Commands.NewObjectCommand

Так что, очевидно,я делаю вызов неправильно/неправильно использую команду. Должен ли я вообще использовать new-object для того, что я пытаюсь сделать?

Поделиться Источник OneDownFiveUp 30 апреля 2015 в 21:42

2 ответа

- Допустимо ли смешивать объект JSON с объектом HTML?

С ASP.NET MVC у вас есть возможность вернуть JSONResult. return JSON(new { View = RenderViewAsString(MyView, model), wasSuccessful = true}) Как вы можете видеть, мой объект JSON будет иметь HTML и некоторые данные. Идея заключается в том, чтобы использовать строго типизированный HtmlHelpers в…

- Допустимо ли это использовать while (true){ //Processes }?

В программе, над которой я работаю, мне нужно написать небольшие демоноподобные процессы, чтобы обеспечить некоторые небольшие службы в разных потоках.

Допустимо ли использовать что-то подобное? while(true) { // Processes } Вызывает ли это какие-либо проблемы в программе для точки опоры…

Допустимо ли использовать что-то подобное? while(true) { // Processes } Вызывает ли это какие-либо проблемы в программе для точки опоры…

2

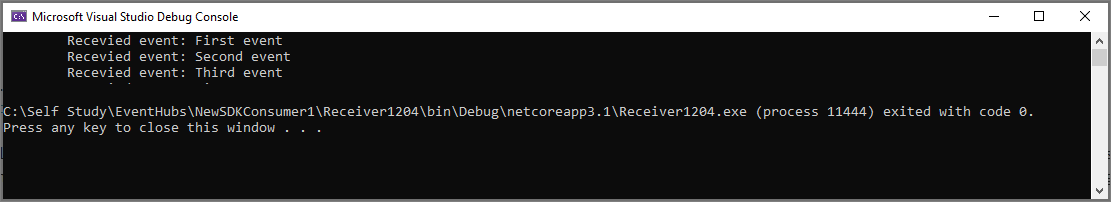

У Briantist есть отличный ответ, подробно описывающий проблемы с тем, как вы обрабатываете вывод nltest . Поскольку вывод из nltest

ConvertFrom-StringData .$results = ((nltest /dsgetdc:contoso.com) -replace ":","=" |

Where-Object{$_ -match "="}) -join "`r`n" |

ConvertFrom-StringData

new-object -TypeName PSCustomObject -Property $results

Мы используем -replace ":","=" для преобразования всех двоеточий в знаки равенства. Затем мы отфильтровываем и строки, которые не имеют знака равенства. Это означает, что для удаления любого сообщения о состоянии, такого как «The command completed successfully».

ConvertFrom-StringData создает хэш-таблицу, которую мы храним в $results .

Затем, точно так же , как ваш вопрос и ответ бриантистов, мы делаем PsCustomObject . Результат будет выглядеть следующим образом.

Dc Site Name : CON Our Site Name : CON DC : \DCCONTOSO.COM Flags : GC DS LDAP KDC TIMESERV WRITABLE DNS_DC DNS_DOMAIN DNS_FOREST CLOSE_SITE FULL_SECRET WS Address : \1254.885.1.478 Dom Name : CONTOSO.COM Dom Guid : 0a3be324-f399-4b44-a3f1-b9c5aa6e7c5b Forest Name : CONTOSO.COM

Просто сохраните результаты создания объекта в переменную, после чего вы сможете получить доступ к свойствам, как к любому объекту в PowerShell.

Поделиться Matt 01 мая 2015 в 00:36

1

Я боюсь, что вы не используете его должным образом (не совсем). :]+):\s+(?<value>.+)$’) {

$h[$Matches[‘key’]] = $Matches[‘value’]

}

} $obj = New-Object PSObject -Property $h

:]+):\s+(?<value>.+)$’) {

$h[$Matches[‘key’]] = $Matches[‘value’]

}

} $obj = New-Object PSObject -Property $h

Мы разделяем вывод на основе новых строк, затем для каждой строки сопоставляем регулярное выражение, извлекаем ключ и значение и добавляем его в hash, а затем используем его в вызове

Поделиться briantist 30 апреля 2015 в 22:03

Похожие вопросы:

JPA POJO как объект данных

Какова наилучшая практика использования сущностей JPA? Поскольку JPA сущностей-это всего лишь POJOs, считается ли целесообразным использовать объект в качестве объекта данных в других частях системы…

Когда допустимо использовать jQuery?

В последнее время я много думал о том, где провести черту, и хотел бы получить некоторые ответы от вас, опытных разработчиков. Когда допустимо ссылаться на jQuery в веб-приложении? Некоторые. ..

..

Powershell regex на выходе команды для NLTEST

Бегущий: nltest /sc_query:domain /server:servername Производит: Flags: 30 HAS_IP HAS_TIMESERV Trusted DC Name \\hostname.domain Trusted DC Connection Status Status = 0 0x0 NERR_Success The command…

Допустимо ли смешивать объект JSON с объектом HTML?

С ASP.NET MVC у вас есть возможность вернуть JSONResult. return JSON(new { View = RenderViewAsString(MyView, model), wasSuccessful = true}) Как вы можете видеть, мой объект JSON будет иметь HTML и…

Допустимо ли это использовать while (true){ //Processes }?

В программе, над которой я работаю, мне нужно написать небольшие демоноподобные процессы, чтобы обеспечить некоторые небольшие службы в разных потоках. Допустимо ли использовать что-то подобное?…

Длина выходных данных Crypto++

Я пытаюсь использовать шифрование AES из библиотеки Crypto++ : CBC_Mode<AES>::Encryption e; У меня есть двоичный блок данных, который мне нужно зашифровать. Класс, по-видимому, предоставляет…

Класс, по-видимому, предоставляет…

InstallShield LaunchAppAndWait nltest

Мне нужно узнать имя контроллера домена, которое вводит пользователь домена во время установки. в командной строке я могу использовать команду nltest /dcname: при попытке использовать это в скрипте…

Допустимо ли использовать это в функции, вызываемой с помощью общего указателя

У меня есть вопрос об использовании общих указателей и многопоточном программировании в C++. Если я вызываю функцию-член, используя общий объект указателя этого класса в потоке а, то допустимо…

Допустимо ли повторно использовать константу в разных пакетах?

Приношу свои извинения, если это не самое подходящее место для того, чтобы задать этот вопрос. Я также проверил связанные с этим вопросы, такие как этот или Этот , но это не совсем одно и то же….

Новый объект отделяется от контекста данных

Я добавил новый объект в фоновый рабочий, новый объект был добавлен успешно, но при попытке удалить его я получил ошибку, потому что новый объект был отделен от контекста данных. Фоновое Событие…

Фоновое Событие…

Потеря доверительного отношения с доменом Windows и Active Directory — Блог

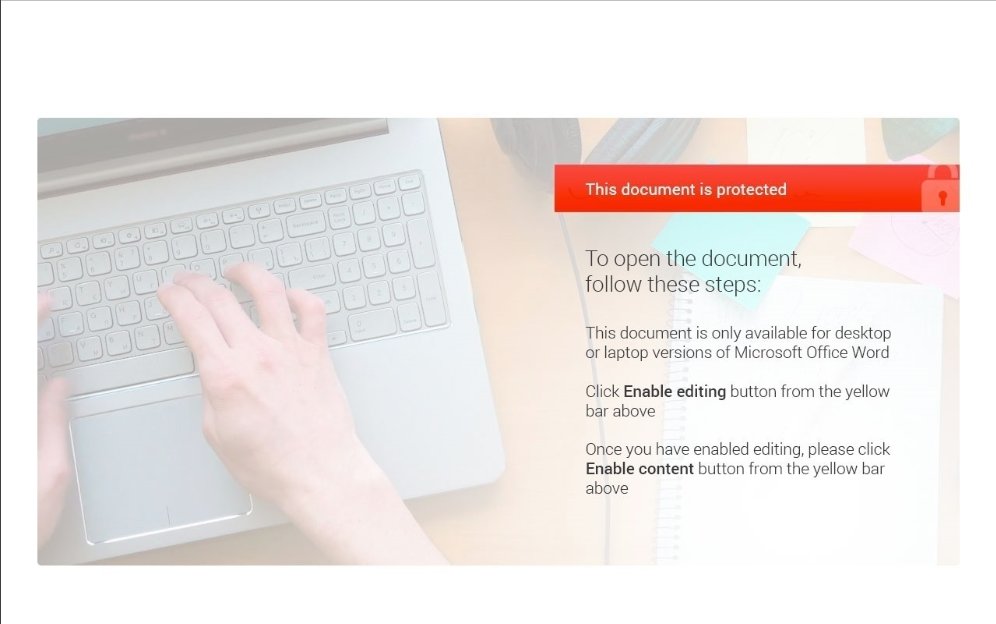

В обслуживаемой организации у некоторых сотрудников эпизодически возникала ошибка:

По наблюдениям, возникала данная ошибка у сотрудников чаще всего после отпусков, либо длительных командировок. Исследование показало, что это связано с несоответствием вариантов паролей, хранящихся на рабочей станции и домене, при долгом отсутствии компьютера в корпоративной сети, не происходили обновления OS и обновление пароля для компьютера. При появлении компьютера в корпоративной сети после простоя происходило обновление пароля и установка обновление ОС. При следующем запуске ОС может запросить восстановление системы что приводит к откату состояния системы и как следствие возврат к предыдущему паролю для компьютера, у домена для данного компьютера остаётся сохранён новый пароль.

Пути решения

Увы все варианты требуют, либо включенного локального администратора на целевой системе, отключенного у данного заказчика, политиками по соображениям безопасности, либо присутствие сотрудника.

Решение 1 — Повторное введение в домен

Самый простой способ в соответствии со статьёй рекомендации с support.microsoft

При удалении компьютера из домена и повторном введении в домен, компьютер получает новый SID и теряет членство в группах.

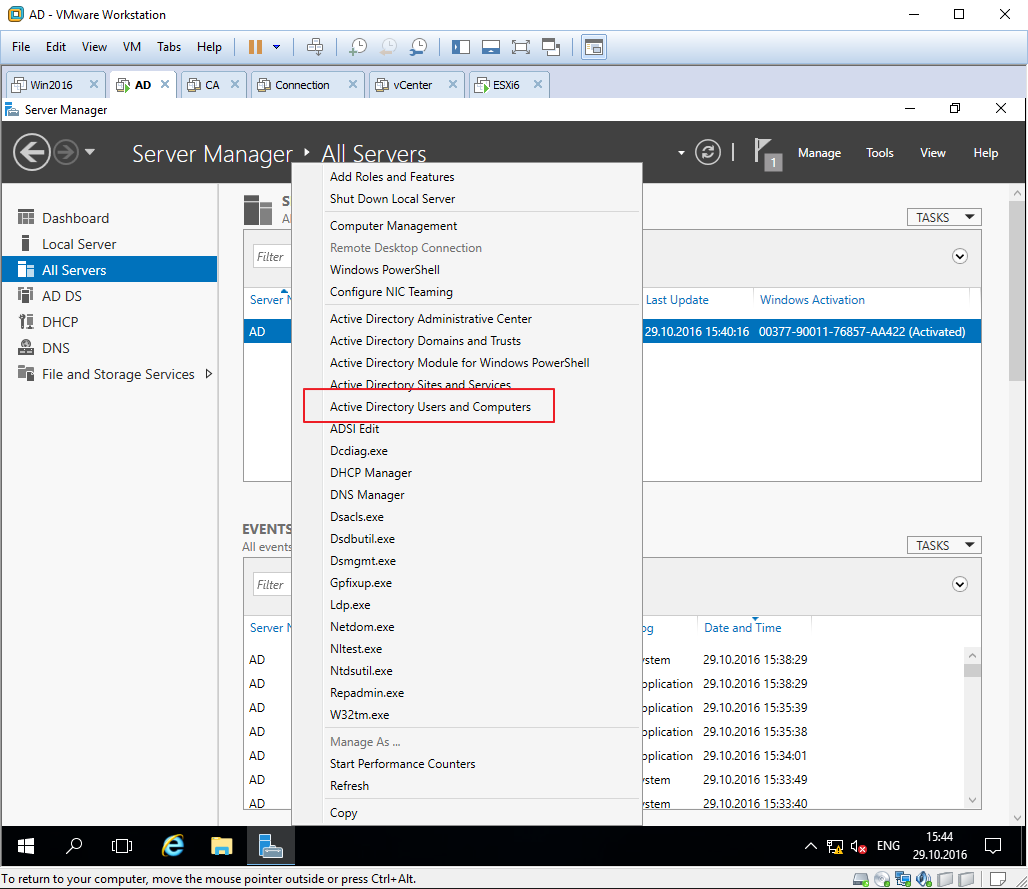

Возможен вариант без изменения имени компьютера на контролере домена открываем оснастку «Active Directory Users and Computers» выбираем нужный компьютер после чего в контекстном меню выбираем «Reset Account», теперь на компьютере под учётной записью локального администратора заново вводим компьютер в домен (данный вариант был использован нами при решении проблемы, простой и надёжный как советский консервный ключ).

Данный способ работает всегда.

Минусы:

Необходимость активной учётной записи локального администратора или личное присутствие.

При удалении компьютера из домена необходимо будет повторно добавлять для него необходимые группы.

Решение 2 — Использование командлета PowerShell

PowerShell должен быть версии 3 (начиная с Windows 8/Server 2012 входит в состав системы, для более ранних версий можно установить отдельно https://www. microsoft.com/en-us/download/details.aspx?id=34595), необходимо войти под локальным администратором и запустить с правами администратора.

microsoft.com/en-us/download/details.aspx?id=34595), необходимо войти под локальным администратором и запустить с правами администратора.

Reset-ComputerMachinePassword -Server DC -Credential Domain\Admin

—Server DC вместо DC имя вашего контролера домена (если контроллеров домена несколько, то можно указать любой, желательно из того же сегмента сети)

—Credential Domain / Admin вместо Domain/Admin указать данные домена и пользователя с правом добавления в домен.

После удачного завершения команды не выводит никаких сообщений, выходим из локальной учётной записи и заходим на компьютере в доменную учётную запись, перезагрузка не требуется.

Такой же результат получим при использовании следующего командлета PowerShell:

Test-ComputerSecureChannel -Repair -Credential domain\user

Вместо Domain\User Укажите Ваш домен и пользователя с правом добавления в домен.

Минусы:

НеобходимPowerShell 3.0 доступный по умолчанию только с версии Windows 8/Server 2012

Запуск программы необходимо выполнить от локального администратора.

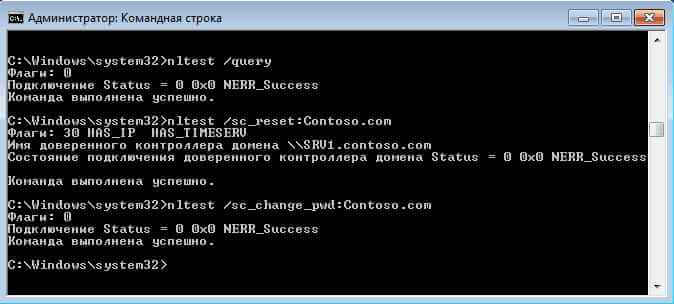

Решение 3 — утилита Nltest

Как и в случае с Nlщиками бесполезна в данной ситуации, но может быть полезна при других проблемах и для проверки защищенного сеанса между компьютером и контролером домена, а так же для проверки после ввода компьютера в домен. Итак данная утилита есть на всех современных и не только версиях Windows (в том числе и серверных). На компьютере, что потерял доверие, выполняем следующие команды:

Nltest /query

для проверки безопасного соединения с доменом;

Nltest/sr_reset:YOUDOMAIN

сбрасываем учётную запись компьютера в домене;

Nltest/sc_change_pwd:YOUDOMAIN

Изменяем пароль компьютера в Вашем домене.

В данном случае утилита не поможет по простой причине, Nltest работает в контексте запустившего её пользователя, и как следствие зайдя на компьютер под локальной учётной записью получим ошибку доступа, а под доменной учётной записью может и не пустить, с чего и начались поиски решения проблемы (можно зайти под доменным пользователем с правом добавление в домен при условии, что на момент входа в учётную запись на компьютере нет сети и Вы ранее входили под данной учётной записью на данный компьютер).

Минусы:

Хоть и данная утилита есть на любом компьютере, запускается она от пользователя под которым Вы вошли в систему и нет возможности ввести данные для авторизации.

Решение 4 — утилита Netdom

Увы с ней тоже не все так гладко, её нет по умолчанию на любом компьютере, на Windows Server она доступна начиная с версии 2008, на рабочие компьютер можно установить из пакета RSAT (средство удалённого администрирования сервера). Для её использования так же необходимо зайти на целевую систему под локальным администратором и выполнить следующие действия:

Netdom resetpwd /Server:DC /UserD:Admin /PasswordD:Password

где:

DC – имя любого доменного контролера.

Admin – учётная запись администратора домена

Password – пароль администратора домена

Плюсом данного способа является то, что не требуется перезагрузка компьютера, а необходимо выйти из локальной учётной записи и войти в доменную учётную запись.

Минусы:

Необходимо запустить командную строку от имени локального администратора.

Данную утилиту необходимо заранее установить на компьютер, а при потере доверительных отношений с доменом у Вас не будет возможности установить ПО от имени доменного администратора или учётной записи с необходимыми правами.

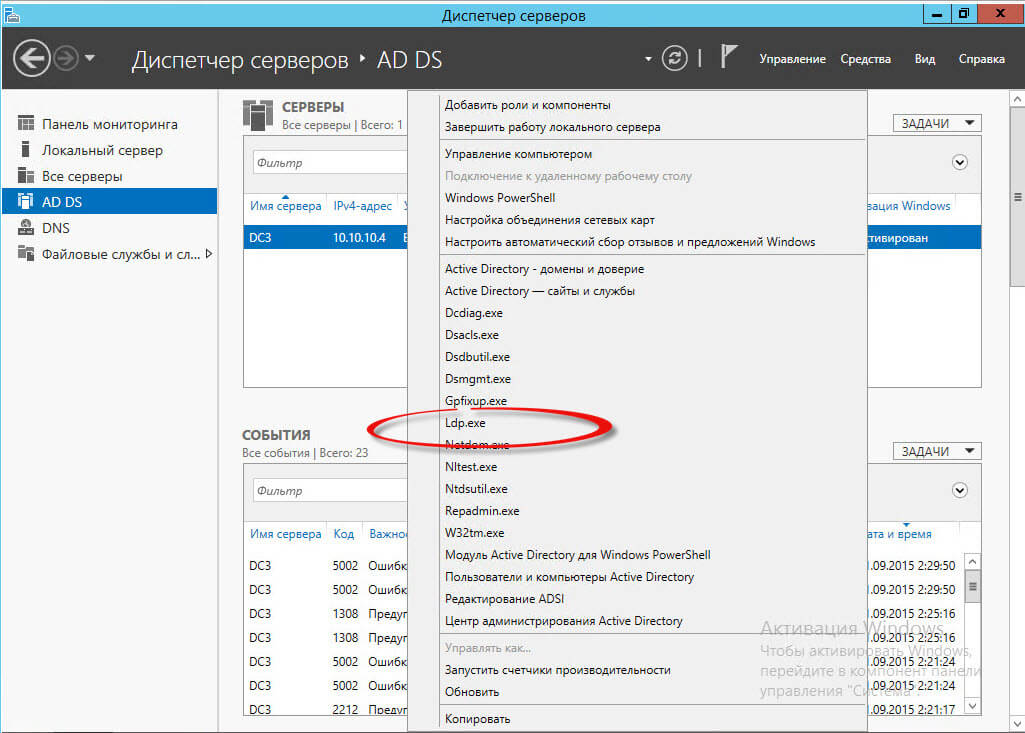

Поиск контролеров домена Active Directory

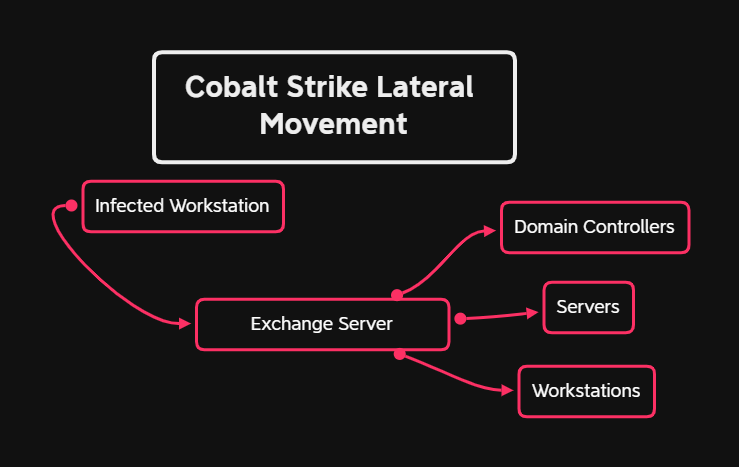

При проведении внутреннего тестирования на проникновение требуется определить цели атаки.

Одними из главных целей являются контроллеры домена Active Directory. Найти контроллеры домена можно множеством способов.

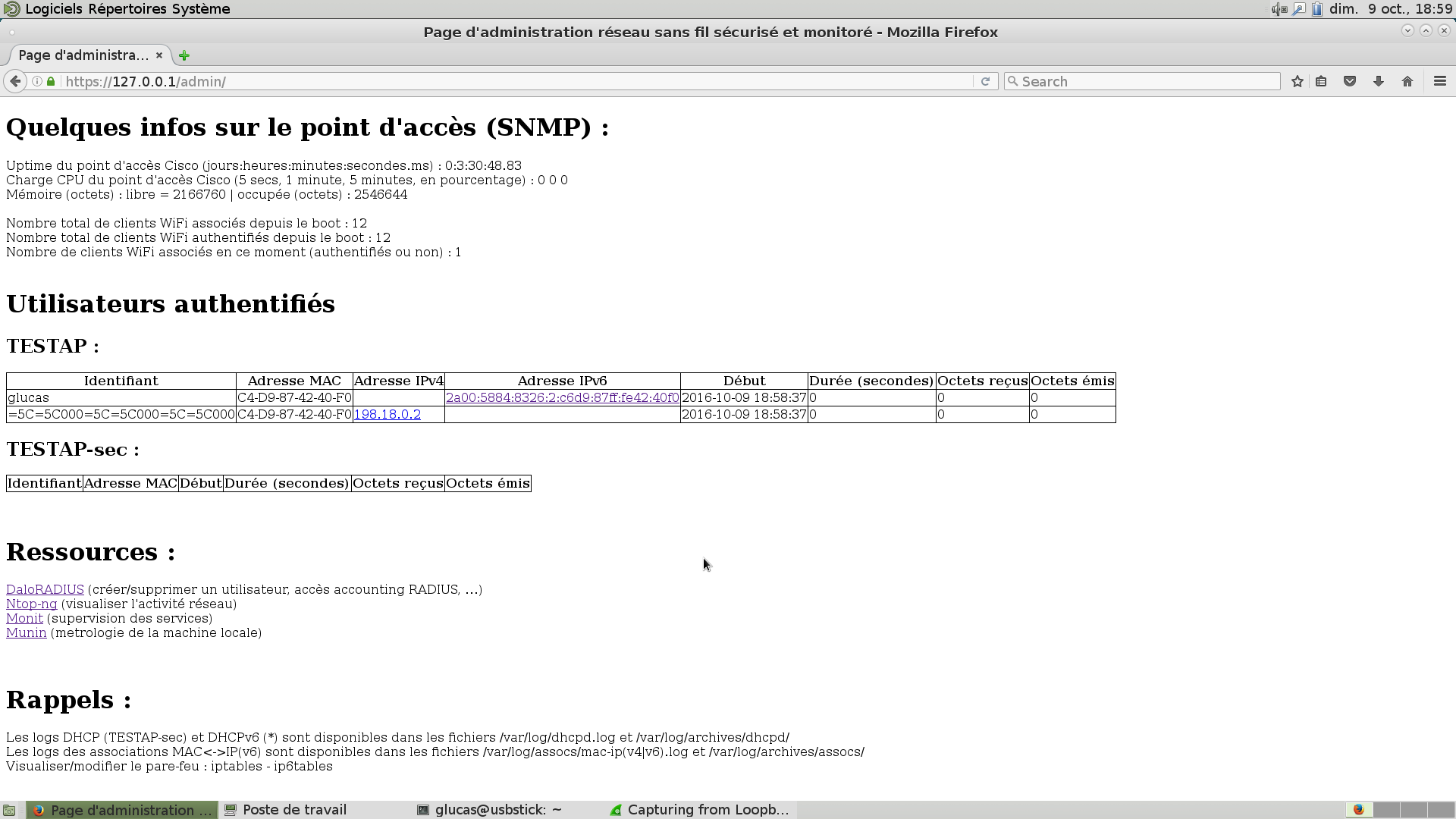

Получение имени домена

Для начала нам нужно узнать имя домена. Как правило оно передается в параметрах DHCP сервера domain-name (5) и или domain-search (119). Посмотреть значения этих параметров можно в файле /etc/resolv.conf.

Пример файла resolv.conf:

# Generated by NetworkManager

search pentestlab.lan

nameserver 192.168.1.1

nameserver 192.168.1.2

nameserver 172.16.2.2

соответствено, скорее всего, имя домена — pentestlab.lan.

После получения имени домена, мы можем запросить у DNS сервера список всех контроллеров домена.

Первый способ

Запрос ldap SRV записей.

nslookup -type=srv _ldap._tcp.dc._msdcs.

Пример:

nslookup -type=srv _ldap._tcp.dc._msdcs.pentestlab.lan

Второй способ

Запрос kerberos записей.dig any _kerberos._tcp.полное_имя_домена

Пример:

dig any _kerberos._tcp.pentestlab.lan

Третий способ

Запрос A записей.

dig полное_имя_домена

Пример:

dig pentestlab.lan

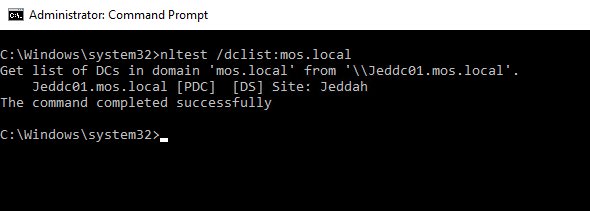

Четвертый способ

Запрос c использованием nltest.

Данный способ работает только с АРМ, который уже входит в состав домена.

nltest /dclist:полное_имя_домена

Пример:

nltest /dclist:pentestlab.lan

Не все способы применимы ко всем доменам, но один из них сработает точно.

Заказать Аудит Безопасности или Пентест Вашей IT-инфраструктурыБыть уверенным в своей IT-инфраструктуре — это быть уверенным в завтрашнем дне. Для того, чтобы сделать заказ: |

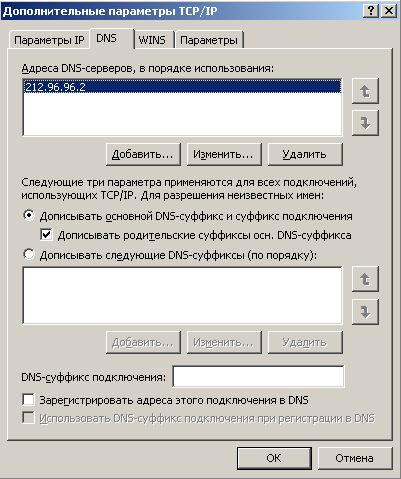

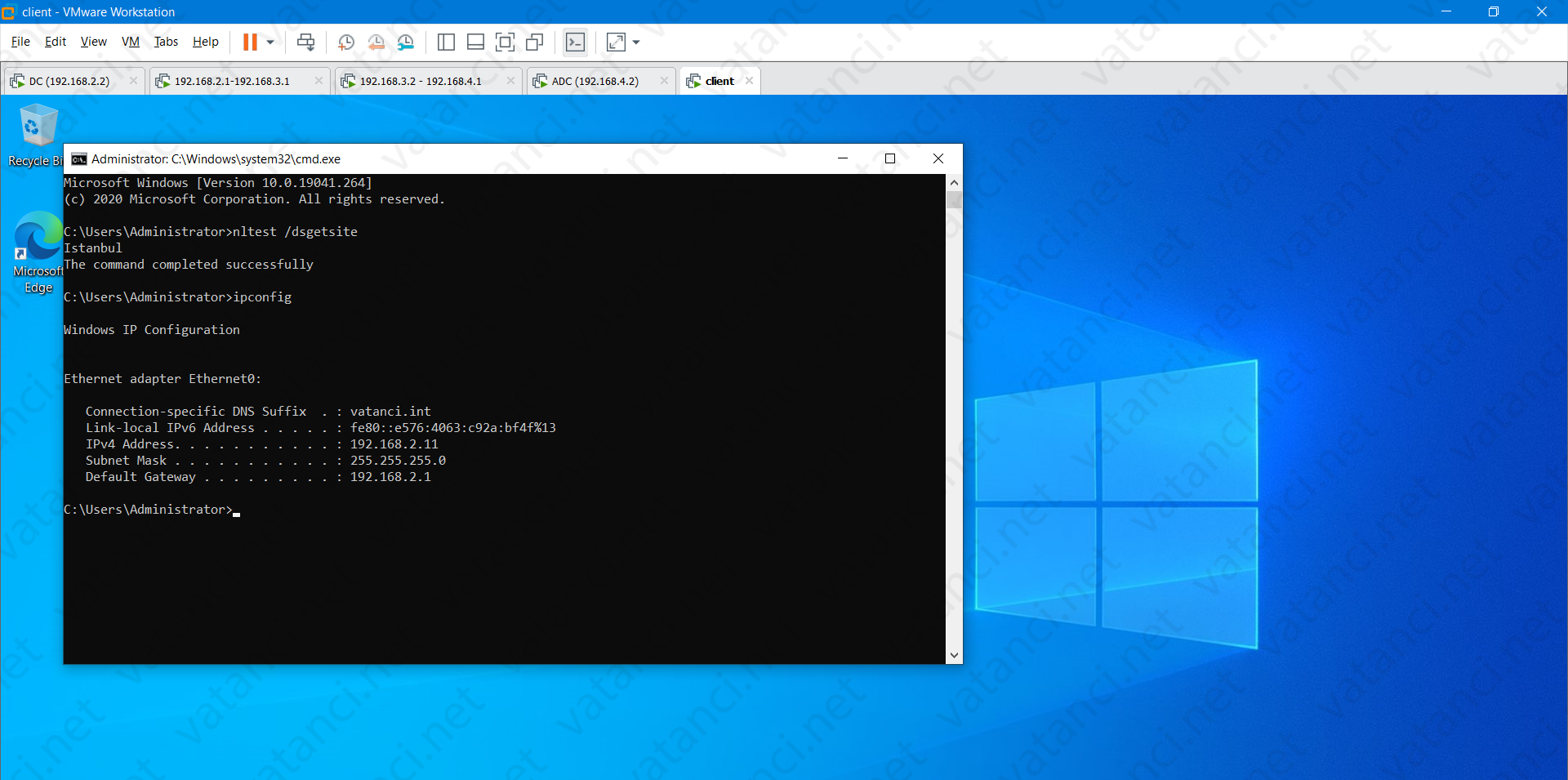

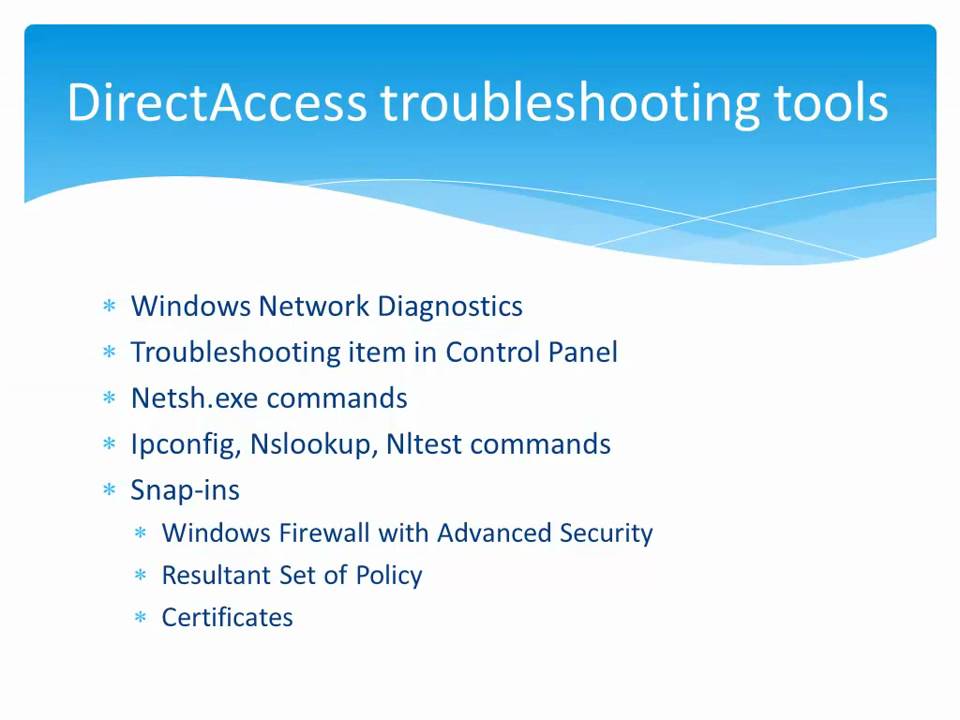

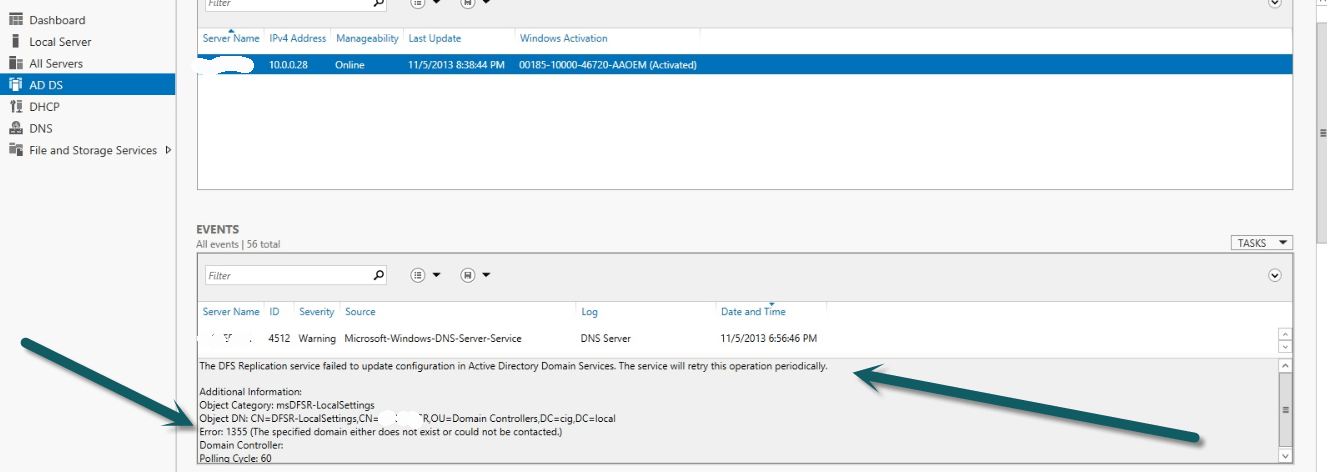

Проблемы с поиском контроллера домена

Представьте такую ситуацию: компьютеры в вашей сети не могут найти свой контроллер домена, соответственно пользователи не могут зайти в систему. Всюду возмущенные крики и вопли… Что же делать? В данном случае можно попробовать воспользоваться процедурой траблшутинга процесса поиска контроллера домена (domain controller location process), как одной из базовых методик диагностики проблем входа в систему.

Симптомы

Симптомы на клиентах, вызванные невозможностью найти контроллер домена, заключаются в невозможности пользователей зайти в домен на своих ПК, или невозможности аутентифицироваться на контроллере домена. В журналах событий System и Security множество сообщений о том, что контроллер домена не может быть найден.

Проверка

Чтобы определить причину проблемы, выполните следующие действия:

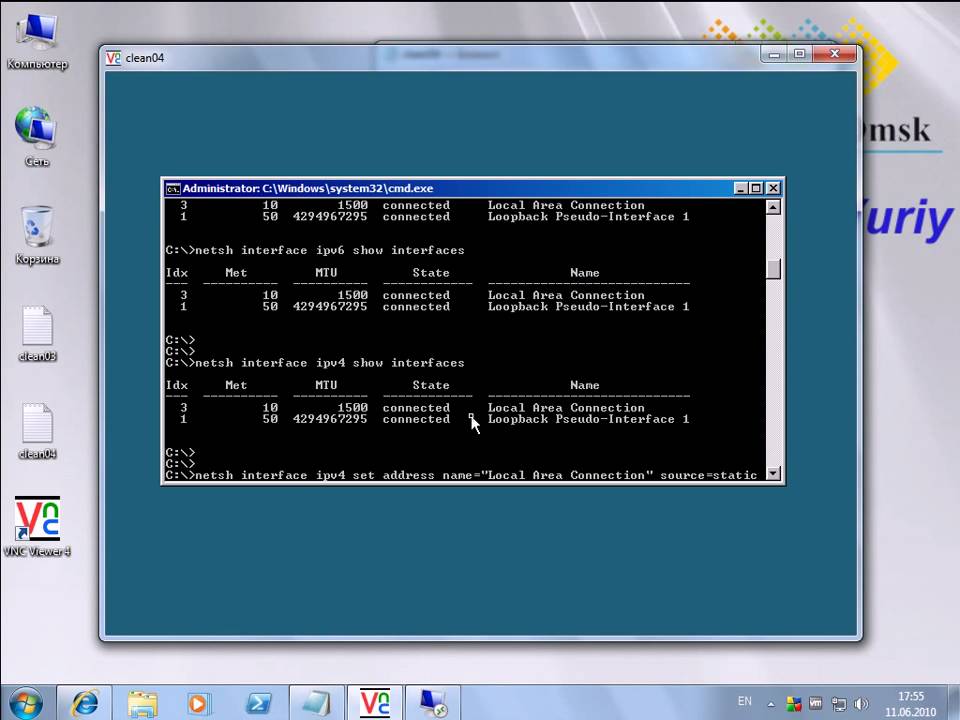

1. Убедитесь, что компьютер имеет верные настойки сетевой карты, в том числе IP-адрес, DNS сервер и шлюз по умолчанию. Чтобы отобразить всю эту информацию, откройте окно командной строки и наберите ipconfig /all. Если конфигурация неверная, исправьте ее.

2. С помощью команды Ping проверьте доступность IP адреса маршрутизатора, указанного в качестве дефолтного, доступность DNS сервера и ближайшего контроллера домена в вашем сайте. Если хотя бы до одного из этих элементов связь не проходит, найдите и устраните эту проблему.

3. Запустите отчет netdiag /v . Данный отчет позволяет получить комплексное описание и диагностику сетевых компонентов Windows. Исправьте все найденные проблемы с помощью команды Netdiag /fix или вручную, если первый метод неприменим. 4. Запустите команду:

nltest /dsgetdc:winitpro.ru

замените winitpro.ru на имя вашего домена, в который вы пытаетесь залогиниться. Эта команда проверяет, что контроллер домена может быть стандартно обнаружен.

Nltest входит в сотсав набора утилит Support Tools.

5. С помощью команды Nslookup удостоверьтесь, что DNS содержит необходимые и актуальные данные записи для поиска контроллера домена. Если результатом одного из следующих тестов будет ошибка, и вам не будет возвращены правильные имена и ip адреса хостов, перезагрузите контроллеры домена, чтобы заставить их перерегистрироваться в DNS (также убедитесь что DNS настроен на прием динамических обновлений и может создавать записи ресурсов SRV ):

nslookup fully-qualified-server-name

где fully-qualified-server-name – это полное DNS имя контроллера домена, например dc1. winitpro.ru

winitpro.ru

nslookup guid._msdcs.rootdomain

6. На контроллерах домена, запустите команду dcdiag /v, которая позволяет выявить множество общих проблем с контроллерами домена. Устраните все ошибки, обнаруженные данной утилитой.

Наиболее типовая причина такого вида неисправностей – проблема с записями DNS, либо контроллер домена работает некорректно. Если зона DNS не содержит необходимых записей контроллера домена, попробуйте перезагрузить DC. Сделав это, вы запустите процесс перерегистрации контроллера домена в ДНС, если записи все также не создадутся, то проблема либо с серверов DNS, либо с самим контроллером. Удостоверьтесь, что другие контроллеры домена могут регистрироваться в DNS, если нет – чините ваш сервер DNS. Если могут – значит, изначальный контроллер домена совсем плох и лучше всего его убрать из сети совсем. Если зона DNS содержит правильные записи, а контроллер домена все также не может обрабатывать вход клиентов, перезагрузите контроллер домена.

Если это не решит проблему, вам, скорее всего, необходимо понизить контроллер домена до уровня рядового сервера, а затем переустановить роль контроллера домена Active Directory на этом сервере, запустив dcpromo еще раз.

Если это не решит проблему, вам, скорее всего, необходимо понизить контроллер домена до уровня рядового сервера, а затем переустановить роль контроллера домена Active Directory на этом сервере, запустив dcpromo еще раз.Понятно, что данная схема, не является универсальной, и не может быть применима в любой ситуации, однако она, по крайней мере, позволит сузить область поиска решения проблемы и ускорить скорость диагностики.

Восстанавливаем доверительные отношения в домене

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Домен хранит два пароля — текущий и предыдущий. Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение.

Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен. В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Не способ решения проблемы

Если данные из учётки нужны срочно-срочно, просто отсоедините Ethernet-кабель от вашей рабочей станции. Проблему в долгосрочной перспективе это, правда, не решит, но поможет в тех случаях, если доступ к компьютеру нужен прямо сейчас. Попробуйте залогиниться — в большинстве случаев это сработает.

Способ решения проблемы №1

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Способ решения проблемы №2

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера).

Для ее использования войдите на проблемном компьютере под учётной записью локального администратора и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контроллере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

Способ решения проблемы №3

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query — проверить безопасное соединение с доменом;

Nltest /sc_reset:PODIVILOV.LOCAL — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:PODIVILOV.LOCAL — изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере.

Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ решения проблемы №4

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel. Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server PODIVILOV. LOCAL -Credential PODIVILOV\Administrator -Repair, где PODIVILOV.LOCAL — контроллер домена (указывать не обязательно).

LOCAL -Credential PODIVILOV\Administrator -Repair, где PODIVILOV.LOCAL — контроллер домена (указывать не обязательно).

Nltest | Документы Microsoft

- 16 минут на чтение

В этой статье

Применимо к: Windows Server 2003, Windows Server 2008, Windows Server 2003 R2, Windows Server 2008 R2, Windows Server 2012, Windows Server 2003 с пакетом обновления 1 (SP1), Windows 8

Выполняет сетевые административные задачи.

Nltest — это инструмент командной строки, встроенный в Windows Server 2008 и Windows Server 2008 R2.Он доступен, если у вас установлена роль сервера AD DS или AD LDS. Он также доступен, если вы установите инструменты доменных служб Active Directory, которые являются частью инструментов удаленного администрирования сервера (RSAT). Дополнительные сведения см. В разделе «Как администрировать клиентские и серверные компьютеры Microsoft Windows локально и удаленно» (https://go.microsoft.com/fwlink/?LinkID=177813). Чтобы использовать nltest , необходимо запустить команду nltest из командной строки с повышенными привилегиями. Чтобы открыть командную строку с повышенными привилегиями, щелкните Пуск , щелкните правой кнопкой мыши Командная строка , а затем щелкните Запуск от имени администратора .

Дополнительные сведения см. В разделе «Как администрировать клиентские и серверные компьютеры Microsoft Windows локально и удаленно» (https://go.microsoft.com/fwlink/?LinkID=177813). Чтобы использовать nltest , необходимо запустить команду nltest из командной строки с повышенными привилегиями. Чтобы открыть командную строку с повышенными привилегиями, щелкните Пуск , щелкните правой кнопкой мыши Командная строка , а затем щелкните Запуск от имени администратора .

Примеры использования этой команды см. В разделе Примеры.

Nltest.exe

Вы можете использовать nltest to:

Получить список контроллеров домена

Принудительное дистанционное выключение

Запросить статус доверия

Проверить доверительные отношения и состояние репликации контроллера домена в домене Windows

Принудительно синхронизировать базу данных учетных записей пользователей в Windows NT версии 4.

0 или более ранние контроллеры домена

0 или более ранние контроллеры домена

Nltest может тестировать и сбрасывать безопасный канал, который служба NetLogon устанавливает между клиентами и контроллером домена, который их выполняет. Клиенты, использующие проверку подлинности Kerberos, не могут использовать этот безопасный канал.

Примечание

Вы должны запустить nltest из командной строки.

Концепции

Дискретный канал связи, известный как безопасный канал, существует между доверенными доменами в Windows NT 4.0 и родительские домены и их непосредственные дочерние элементы в среде Active Directory. В среде Windows NT 4.0 nltest использует эти каналы для аутентификации учетных записей пользователей, когда удаленный пользователь подключается к сетевому ресурсу, а учетная запись пользователя существует в доверенном домене. Это называется сквозной аутентификацией.

Nltest предоставляет функции диагностики, которые можно использовать для устранения неполадок в конфигурациях операционной системы Windows Server 2008. Однако, поскольку nltest предназначен в первую очередь для системных администраторов и обслуживающего персонала, его выходные данные могут быть трудными для анализа.В этом случае вы можете просмотреть соответствующие разделы по устранению неполадок в Пакетах ресурсов и развертывания Windows. Найдите любое из ключевых слов из маркированного списка в описании nltest выше.

Однако, поскольку nltest предназначен в первую очередь для системных администраторов и обслуживающего персонала, его выходные данные могут быть трудными для анализа.В этом случае вы можете просмотреть соответствующие разделы по устранению неполадок в Пакетах ресурсов и развертывания Windows. Найдите любое из ключевых слов из маркированного списка в описании nltest выше.

Синтаксис

nltest [/ server: <имя сервера>] [<операция> [<параметр>]

- / сервер: <имя_сервера> Запускает nltest на указанном удаленном контроллере домена. Если вы не укажете этот параметр, nltest будет работать на локальном компьютере, который является контроллером домена.

Параметры

Параметр | Описание | ||

|---|---|---|---|

/ запрос | Сообщает о состоянии защищенного канала при последнем его использовании. | ||

/ ответ | Принудительная синхронизация с основным контроллером домена (PDC). Nltest синхронизирует только изменения, которые еще не реплицированы на резервный контроллер домена (BDC). Этот параметр можно использовать только для BDC Windows NT 4.0, но не для репликации Active Directory. Для использования этого параметра у вас должны быть учетные данные администратора. | ||

/ синхронизация | Вызывает немедленную синхронизацию с PDC всей базы данных Security Accounts Manager (SAM). Этот параметр можно использовать только для BDC Windows NT 4.0, но не для репликации Active Directory.Для использования этого параметра у вас должны быть учетные данные администратора. | ||

/ pdc_repl | Заставляет PDC отправлять уведомление о синхронизации всем BDC. Этот параметр можно использовать только для PDC Windows NT 4. | ||

/ sc_query: | Сообщает о состоянии защищенного канала при последнем его использовании.(Защищенный канал — это тот, который установлен службой NetLogon.) В этом параметре также указывается имя контроллера домена, который вы запросили по защищенному каналу. | ||

/ sc_reset: [ | Удаляет, а затем восстанавливает безопасный канал, установленный службой NetLogon. Для использования этого параметра у вас должны быть учетные данные администратора. | ||

/ sc_verify: [ | Проверяет состояние защищенного канала, установленного службой NetLogon.Если безопасный канал не работает, этот параметр удаляет существующий канал, а затем создает новый. Для использования этого параметра у вас должны быть учетные данные администратора. | ||

/ sc_change_pwd: [ | Изменяет пароль для доверительной учетной записи указанного домена. Если вы запускаете nltest на контроллере домена и существует явное доверительное отношение, то nltest сбрасывает пароль для междоменной доверительной учетной записи.В противном случае nltest изменяет пароль учетной записи компьютера для указанного домена. Этот параметр можно использовать только для компьютеров под управлением Windows 2000 и более поздних версий. | ||

/ dclist: [ | Выводит список всех контроллеров домена в домене. В среде домена Windows NT 4.0 этот параметр использует службу браузера для получения списка доменов. В среде Active Directory эта команда сначала запрашивает в Active Directory список контроллеров домена. | ||

/ dcname: [ | Перечисляет основной контроллер домена или эмулятор PDC для DomainName . | ||

/ dsgetdc: [ | Запрашивает сервер системы доменных имен (DNS) для получения списка контроллеров домена и их соответствующих IP-адресов. Этот параметр также связывается с каждым контроллером домена для проверки возможности подключения. В следующем списке показаны значения, которые можно использовать для фильтрации списка контроллеров домена или указания альтернативных типов имен в синтаксисе.

| ||

/ dnsgetdc: <имя домена> | Запрашивает у DNS-сервера список контроллеров домена и их соответствующие IP-адреса. В следующем списке показаны значения, которые можно использовать для фильтрации списка контроллеров домена.

| ||

/ dsgetfti: | Возвращает информацию о межлесных доверительных отношениях. Этот параметр используется только для контроллера домена Windows Server 2008, который находится в корне леса.Если межлесных доверительных отношений не существует, этот параметр возвращает ошибку. Значение / UpdateTDO обновляет локально сохраненную информацию о межлесном доверии. | ||

/ dsgetsite | Возвращает имя сайта, на котором находится контроллер домена. | ||

/ dsgetsitecov | Возвращает имя сайта, охватываемого контроллером домена. Контроллер домена может охватывать сайт, у которого нет собственного локального контроллера домена. | ||

/ родительский домен | Возвращает имя родительского домена сервера. | ||

/ dsregdns | Обновляет регистрацию всех записей DNS, относящихся к указанному вами контроллеру домена. | ||

/ dsderegdns: | Отменяет регистрацию записей хоста DNS для хоста, указанного в параметре DnsHostName . В следующем списке показаны значения, которые можно использовать, чтобы указать, какие записи nltest отменяют регистрацию.

| ||

/ whowill: <домен> / <пользователь> | Находит контроллер домена с указанной вами учетной записью. Вы можете использовать этот параметр, чтобы определить, реплицировал ли nltest информацию учетной записи на другие контроллеры домена. | ||

/ finduser: <Пользователь> | Находит доверенный домен, которому принадлежит указанная вами учетная запись пользователя.Этот параметр можно использовать для устранения проблем со входом в систему в старых клиентских операционных системах. | ||

/ transport_notify | Очищает отрицательный кэш для принудительного обнаружения контроллера домена. Этот параметр можно использовать только для контроллеров домена Windows NT 4.0. Эта операция выполняется автоматически, когда клиенты входят в контроллеры домена Windows 2000 и Windows Server 2003. | ||

/ dbflag: | Устанавливает новый флаг отладки.В большинстве случаев используйте 0x2000FFFF в качестве значения для HexadecimalFlags . Запись в реестре Windows Server 2003 для флагов отладки — HKLM \ System \ CurrentControlSet \ Services \ Netlogon \ Parameters \ DBFlag . | ||

/ пользователь: | Отображает многие атрибуты, которые вы поддерживаете в базе данных учетной записи SAM для указанного пользователя. Этот параметр нельзя использовать для учетных записей пользователей, которые хранятся в базе данных Active Directory. | ||

/ время: <ШестнадцатеричныйLSL> <ШестнадцатеричныйMSL> | Преобразует время по Гринвичу (GMT) Windows NT в ASCII. Шестнадцатеричное значение LSL — это шестнадцатеричное значение наименее значащего длинного слова. Шестнадцатеричное MSL — это шестнадцатеричное значение для наиболее значимого длинного слова. | ||

/ logon_query | Запрашивает совокупное количество попыток входа NTLM в консоль или по сети. | ||

/ domain_trusts | Возвращает список доверенных доменов. / Основной / Лес / Direct_Out / Direct_In / All_Trusts / v. В следующем списке показаны значения, которые можно использовать для фильтрации списка доменов.

| ||

/ dsquerydns | Запрашивает состояние последнего обновления для всех записей DNS, относящихся к указанному вами контроллеру домена. | ||

/ bdc_query: <имя домена> | Запрашивает список BDC в DomainName , а затем отображает их состояние синхронизации и статус репликации. Этот параметр можно использовать только для контроллеров домена Windows NT 4.0. | ||

/ sim_sync: <имя домена> <имя сервера> | Имитирует полную синхронизацию репликации. Это полезный параметр для тестовых сред. | ||

/ list_deltas: | Отображает содержимое файла журнала изменений FileName , в котором перечислены изменения в базе данных учетных записей пользователей. Netlogon.chg — это имя по умолчанию для этого файла журнала, который находится только в BDC Windows NT 4. | ||

/ cdigest: <сообщение> / домен: <имя домена> | Отображает текущий дайджест, который клиент использует для защищенного канала.(Дайджест — это расчет, который nltest выводит из пароля.) Этот параметр также отображает дайджест, основанный на предыдущем пароле. Nltest использует безопасный канал для входа в систему между клиентскими компьютерами и контроллером домена или для репликации службы каталогов между контроллерами домена. Этот параметр можно использовать вместе с параметром / sdigest для проверки синхронизации паролей доверенных учетных записей. | ||

/ sdigest: | Отображает текущий дайджест, который сервер использует для защищенного канала.(Дайджест — это расчет, который nltest выводит из пароля.) Этот параметр также отображает дайджест для предыдущего пароля. Если дайджест с сервера совпадает с дайджестом от клиента, то nltest синхронизирует пароли, которые он использует для защищенного канала. | ||

/ выключение: <причина> [<секунды>] | Удаленно завершает работу сервера, указанного в ServerName .Вы используете строку, чтобы указать причину выключения в значении Reason ., И вы используете целое число, чтобы указать количество времени до выключения в значении секунд . Полное описание см. В документации Platform SDK для InitiateSystemShutdown . | ||

/ shutdown_abort | Прекращает завершение работы системы. | ||

{/ help | /?} | Отображает справку в командной строке. |

Примеры

Пример 1. Проверка контроллеров домена в домене

В следующем примере параметр / dclist используется для создания списка контроллеров домена домена 4thcoffee. com

com

nltest / dclist: четвертый кофе

Эта команда отображает вывод, подобный следующему:

Получить список контроллеров домена в домене 'ntdev' из '\\ 4thcoffee-dc-01'.

4thcoffee-dc-01.forthcoffee.com [DS] Сайт: Рим

4thcoffee-dc-03.forthcoffee.com [DS] Сайт: LasVegas

4thcoffee-dc-04.forthcoffee.com [DS] Сайт: LA

4thcoffee-dc-09.forthcoffee.com [DS] Сайт: Нью-Йорк

4thcoffee-dc-12.forthcoffee.com [DS] Сайт: Париж

4thcoffee-dc-24.forthcoffee.com [DS] Сайт: Chattaroy

4thcoffee-dc-32.forthcoffee.com [DS] Сайт: Хайфа

4thcoffee-dc-99.forthcoffee.com [DS] Сайт: Редмонд

4thcoffee-dc-63.forthcoffee.com [PDC] [DS] Сайт: Лондон

Команда успешно завершена

Пример 2: Дополнительная информация о пользователях

В следующем примере показана подробная информация о конкретном пользователе.

nltest / пользователь: «TestAdmin»

Эта команда отображает вывод, подобный следующему:

Пользователь: Пользователь1

Рид: 0x3eb

Версия: 0x10002

LastLogon: 2ee61c9a 01c0e947 = 30. 05.2001 13:29:10

PasswordLastSet: 9dad5428 01c0e577 = 25.05.2001 17:05:47

Срок действия аккаунта истекает: ffffffff 7fffffff = 13.09.30828 19:48:05

PrimaryGroupId: 0x201

UserAccountControl: 0x210

CountryCode: 0x0

CodePage: 0x0

BadPasswordCount: 0x0

LogonCount: 0x33

AdminCount: 0x1

SecurityDescriptor: 80140001 0000009c 000000ac 00000014 00000044 00300002 000000

02 0014c002 01050045 00000101 01000000 00000000 0014c002 000f07ff 00000101 05000

000 00000007 00580012 00000003 00240000 00020044 00000501 05000000 00000015 22cd

b7b4 7112b3f1 2b3be507 000003eb 00180000 000f07ff 00000201 05000000 00000020 000

00220 00140000 0002035b 00000101 01000000 00000000 00000201 05000000 00000020 00

000220 00000201 05000000 00000020 00000220

AccountName: User1

Группы: 00000201 00000007

LmOwfPassword: fb890c9c 5c7e7e09 ee58593b d959c681

NtOwfPassword: d82759cc 81a342ac df600c37 4e58a478

NtPasswordHistory: 00011001

LmPasswordИстория: 00010011

Команда успешно завершена

05.2001 13:29:10

PasswordLastSet: 9dad5428 01c0e577 = 25.05.2001 17:05:47

Срок действия аккаунта истекает: ffffffff 7fffffff = 13.09.30828 19:48:05

PrimaryGroupId: 0x201

UserAccountControl: 0x210

CountryCode: 0x0

CodePage: 0x0

BadPasswordCount: 0x0

LogonCount: 0x33

AdminCount: 0x1

SecurityDescriptor: 80140001 0000009c 000000ac 00000014 00000044 00300002 000000

02 0014c002 01050045 00000101 01000000 00000000 0014c002 000f07ff 00000101 05000

000 00000007 00580012 00000003 00240000 00020044 00000501 05000000 00000015 22cd

b7b4 7112b3f1 2b3be507 000003eb 00180000 000f07ff 00000201 05000000 00000020 000

00220 00140000 0002035b 00000101 01000000 00000000 00000201 05000000 00000020 00

000220 00000201 05000000 00000020 00000220

AccountName: User1

Группы: 00000201 00000007

LmOwfPassword: fb890c9c 5c7e7e09 ee58593b d959c681

NtOwfPassword: d82759cc 81a342ac df600c37 4e58a478

NtPasswordHistory: 00011001

LmPasswordИстория: 00010011

Команда успешно завершена

Пример 3: Проверить доверительные отношения с определенным сервером

В следующем примере проверяется, что сервер a-dc1 имеет допустимые доверительные отношения с доменом.

nltest.exe / сервер: четвертый кофе-dc-01 / sc_query: четвертый кофе

Эта команда отображает вывод, подобный следующему:

Флаги: 30 HAS_IP HAS_TIMESERV

Надежное имя DC \\ 4thcoffee-dc-01.forthcoffee.com

Статус надежного подключения постоянного тока Статус = 0 0x0 NERR_Success

Команда успешно завершена

Примечание

Флаги DNS_DC и DNS_DOMAIN указывают формат информации, возвращаемой в запросе (в отличие от флага типа GC или TIMESERV, который сообщает вам что-то о контроллере домена, возвращающем информацию).В частности, их наличие указывает на то, что возвращенное имя контроллера домена и имя домена, соответственно, были в формате DNS. Их отсутствие указывает на то, что возвращенное имя контроллера домена и имя домена были в формате NetBIOS.

Пример 4: Определение эмулятора PDC для домена

В следующем примере определяется контроллер домена, который компьютеры под управлением Windows NT 4. 0 рассматривают как эмулятор PDC для домена.

0 рассматривают как эмулятор PDC для домена.

nltest / dcname: 4thcoffee

Эта команда отображает вывод, подобный следующему:

PDC для домена 4thcoffee is \\ 4thcoffee-dc-01

Команда успешно завершена

Как видите, a-dcp — это эмулятор PDC для вашего домена.

Пример 5: Показать доверительные отношения для домена

В следующем примере перечислены установленные доверительные отношения для вашего домена.

nltest / domain_trusts

Эта команда отображает вывод, подобный следующему:

Список доверенных доменов:

0: fourcoffee fourcoffee.com (NT 5) (корень лесного дерева) (основной домен)

Команда успешно завершена

В этом примере показано, что один домен доверяет себе, но не доверяет другим доменам.

Дополнительные ссылки

Ключ синтаксиса командной строки

NLTEST для проверки доверительных отношений между рабочей станцией и доменом — статьи TechNet — США (английский)

1.

NLTEST может использоваться, чтобы показать это доверительное отношение.

NLTEST может использоваться, чтобы показать это доверительное отношение. PS C: \> nltest / доверенные_домены

Список доверенных доменов:

0: GS gs.com (NT 5) (Прямой исходящий) (Прямой входящий) (Attr: 0x8)

1: CONTOSO contoso.com (NT 5) (Корень лесного дерева) (Основной домен) (Собственный)

Команда успешно завершена

2. Чтобы определить контроллеры домена в домене CONTOSO:

PS C: \> nltest / dclist: contoso

Получить список контроллеров домена в домене contoso из \\ WIN-5Q4IM0060DO.

WIN-5Q4IM0060DO.contoso.com [PDC] [DS] Сайт: IND-BLR

Команда успешно завершена

3.Чтобы определить контроллеры домена в домене CONTOSO:

PS C: \> nltest / dclist: contoso

Получить список контроллеров домена в домене contoso из \\ WIN-5Q4IM0060DO.

WIN-5Q4IM0060DO.contoso.com [PDC] [DS] Сайт: IND-BLR

Команда успешно завершена

4.Ниже приведены безопасные каналы между каждым контроллером домена в CONTOSO и контроллером домена в домене MICROSOFT.

C: \> nltest / сервер: test1 / sc_query: microsoft

Флаги: 0

Состояние подключения = 0 0x0 NERR_Succmicrosoft

Имя доверенного контроллера домена \\ NET1

Статус надежного подключения постоянного тока Статус = 0 0x0 NERR_Succmicrosoft

Команда выполнена успешно Microsoft

C: \> nltest / server: test2 / sc_query: microsoft

Флаги: 0

Состояние подключения = 0 0x0 NERR_Succmicrosoft

Имя доверенного контроллера домена \\ NET1

Статус надежного подключения постоянного тока Статус = 0 0x0 NERR_Succmicrosoft

Команда выполнена успешно Microsoft

5.

Рабочая станция, которая является членом домена CONTOSO, имеет неявное доверие с контроллером домена.

Рабочая станция, которая является членом домена CONTOSO, имеет неявное доверие с контроллером домена. C: \> nltest / server: Computer1 / sc_query: contoso

Флаги: 0

Состояние подключения = 0 0x0 NERR_Succmicrosoft

Имя доверенного контроллера домена \\ TEST2

Статус надежного подключения постоянного тока Статус = 0 0x0 NERR_Succmicrosoft

Команда выполнена успешно Microsoft

6.Чтобы определить, может ли контроллер домена аутентифицировать учетную запись пользователя:

PS C: \> nltest / whowill: contoso biz

[11:06:22] Почтовое сообщение 0 успешно отправлено (\ MAILSLOT \ NET \ GETDC834)

[11:06:22] Ответ 0: NetpDcAllocateCacheEntry: новая запись 0x000000D83F9ADBD0 -> DC: WIN-5Q4IM0060DO DnsDomName: (null) Флаги: 0x0

S: WIN-5Q4IM0060DO D: CONTOSO A: biz (акт найден)

Команда успешно завершена

7.

NLTEST можно использовать для поиска доверенного домена, имеющего данную учетную запись пользователя.

NLTEST можно использовать для поиска доверенного домена, имеющего данную учетную запись пользователя. 8.Определите приоритеты и веса SRV (команда для доверенного и доверенного домена)

PS C: \> nltest / dnsgetdc: contoso . ком

Список из ДЦ в псевдослучайный порядок с учетом приоритетов SRV , и вес:

Вне зависимости от места установки:

win-5q4im0060do . Contoso . ком

fe80 :: e0a8: 9c56: ba17: df5d% 12 10.224.34.1

Команда успешно завершена

PS C: \> nltest / dnsgetdc: GS .

ком

Список из ДЦ в псевдослучайный порядок с учетом приоритетов SRV , и вес:

Вне зависимости от места установки:

ban-dc01 . GS . ком 10.224.34.10

Команда успешно завершена

PS C: \>

9. Определите сбои для всех записей DNS, связанных с контроллером домена

PS C: \> nltest / DSQUERYDNS

Флаги: 0

Состояние подключения = 0 0x0 NERR_Success

В последнем обновлении не было сбоев для всех DNS-записей DC

Команда успешно завершена

10.

Сбросьте безопасный канал NETLON

Сбросьте безопасный канал NETLON nltest / sc_reset: < имя домена >

nltest - Windows CMD - SS64.com

nltest - Windows CMD - SS64.com Network Location Test - Список контроллеров домена (DC), Принудительное удаленное завершение работы, Запрос статуса доверия,

проверить доверительные отношения и состояние репликации контроллера домена.

Синтаксис

NLTEST [/ server: servername ] [ операция [ параметр ]

Ключ

/ server: Имя сервера

Запустите nltest на удаленном контроллере домена: ServerName .по умолчанию = локальный компьютер (контроллер домена).

/ query Отчет о состоянии защищенного канала при его последнем использовании.

(Безопасный канал - это тот, который установлен службой NetLogon.)

/ repl Принудительная синхронизация с основным контроллером домена (PDC).

Nltest синхронизирует только изменения, которые еще не реплицированы в резервную копию

контроллер домена (BDC). Только BDC NT 4.0, не для репликации Active Directory.Для использования этого параметра у вас должны быть учетные данные администратора.

/ sync Принудительно выполнить немедленную синхронизацию с PDC всей базы данных SAM.

Только BDC NT 4.0, не для репликации Active Directory.

Для использования этого параметра у вас должны быть учетные данные администратора.

/ pdc_repl Заставить PDC отправить уведомление о синхронизации всем BDC.

Только PDC NT 4.0, не для репликации Active Directory.

Для использования этого параметра у вас должны быть учетные данные администратора./ sc_query: Имя домена

Сообщите о состоянии защищенного канала в последний раз, когда вы его использовали.

(Безопасный канал - это тот, который установлен службой NetLogon.)

В этом параметре указывается имя контроллера домена, который вы запросили на

также безопасный канал.

/ sc_reset: [ Имя домена ]

Удалите, а затем перестройте безопасный канал, установленный службой NetLogon.

Только BDC NT 4.0, не для репликации Active Directory.Для использования этого параметра у вас должны быть учетные данные администратора.

/ sync Принудительно выполнить немедленную синхронизацию с PDC всей базы данных SAM.

Только BDC NT 4.0, не для репликации Active Directory.

Для использования этого параметра у вас должны быть учетные данные администратора.

/ pdc_repl Заставить PDC отправить уведомление о синхронизации всем BDC.

Только PDC NT 4.0, не для репликации Active Directory.

Для использования этого параметра у вас должны быть учетные данные администратора./ sc_query: Имя домена

Сообщите о состоянии защищенного канала в последний раз, когда вы его использовали.

(Безопасный канал - это тот, который установлен службой NetLogon.)

В этом параметре указывается имя контроллера домена, который вы запросили на

также безопасный канал.

/ sc_reset: [ Имя домена ]

Удалите, а затем перестройте безопасный канал, установленный службой NetLogon. Для использования этого параметра у вас должны быть учетные данные администратора.

/ sc_verify: [ Имя домена ]

Проверьте состояние защищенного канала, установленного службой NetLogon.

Если безопасный канал не работает, этот параметр удаляет существующий канал и

затем строит новый. Для использования этого параметра у вас должны быть учетные данные администратора.

/ sc_change_pwd: [ имя домена ]

Измените пароль для доверительной учетной записи указанного домена.Если вы запускаете nltest на контроллере домена и существует явное доверительное отношение,

затем nltest сбрасывает пароль для междоменной доверительной учетной записи.

В противном случае nltest изменит пароль учетной записи компьютера для указанного домена.

/ dclist: [ имя домена ]

Вывести список всех контроллеров домена в домене.

Эта команда сначала запрашивает в Active Directory список контроллеров домена.

Для использования этого параметра у вас должны быть учетные данные администратора.

/ sc_verify: [ Имя домена ]

Проверьте состояние защищенного канала, установленного службой NetLogon.

Если безопасный канал не работает, этот параметр удаляет существующий канал и

затем строит новый. Для использования этого параметра у вас должны быть учетные данные администратора.

/ sc_change_pwd: [ имя домена ]

Измените пароль для доверительной учетной записи указанного домена.Если вы запускаете nltest на контроллере домена и существует явное доверительное отношение,

затем nltest сбрасывает пароль для междоменной доверительной учетной записи.

В противном случае nltest изменит пароль учетной записи компьютера для указанного домена.

/ dclist: [ имя домена ]

Вывести список всех контроллеров домена в домене.

Эта команда сначала запрашивает в Active Directory список контроллеров домена. Если этот запрос завершается неудачно, nltest затем использует службу браузера (если включен netbios)./ dcname: [ Имя домена ]

Перечислите основной контроллер домена или эмулятор основного контроллера домена для DomainName.

/ ds getdc: [ DomainName ]

Запросите у сервера системы доменных имен (DNS) список контроллеров домена и их

IP-адреса. Этот параметр также связывается с каждым контроллером домена для проверки возможности подключения.

В следующем списке показаны значения, которые можно использовать для фильтрации списка контроллеров домена.

или укажите альтернативные типы имен в синтаксисе./ PDC: возвращать только PDC (Windows NT 4.0) или контроллеры домена, обозначенные как PDC.

эмулятор (Windows 2000 и новее).

/ DS: возвращать только те контроллеры домена, которые работают под управлением Windows 2000 и новее.

/ DSP: возвращать только контроллеры домена Windows 2000 и новее.

Если этот запрос завершается неудачно, nltest затем использует службу браузера (если включен netbios)./ dcname: [ Имя домена ]

Перечислите основной контроллер домена или эмулятор основного контроллера домена для DomainName.

/ ds getdc: [ DomainName ]

Запросите у сервера системы доменных имен (DNS) список контроллеров домена и их

IP-адреса. Этот параметр также связывается с каждым контроллером домена для проверки возможности подключения.

В следующем списке показаны значения, которые можно использовать для фильтрации списка контроллеров домена.

или укажите альтернативные типы имен в синтаксисе./ PDC: возвращать только PDC (Windows NT 4.0) или контроллеры домена, обозначенные как PDC.

эмулятор (Windows 2000 и новее).

/ DS: возвращать только те контроллеры домена, которые работают под управлением Windows 2000 и новее.

/ DSP: возвращать только контроллеры домена Windows 2000 и новее. Если запрос не находит такого сервера,

затем верните контроллеры домена Windows NT 4.0.

/ GC: возвращать только те контроллеры домена, которые назначены серверами глобального каталога.

/ KDC: возвращать только те контроллеры домена, которые определены как центры распространения ключей Kerberos./ TIMESERV: возвращать только те контроллеры домена, которые обозначены как серверы времени.

/ GTTIMESERV: возвращать только контроллеры домена, назначенные как главные серверы времени.

/ WS: / NetBIOS: указывает имена компьютеров в синтаксисе как имена NetBIOS.

/ DNS: укажите в синтаксисе имена компьютеров как полные доменные имена (FQDN).

Если вы не укажете формат возврата, контроллер домена может вернуть формат NetBIOS или DNS.

/ IP: возвращать только контроллеры домена, у которых есть IP-адреса.т.е. возвращать только контроллеры домена TCP / IP.

/ FORCE: заставить компьютер выполнить команду против DNS-сервера вместо того, чтобы искать в

кеш для информации.

Если запрос не находит такого сервера,

затем верните контроллеры домена Windows NT 4.0.

/ GC: возвращать только те контроллеры домена, которые назначены серверами глобального каталога.

/ KDC: возвращать только те контроллеры домена, которые определены как центры распространения ключей Kerberos./ TIMESERV: возвращать только те контроллеры домена, которые обозначены как серверы времени.

/ GTTIMESERV: возвращать только контроллеры домена, назначенные как главные серверы времени.

/ WS: / NetBIOS: указывает имена компьютеров в синтаксисе как имена NetBIOS.

/ DNS: укажите в синтаксисе имена компьютеров как полные доменные имена (FQDN).

Если вы не укажете формат возврата, контроллер домена может вернуть формат NetBIOS или DNS.

/ IP: возвращать только контроллеры домена, у которых есть IP-адреса.т.е. возвращать только контроллеры домена TCP / IP.

/ FORCE: заставить компьютер выполнить команду против DNS-сервера вместо того, чтобы искать в

кеш для информации. / Writable: требовать, чтобы возвращаемый контроллер домена был доступен для записи; Все контроллеры домена Windows 2000 доступны для записи

/ Avoidself: при вызове из контроллера домена указывает, что возвращаемое имя контроллера домена должно

не быть текущим компьютером. Если текущий компьютер не является контроллером домена, этот флаг игнорируется.Этот флаг можно использовать для получения имени другого DC в домене.

/ LDAPOnly: указывает, что возвращенный сервер является сервером LDAP. Возвращенный сервер не

обязательно DC. Этот флаг можно использовать с флагом DS_GC_SERVER_REQUIRED.

чтобы вернуть сервер LDAP, на котором также находится сервер глобального каталога.

Если этот флаг указан, DS_PDC_REQUIRED, DS_TIMESERV_REQUIRED,

DS_GOOD_TIMESERV_PREFERRED, DS_DIRECTORY_SERVICES_PREFERED,

Флаги DS_DIRECTORY_SERVICES_REQUIRED и DS_KDC_REQUIRED игнорируются.

/ Writable: требовать, чтобы возвращаемый контроллер домена был доступен для записи; Все контроллеры домена Windows 2000 доступны для записи

/ Avoidself: при вызове из контроллера домена указывает, что возвращаемое имя контроллера домена должно

не быть текущим компьютером. Если текущий компьютер не является контроллером домена, этот флаг игнорируется.Этот флаг можно использовать для получения имени другого DC в домене.

/ LDAPOnly: указывает, что возвращенный сервер является сервером LDAP. Возвращенный сервер не

обязательно DC. Этот флаг можно использовать с флагом DS_GC_SERVER_REQUIRED.

чтобы вернуть сервер LDAP, на котором также находится сервер глобального каталога.

Если этот флаг указан, DS_PDC_REQUIRED, DS_TIMESERV_REQUIRED,

DS_GOOD_TIMESERV_PREFERRED, DS_DIRECTORY_SERVICES_PREFERED,

Флаги DS_DIRECTORY_SERVICES_REQUIRED и DS_KDC_REQUIRED игнорируются. / Backg: Если флаг DS_FORCE_REDISCOVERY не указан, эта функция использует кэшированные данные DC.

Если кэшированные данные старше 15 минут, кеш обновляется путем проверки связи.

DC. Если этот флаг указан, это обновление избегается, даже если кэшированные данные

истек. Этот флаг следует использовать, если функция DsGetDcName вызывается периодически.

/ DS_6: требовать, чтобы возвращаемый контроллер домена работал под управлением Windows Server 2008 или более поздней версии./ DS_8: требовать, чтобы возвращаемый контроллер домена работал под управлением Windows Server 2012 или более поздней версии.

/ Try_Next_Closest_Site: если указан этот флаг, DsGetDcName пытается найти DC в

тот же сайт, что и звонящий.

/ Ret_DNS: указывает, что имена возвращаются в членах DomainControllerName и DomainName.

DomainControllerInfo должны быть DNS-именами.

/ Backg: Если флаг DS_FORCE_REDISCOVERY не указан, эта функция использует кэшированные данные DC.

Если кэшированные данные старше 15 минут, кеш обновляется путем проверки связи.

DC. Если этот флаг указан, это обновление избегается, даже если кэшированные данные

истек. Этот флаг следует использовать, если функция DsGetDcName вызывается периодически.

/ DS_6: требовать, чтобы возвращаемый контроллер домена работал под управлением Windows Server 2008 или более поздней версии./ DS_8: требовать, чтобы возвращаемый контроллер домена работал под управлением Windows Server 2012 или более поздней версии.

/ Try_Next_Closest_Site: если указан этот флаг, DsGetDcName пытается найти DC в

тот же сайт, что и звонящий.

/ Ret_DNS: указывает, что имена возвращаются в членах DomainControllerName и DomainName.

DomainControllerInfo должны быть DNS-именами. / Ret_NETBIOS: указывает, что имена возвращаются в членах DomainControllerName и DomainName.

для DomainControllerInfo должны быть плоские имена./ dns getdc: Имя домена

Запросите у DNS-сервера список контроллеров домена и их соответствующие IP-адреса.

значения, которые можно использовать для фильтрации списка контроллеров домена:

/ PDC: возвращать только те контроллеры домена, которые являются PDC (Windows NT 4.0) или обозначены как эмуляторы PDC.

/ GC: возвращать только те контроллеры домена, которые вы обозначили как глобальные каталоги.

/ KDC: возвращать только те контроллеры домена, которые вы обозначили как центры распространения ключей Kerberos./ WRITABLE: возвращать только те контроллеры домена, которые могут принимать изменения в базе данных каталога.

Это значение возвращает все контроллеры домена Active Directory, но не BDC Windows NT 4.

/ Ret_NETBIOS: указывает, что имена возвращаются в членах DomainControllerName и DomainName.

для DomainControllerInfo должны быть плоские имена./ dns getdc: Имя домена

Запросите у DNS-сервера список контроллеров домена и их соответствующие IP-адреса.

значения, которые можно использовать для фильтрации списка контроллеров домена:

/ PDC: возвращать только те контроллеры домена, которые являются PDC (Windows NT 4.0) или обозначены как эмуляторы PDC.

/ GC: возвращать только те контроллеры домена, которые вы обозначили как глобальные каталоги.

/ KDC: возвращать только те контроллеры домена, которые вы обозначили как центры распространения ключей Kerberos./ WRITABLE: возвращать только те контроллеры домена, которые могут принимать изменения в базе данных каталога.

Это значение возвращает все контроллеры домена Active Directory, но не BDC Windows NT 4. 0.

/ LDAPONLY: вернуть серверы, на которых выполняется приложение LDAP.

Серверы могут включать в себя серверы LDAP, которые не являются контроллерами домена.

/ FORCE: запустить команду против DNS-сервера вместо поиска в кеше./ SITE Sitename : отсортируйте, чтобы сначала перечислить записи, относящиеся к Sitename .

/ SITESPEC: отфильтровать возвращенные записи, чтобы отобразить только Sitename , используется только с / SITE.

/ dsgetfti: Имя домена [/ UpdateTDO]

Вернуть информацию о межлесных трастах. Вы используете этот параметр только для Windows Server 2008.

контроллер домена, который находится в корне леса. Если межлесных трастов не существует, этот параметр

возвращает ошибку.Значение / UpdateTDO обновляет локально хранимую информацию о межлесном доверии.

/ dsgetsite

Верните имя сайта, на котором находится DC.

/ dsgetsitecov

Верните имя сайта, на который распространяется DC.

0.

/ LDAPONLY: вернуть серверы, на которых выполняется приложение LDAP.

Серверы могут включать в себя серверы LDAP, которые не являются контроллерами домена.

/ FORCE: запустить команду против DNS-сервера вместо поиска в кеше./ SITE Sitename : отсортируйте, чтобы сначала перечислить записи, относящиеся к Sitename .

/ SITESPEC: отфильтровать возвращенные записи, чтобы отобразить только Sitename , используется только с / SITE.

/ dsgetfti: Имя домена [/ UpdateTDO]

Вернуть информацию о межлесных трастах. Вы используете этот параметр только для Windows Server 2008.

контроллер домена, который находится в корне леса. Если межлесных трастов не существует, этот параметр

возвращает ошибку.Значение / UpdateTDO обновляет локально хранимую информацию о межлесном доверии.

/ dsgetsite

Верните имя сайта, на котором находится DC.

/ dsgetsitecov

Верните имя сайта, на который распространяется DC. Контроллер домена может охватывать сайт

у которого нет собственного локального DC.

/ parentdomain

Вернуть имя родительского домена сервера.

/ dsregdns

Обновите регистрацию всех записей DNS, относящихся к указанному вами DC./ dsderegdns: DnsHostName

Отменяет регистрацию записей хоста DNS для хоста, указанного в параметре DnsHostName.

значения, которые вы можете использовать, чтобы указать, какие записи отменяет регистрацию nltest:

/ DOM: укажите имя домена DNS для хоста, который будет использоваться при поиске записей на сервере DNS.

Если вы не укажете это значение, nltest будет использовать доменное имя DNS в качестве суффикса

Параметр DnsHostName./ DSAGUID: удаляет записи агента системы каталогов (DSA), основанные на GUID.

DOMGUID: удаляет записи DNS, основанные на глобальном уникальном идентификаторе (GUID).

/ whowill: Домен / Пользователь

Найдите контроллер домена с указанной вами учетной записью.

Контроллер домена может охватывать сайт

у которого нет собственного локального DC.

/ parentdomain

Вернуть имя родительского домена сервера.

/ dsregdns

Обновите регистрацию всех записей DNS, относящихся к указанному вами DC./ dsderegdns: DnsHostName

Отменяет регистрацию записей хоста DNS для хоста, указанного в параметре DnsHostName.

значения, которые вы можете использовать, чтобы указать, какие записи отменяет регистрацию nltest:

/ DOM: укажите имя домена DNS для хоста, который будет использоваться при поиске записей на сервере DNS.

Если вы не укажете это значение, nltest будет использовать доменное имя DNS в качестве суффикса

Параметр DnsHostName./ DSAGUID: удаляет записи агента системы каталогов (DSA), основанные на GUID.

DOMGUID: удаляет записи DNS, основанные на глобальном уникальном идентификаторе (GUID).

/ whowill: Домен / Пользователь

Найдите контроллер домена с указанной вами учетной записью. Используйте этот параметр для определения

реплицировал ли nltest информацию об учетной записи на другие контроллеры домена.

/ finduser: Пользователь

Найдите доверенный домен, которому принадлежит учетная запись пользователя User .Используйте этот параметр для устранения проблем со входом в систему в старых клиентских операционных системах.

/ transport_notify Очистить отрицательный кеш для принудительного обнаружения контроллера домена.

Этот параметр можно использовать только для контроллеров домена Windows NT 4.0.

Эта операция выполняется автоматически, когда клиенты входят в Windows 2000 и

Контроллеры домена Windows Server 2003.

/ dbflag: Шестнадцатеричный Флаги

Установите новый флаг отладки.В большинстве случаев используйте 0x2000FFFF в качестве значения для HexadecimalFlags.

Запись в реестре Windows Server 2003 для флагов отладки:

HKLM \ System \ CurrentControlSet \ Services \ Netlogon \ Parameters \ DBFlag.

Используйте этот параметр для определения

реплицировал ли nltest информацию об учетной записи на другие контроллеры домена.

/ finduser: Пользователь

Найдите доверенный домен, которому принадлежит учетная запись пользователя User .Используйте этот параметр для устранения проблем со входом в систему в старых клиентских операционных системах.

/ transport_notify Очистить отрицательный кеш для принудительного обнаружения контроллера домена.

Этот параметр можно использовать только для контроллеров домена Windows NT 4.0.

Эта операция выполняется автоматически, когда клиенты входят в Windows 2000 и

Контроллеры домена Windows Server 2003.

/ dbflag: Шестнадцатеричный Флаги

Установите новый флаг отладки.В большинстве случаев используйте 0x2000FFFF в качестве значения для HexadecimalFlags.

Запись в реестре Windows Server 2003 для флагов отладки:

HKLM \ System \ CurrentControlSet \ Services \ Netlogon \ Parameters \ DBFlag. / пользователь: Имя пользователя

Отображение многих атрибутов, которые вы поддерживаете в базе данных учетной записи SAM, для пользователя, который

вы указываете. Этот параметр нельзя использовать для учетных записей пользователей, которые хранятся в базе данных AD./ время: ШестнадцатеричныйLSL ШестнадцатеричныйMSL

Преобразование среднего времени по Гринвичу (GMT) Windows NT в ASCII. Шестнадцатеричный LSL - шестнадцатеричное значение для

наименее значимое длинное слово. Шестнадцатеричный MSL - это шестнадцатеричное значение для наиболее значимого длинного слова.

/ logon_query

Запросите совокупное количество попыток входа NTLM с консоли или по сети.

/ domain_trusts

Возвращает список доверенных доменов./ Основной / Лес / Direct_Out / Direct_In / All_Trusts / v.

значения, которые вы можете использовать для фильтрации списка доменов:

/ Основной: вернуть только домен, к которому принадлежит учетная запись компьютера.

/ пользователь: Имя пользователя

Отображение многих атрибутов, которые вы поддерживаете в базе данных учетной записи SAM, для пользователя, который

вы указываете. Этот параметр нельзя использовать для учетных записей пользователей, которые хранятся в базе данных AD./ время: ШестнадцатеричныйLSL ШестнадцатеричныйMSL

Преобразование среднего времени по Гринвичу (GMT) Windows NT в ASCII. Шестнадцатеричный LSL - шестнадцатеричное значение для

наименее значимое длинное слово. Шестнадцатеричный MSL - это шестнадцатеричное значение для наиболее значимого длинного слова.

/ logon_query

Запросите совокупное количество попыток входа NTLM с консоли или по сети.

/ domain_trusts

Возвращает список доверенных доменов./ Основной / Лес / Direct_Out / Direct_In / All_Trusts / v.

значения, которые вы можете использовать для фильтрации списка доменов:

/ Основной: вернуть только домен, к которому принадлежит учетная запись компьютера. / Forest: возвращать только те домены, которые находятся в том же лесу, что и основной домен.

/ Direct_Out: возвращать только те домены, которым явно доверяет основной домен.

/ Direct_In: возвращать только те домены, которые явно доверяют основному домену./ All_Trusts: вернуть все доверенные домены.

/ v: отображать подробный вывод, включая все доступные идентификаторы безопасности и GUID домена.

/ dsquerydns

Запросить статус последнего обновления для всех записей DNS, относящихся к DC.

/ bdc_query: Имя домена

Запросить список BDC в DomainName , а затем отобразить их состояние синхронизации

и статус репликации.Этот параметр можно использовать только для контроллеров домена Windows NT 4.0.

/ sim_sync: Имя домена Имя сервера

Имитируйте полную синхронизацию репликации. Это полезный параметр для тестовых сред.

/ list_deltas: Имя файла

Показать содержимое файла журнала изменений FileName, в котором перечислены изменения учетной записи пользователя.

база данных. Netlogon.chg - это имя по умолчанию для этого файла журнала, который находится только в Windows NT 4.0 BDC.

/ cdigest: Сообщение / домен: Имя домена

Показать текущий дайджест, который клиент использует для защищенного канала.

(Дайджест - это расчет, который nltest выводит из пароля.)

Этот параметр также отображает дайджест, основанный на предыдущем пароле. Nltest использует

безопасный канал для входа между клиентскими компьютерами и контроллером домена или для

репликация службы каталогов между контроллерами домена.Вы можете использовать этот параметр в

в сочетании с параметром / sdigest для проверки синхронизации паролей доверенных учетных записей.

/ sdigest: <Сообщение> / rid: RID_In_Hexadecimal

Показать текущий дайджест, который сервер использует для защищенного канала.

(Дайджест - это расчет, который nltest выводит из пароля.)

Этот параметр также отображает дайджест предыдущего пароля. Если дайджест из

сервер соответствует дайджесту от клиента, затем nltest синхронизирует пароли, которые он

использует для безопасного канала.Если дайджесты не совпадают, возможно, nltest не реплицировался.

пароль пока не меняют.

/ shutdown: Причина [ секунд ]

Удаленно выключите сервер, указанный в ServerName .

Используйте строку, чтобы указать причину выключения в значении Reason.

Используйте целое число секунд до секунд до завершения работы.

(см. InitiateSystemShutdown в документации Platform SDK.)

/ shutdown_abort

Прекратите выключение системы.

{/ help | /?} Показать справку в командной строке.

/ Forest: возвращать только те домены, которые находятся в том же лесу, что и основной домен.

/ Direct_Out: возвращать только те домены, которым явно доверяет основной домен.

/ Direct_In: возвращать только те домены, которые явно доверяют основному домену./ All_Trusts: вернуть все доверенные домены.

/ v: отображать подробный вывод, включая все доступные идентификаторы безопасности и GUID домена.

/ dsquerydns

Запросить статус последнего обновления для всех записей DNS, относящихся к DC.

/ bdc_query: Имя домена

Запросить список BDC в DomainName , а затем отобразить их состояние синхронизации

и статус репликации.Этот параметр можно использовать только для контроллеров домена Windows NT 4.0.

/ sim_sync: Имя домена Имя сервера

Имитируйте полную синхронизацию репликации. Это полезный параметр для тестовых сред.

/ list_deltas: Имя файла

Показать содержимое файла журнала изменений FileName, в котором перечислены изменения учетной записи пользователя.

база данных. Netlogon.chg - это имя по умолчанию для этого файла журнала, который находится только в Windows NT 4.0 BDC.

/ cdigest: Сообщение / домен: Имя домена

Показать текущий дайджест, который клиент использует для защищенного канала.

(Дайджест - это расчет, который nltest выводит из пароля.)

Этот параметр также отображает дайджест, основанный на предыдущем пароле. Nltest использует

безопасный канал для входа между клиентскими компьютерами и контроллером домена или для

репликация службы каталогов между контроллерами домена.Вы можете использовать этот параметр в

в сочетании с параметром / sdigest для проверки синхронизации паролей доверенных учетных записей.

/ sdigest: <Сообщение> / rid: RID_In_Hexadecimal

Показать текущий дайджест, который сервер использует для защищенного канала.

(Дайджест - это расчет, который nltest выводит из пароля.)

Этот параметр также отображает дайджест предыдущего пароля. Если дайджест из

сервер соответствует дайджесту от клиента, затем nltest синхронизирует пароли, которые он

использует для безопасного канала.Если дайджесты не совпадают, возможно, nltest не реплицировался.

пароль пока не меняют.

/ shutdown: Причина [ секунд ]

Удаленно выключите сервер, указанный в ServerName .

Используйте строку, чтобы указать причину выключения в значении Reason.

Используйте целое число секунд до секунд до завершения работы.

(см. InitiateSystemShutdown в документации Platform SDK.)

/ shutdown_abort

Прекратите выключение системы.

{/ help | /?} Показать справку в командной строке. Если nltest недоступен, включите доменные службы Active Directory или роль сервера AD LDS .

Примеры

Проверить контроллеры домена в домене:

nltest / dclist: ss64dom

Показать подробную информацию о конкретном пользователе:

nltest / пользователь: "user64"

Проверить доверительные отношения с определенным сервером:

nltest / сервер: ss64-DC01 / sc_query: ss64dom

лагов: 30 HAS_IP HAS_TIMESERV

Надежное имя контроллера домена \\ ss64-DC01.ss64.com

Статус надежного подключения постоянного тока Статус = 0 0x0 NERR_Success

Команда успешно завершена

«.. Если не согласуется с экспериментом, то это неправильно. В этом простом утверждении - ключ к науке. Не имеет значения, насколько красивы ваши предположения. Не имеет значения, насколько вы умны, кто сделал предположение или как его зовут - если это не согласуется с экспериментом, это неправильно »~ Ричард Фейнман

Связанные команды: