Исправляем ошибку: Недопустимые учетные данные

Active Directory, Windows, Windows Server- AJIekceu4

- 17.02.2015

- 23 164

- 1

- 23.05.2020

- 7

- 7

- 0

- Содержание статьи

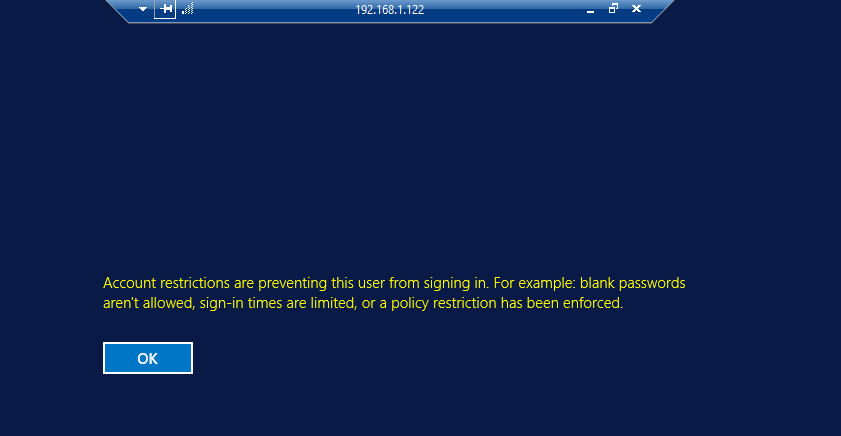

В данной статье пойдет речь об ошибке «Недопустимые учетные данные», которую вы можете получить в процессе запуска опубликованных приложений и о том, как эту ошибку можно исправить.

Описание

Недопустимые учетные данные

Системный администратор запретил использовать учетные данные по умолчанию для входа в систему удаленного компьютера ИМЯ_КОМПЬЮТЕРА, так как его подлинность проверена не полностью. Введите новые учетные данные.

В наших предыдущих статьях RemoteApp & Remote Desktop вход на терминальный сервер без ввода логина и пароля и RemoteApp убираем предупреждение не удается определить издателя мы рассмотрели возможность запуска опубликованных приложений без ввода логина и пароля. В результате проделанных манипуляций на компьютерах, которые не находятся в домене, при попытке запуска ярлыка опубликованного приложения может выскакивать эта ошибка. Для того, чтобы его запустить необходимо просто указать нужный домен перед логином в таком виде ИМЯ_ДОМЕНА\ИМЯ_ПОЛЬЗОВАТЕЛЯ. Т.е. примерно так:

Включаем сохранение учетных данных при удаленном подключении в Windows

Встроенная в Windows возможность удаленного подключения, конечно, не так продвинута, как тот же UltraVNC, но чем она удобна, так это как раз встроенностью.

При совершении подключения к удаленному компьютеру есть возможность сохранить пароль от своей учетной записи. Это удобно при частых подключениях и если Вы уверены, что это никак не скажется на безопасности. Однако не исключено, что Вы встретите и вот такое сообщение:

Причина ошибки кроется в том, что по умолчанию сохранение учетных данных запрещено локальной групповой политикой. Для редактирования данной политики нажимаем Пуск → Выполнить и вводим gpedit.msc. Откроется редактор локальных групповых политик.

Нам нужно перейти в ветку

Зайдя в политику, поставьте переключатель в положение Включить и нажмите кнопку Показать возле Добавить серверы в список.

В открывшемся окне надо вручную добавить компьютеры, к которым Вы хотите подключаться с сохранением пароля. Синтаксис имеет следующий вид:

TERMSRV/[имя или адрес удаленного компьютера] — сохраняет учетные данные при подключении к конкретному компьютеру;

TERMSRV/*.domain.com — сохраняет учетные данные при подключении к компьютерам в домене domain.com;

TERMSRV/* — сохраняет учетных данные при любом подключении.

TERMSRV в данном случае должно быть написано именно заглавными буквами. После сохранения внесенных изменений можно форсировать применение новой политики командой gpupdate /force. После этого система начнет запоминать Ваши учетные данные при RDP-подключении.

Защита RDP. Принудительный ввод пароля

Настройка политики удаленного рабочего стола для защиты от сохраненных паролей. В данном видео мы рассмотрим настройку безопасности RDP подключения к серверу Windows Server 2016. А в частности запретим пользователям подключаться к удаленному рабочему столу через сохраненный ранее пароль

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Для организации удаленного подключение к ресурсам сервера или локальной сети все чаще используют протокол RDP, как наиболее удобный инструмент.

Но, тут есть и свои недостатки, а в частности возможность получить доступ к конфиденциальной информации через сохраненный пользователем пароль.

В чем суть, когда мы подключаемся в удаленному рабочему столу, вместе с вводом логина и пароля предлагается запомнить указанные данные, чтобы далее подключение выполнялось в автоматическом режиме.

Несомненно, это удобно для пользователя, но открывает брешь в информационной безопасности, так как любой человек за компьютером этого пользователя, может просто запустить подключение и получить доступ к данным. Допустим к 1С или каким-либо другим жизненно важным данным.

Да, есть определенные настройки на стороне клиента, который запрещают сохранять пароль для RDP сеанса, но на каждой клиентской машине не будешь же выполнять кучу настроек. Поэтому, логичнее решить вопрос на стороне сервера, т.е. чтобы к серверу было запрещено подключаться, если данные вводились не вручную и как сохраненные.

Собственно, этим мы и займемся в данном видеоуроке.

Допустим админ с рабочего места сотрудника выполняли подключение к серверу и упустил момент с галочкой. Так этот пользователь всегда сможет подключаться к серверу через данную сохраненную запись.

Вообще впервые с данной задачей я столкнулся еще несколько лет назад, когда были подозрения утечки конфиденциальной информации от сотрудников. На тот момент, в компании работало несколько сисадминов и в ходе обсуждения одной из причин утечки было как раз сохраненные пароли для RDP сеанса. Другие сисадмины хором сказали, что сделать так, чтобы пользователь всегда вводил пароль возможности нет. Однако я начал более подробно раскапывать эту тему и оказалось что возможность есть! Причем это стандартный функционал любой операционной системы не ниже Windows ХР и 2003 сервера.

Если у вас вопрос связан с защитой конкретного сервера или компьютера, который не входит в домен и на него не распространяется групповая политика, то тут потребуется отредактировать локальную групповую политику сервера или клиентской машины, к которой вы хотите подключаться (Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Узел сеансов удаленных рабочих столов \ Безопасность \ Всегда запрашивать пароль при подключении \ Включить

Чтобы быстренько применить эти изменения введем команду Win+R \ cmd \ gpupdate

Недопустимые учетные данные: Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных. Введите новые учетные данные.

Если вы хотите убрать возможность сохранять любые пароли на клиентском компьютере через RDP, то можно выполнить следующую настройку.

Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Клиент подключения к удаленному рабочему столу \ Запретить сохранение паролей \ Включить

Там же можно выполнить на своем компьютере, чтобы лишний раз не возникало желание сохранить пароль.

Если вы хотите раздать данные настройки сразу нескольким компьютерам, то тут можно воспользоваться групповой политикой, но стоит учитывать, что для этого компьютеры должны находиться в домене.

(Пуск \ Диспетчер серверов \ Средства \ Управление групповой политикой \ Выбираем групповую политику, в зависимости от того, на какие компьютеры мы хотим её применить \ Либо можно создать отдельную политику и вручную указать компьютеры, к которым будут применяться данные настройки \ Default Domain Policy \ ПКМ \ Изменить \ Конфигурация компьютера \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов) Можно одновременно применить и запрет на сохранение пароля и требования вводить пароль если подключаются к этому компьютеру.

Проверим сработает ли данная система если мы добавим наш сервер в менеджер подключение Remote Desktop Connection Manager. Так же запрашивается пароль, так как данная программа использует для работы стандартный инструмент подключения к рабочему столу.

Как говорят, что эта защита срабатывает не всегда если человек подключается с какой-то стороннего RDP клиента, а не стандартного.

Но, в любом случае, самый распространенный источник работы это все же стандартный, так что берем данный метод на заметку.

А вообще, если данные меры все равно не удовлетворяют вашим потребностям, то можно воспользоваться системой двухфакторной аутентификации, более подробно о том, как это работает я рассказывал в видеообзоре данного решения от компании ESET.

2FA Двухфакторная аутентификация (ESET Secure Authentication) — https://youtu.be/uUfnoXliQxI

Устранение неполадок со шлюзом Power BI (персональный режим) — Power BI

- Чтение занимает 7 мин

В этой статье

В следующих разделах рассмотрено несколько распространенных проблем, которые могут возникнуть при использовании локального шлюза данных Power BI (персональный режим).The following sections go through some common issues you might come across when you use the Power BI on-premises data gateway (personal mode).

Обновление до последней версииUpdate to the latest version

Текущая версия шлюза для личного использования — локальный шлюз данных (персональный режим).The current version of the gateway for personal use is the on-premises data gateway (personal mode). Обновите установку, чтобы использовать эту версию.Update your installation to use that version.

При использовании устаревшей версии шлюза могут возникать разные проблемы.Many issues can surface when the gateway version is out of date. Рекомендуется всегда следить за тем, чтобы использовалась самая новая версия.It’s a good general practice to make sure you’re on the latest version. Если шлюз не обновлялся в течение месяца или более, рекомендуется установить последнюю версию шлюза.If you haven’t updated the gateway for a month or longer, consider installing the latest version of the gateway. После этого проверьте, удается ли воспроизвести ошибку.Then see if you can reproduce the issue.

УстановкаInstallation

Шлюз (персональный режим) работает в 64-разрядных версиях: Если компьютер имеет 32-разрядную версию, вы не сможете установить шлюз (персональный режим).Gateway (personal mode) operates on 64-bit versions: If your machine is a 32-bit version, you can’t install the gateway (personal mode). Ваша операционная система должна быть 64-разрядной.Your operating system has to be a 64-bit version. Установите 64-разрядную версию ОС Windows или установите шлюз (персональный режим) на 64-разрядном компьютере.Install a 64-bit version of Windows or install the gateway (personal mode) on a 64-bit machine.

Шлюз (персональный режим) не удается установить в качестве службы, даже если вы являетесь локальным администратором компьютера: Установка может завершиться неудачей, если пользователь входит в локальную группу администраторов компьютера, но групповая политика не разрешает этому имени пользователя входить в качестве службы.Gateway (personal mode) fails to install as a service even though you’re a local administrator for the computer: Installation can fail if the user is in the computer’s local Administrator group, but Group Policy doesn’t allow that username to sign in as a service. Убедитесь, что групповая политика позволяет пользователю выполнять вход в качестве службы.Ensure that Group Policy lets a user sign in as a service. Мы работаем над исправлением этой проблемы.We’re working on a fix for this issue. Дополнительные сведения см. в разделе Добавление к учетной записи права входа в качестве службы.For more information, see Add the Log on as a service right to an account.

Время ожидания операции истекло: Это часто происходит, если на компьютере (физическом компьютере или виртуальной машине), где устанавливается шлюз (персональный режим), установлен одноядерный процессор.Operation timed out: This message is common if the computer (physical machine or VM) on which you’re installing the gateway (personal mode) has a single core processor. Закройте все приложения, отключите все необязательные процессы и попытайтесь повторить установку.Close any applications, turn off any non-essential processes, and try installing again.

Шлюз управления данными или соединитель Analysis Services нельзя установить на одном компьютере как шлюз (персональный режим): Если у вас уже установлен соединитель Analysis Services или шлюз управления данными, сначала необходимо удалить соединитель или шлюз.Data management gateway or Analysis Services connector can’t be installed on the same computer as gateway (personal mode): If you already have an Analysis Services connector or a data management gateway installed, you must first uninstall the connector or the gateway. После этого попытайтесь установить шлюз (персональный режим).Then, try installing the gateway (personal mode).

Примечание

При возникновении проблем во время установки журналы установки могут предоставить сведения, которые помогут устранить проблему.If you encounter an issue during installation, the setup logs can provide information to help you resolve the issue. Дополнительные сведения см. в разделе Журналы установки.For more information, see Setup logs.

Настройка прокси-сервера: При настройке шлюза (персональный режим) могут возникнуть проблемы, если в среде требуется использование прокси-сервера.Proxy configuration: You might see issues with configuring the gateway (personal mode) if your environment needs the use of a proxy. Дополнительные сведения о настройке прокси-сервера см. в разделе Настройка параметров прокси-сервера для локального шлюза данных.To learn more about how to configure proxy information, see Configure proxy settings for the on-premises data gateway.

Расписание обновленияSchedule refresh

Ошибка. Отсутствуют учетные данные, хранящиеся в облаке.Error: The credential stored in the cloud is missing.

Подобное сообщение об ошибке может отобразиться в разделе «Параметры» для <dataset>, если вы запланировали обновление, а затем удалили и повторно установили шлюз (персональный режим).You might get this error in settings for <dataset> if you have a scheduled refresh and then you uninstalled and reinstalled the gateway (personal mode). При удалении шлюза (персональный режим) учетные данные источника данных для набора данных, который был настроен для обновления, удаляются из службы Power BI.When you uninstall a gateway (personal mode), the data source credentials for a dataset that was configured for refresh are removed from the Power BI service.

Решение. В Power BI перейдите к параметрам обновления для набора данных.Solution: In Power BI, go to the refresh settings for a dataset. В разделе Управление источниками данных для любого источника данных с ошибкой щелкните Изменить учетные данные.In Manage Data Sources, for any data source with an error, select Edit credentials. Затем снова войдите в источник данных.Then sign in to the data source again.

Ошибка. Недопустимые учетные данные для набора данных. Чтобы продолжить работу, обновите учетные данные, используя функцию обновления или диалоговое окно «Параметры источника данных».Error: The credentials provided for the dataset are invalid. Please update the credentials through a refresh or in the Data Source Settings dialog to continue.

Решение. Если вы получите сообщение об учетных данных, это может означать следующее:Solution: If you get a credentials message, it could mean:

Имена пользователей и пароли, используемые для входа в источники данных, неактуальны.The usernames and passwords that you used to sign in to data sources aren’t up to date. В Power BI перейдите к параметрам обновления для набора данных.In Power BI, go to refresh settings for the dataset. В разделе Управление источниками данных щелкните Изменить учетные данные, чтобы обновить учетные данные для источника данных.In Manage Data Sources, select Edit credentials to update the credentials for the data source.

Гибридные веб-приложения с использованием облачных и локальных источников в одном запросе не обновляются в шлюзе (персональный режим), если в одном из источников для проверки подлинности используется OAuth.Mashups between a cloud source and an on-premises source, in a single query, fail to refresh in the gateway (personal mode) if one of the sources is using OAuth for authentication. В качестве примера можно привести гибридное веб-приложение между CRM Online и локальным экземпляром SQL Server.An example of this issue is a mashup between CRM Online and a local SQL Server instance. Оно не будет работать, так как CRM Online требует OAuth.The mashup fails because CRM Online requires OAuth.

Это известная проблема, над решением которой ведется работа.This error is a known issue, and it’s being looked at. Чтобы обойти проблему, создайте отдельные запросы для облачного и локального источников.To work around the problem, have a separate query for the cloud source and the on-premises source. Затем объедините или соедините эти запросы.Then, use a merge or append query to combine them.

Ошибка. Неподдерживаемый источник данных.Error: Unsupported data source.

Решение. Сообщение о неподдерживаемом источнике данных в параметрах расписания обновления может означать следующее:Solution: If you get an unsupported data source message in Schedule Refresh settings, it could mean:

- обновление источника данных в Power BI сейчас не поддерживается;The data source isn’t currently supported for refresh in Power BI.

- книга Excel не содержит модель данных, а только данные листа.The Excel workbook doesn’t contain a data model, only worksheet data. Power BI в настоящее время поддерживает обновление, только если переданная книга Excel содержит модель данных.Power BI currently only supports refresh if the uploaded Excel workbook contains a data model. При импорте данных с помощью Power Query в Excel обязательно выберите вариант Загрузка, чтобы загрузить данные в модель данных.When you import data by using Power Query in Excel, choose the Load option to load data to a data model. Это гарантирует, что данные будут импортированы в модель данных.This option ensures that data is imported into a data model.

Ошибка. [Не удается объединить данные] <часть запроса>/<…>/<…> обращается к источникам данных с уровнями конфиденциальности, которые не предусматривают совместное использование. Повторите сборку этого объединения данных.Error: [Unable to combine data] <query part>/<…>/<…> is accessing data sources that have privacy levels, which cannot be used together. Please rebuild this data combination.

Решение. Эта ошибка связана с ограничениями уровня конфиденциальности и используемыми типами источников данных.Solution: This error is because of the privacy-level restrictions and the types of data sources you’re using.

Ошибка. Ошибка в источнике данных: не удается преобразовать значение [таблица] в тип таблицы.Error: Data source error: We cannot convert the value «[Table]» to type Table.

Решение. Эта ошибка связана с ограничениями уровня конфиденциальности и используемыми типами источников данных.Solution: This error is because of the privacy-level restrictions and the types of data sources you’re using.

Ошибка. Недостаточно места для этой строки.Error: There is not enough space for this row.

Решение. Эта ошибка происходит, если размер одной строки превышает 4 МБ.Solution: This error occurs if you have a single row greater than 4 MB in size. Найдите строку в источнике данных и попытайтесь отфильтровать ее или уменьшить ее размер.Find the row from your data source, and attempt to filter it out or reduce the size for that row.

Источники данныхData sources

Отсутствующий поставщик данных: Шлюз (персональный режим) работает только в 64-разрядных версиях.Missing data provider: The gateway (personal mode) operates on 64-bit versions only. На компьютере, где установлен шлюз (персональный режим), должны быть установлены 64-разрядные версии поставщиков данных.It requires a 64-bit version of the data providers to be installed on the same computer where the gateway (personal mode) is installed. Например, если в качестве источника данных в наборе данных используется Microsoft Access, необходимо установить 64-разрядный поставщик ACE на том же компьютере, на котором установлен шлюз (персональный режим).For example, if the data source in the dataset is Microsoft Access, you must install the 64-bit ACE provider on the same computer where you installed the gateway (personal mode).

Примечание

При использовании 32-разрядной версии Excel невозможно установить 64-разрядный поставщик ACE на том же компьютере.If you have a 32-bit version of Excel, you can’t install a 64-bit version ACE provider on the same computer.

Проверка подлинности Windows не поддерживается базой данных Access: Power BI в настоящее время поддерживает только анонимную проверку подлинности для базы данных Access.Windows authentication is not supported for Access database: Power BI currently only supports Anonymous authentication for the Access database.

Ошибка. Ошибка входа при вводе учетных данных для источника данных: Если при вводе учетных данных Windows для источника данных появляется сообщение об ошибке следующего вида:Error: Sign-in error when you enter credentials for a data source: If you get an error like this one when you enter Windows credentials for a data source:

Возможно, вы по-прежнему используете более старую версию шлюза (персональный режим).You might still be on an older version of the gateway (personal mode).

Решение. Дополнительные сведения: см. раздел Установка последней версии шлюза Power BI (персональный режим).Solution: For more information, see Install the latest version of Power BI gateway (personal mode).

Ошибка. Ошибка входа при выборе проверки подлинности Windows для источника данных с помощью OLEDB ACE: Если при вводе учетных данных источника данных с помощью поставщика OLEDB ACE появляется следующее сообщение об ошибке:Error: Sign-in error when you select Windows authentication for a data source using ACE OLEDB: If you get the following error when you enter data source credentials for a data source using an ACE OLEDB provider:

Сейчас Power BI не поддерживает проверку подлинности Windows для источника данных с помощью поставщика OLEDB ACE.Power BI doesn’t currently support Windows authentication for a data source using an ACE OLEDB provider.

Решение. Чтобы обойти эту ошибку, можно выбрать анонимную проверку подлинности.Solution: To work around this error, select Anonymous authentication. Для устаревших поставщиков OLEDB ACE анонимные учетные данные соответствуют учетным данным Windows.For a legacy ACE OLEDB provider, anonymous credentials are equal to Windows credentials.

Обновление плиткиTile refresh

Если при обновлении плиток панели мониторинга появляется сообщение об ошибке, см. раздел Устранение неполадок с плитками.If you receive an error when dashboard tiles refresh, see Troubleshooting tile errors.

Журнал обновленийRefresh history

Журнал обновлений может помочь выявить возникшие ошибки и найти полезные данные в случае, если требуется создать запрос на поддержку.With Refresh history, you can see what errors occurred and find useful data if you need to create a support request. Можно просматривать как запланированные обновления, так и обновления по запросу.You can view both scheduled and on-demand refreshes. Ниже описано, как можно открыть журнал обновлений.Here’s how you get to Refresh history.

В области навигации Power BI в разделе Наборы данных выберите набор данных.In the Power BI nav pane, in Datasets, select a dataset. Откройте меню и выберите пункт Запланировать обновление.Open the menu, and select Schedule Refresh.

В области Параметры для… выберите Журнал обновлений.In Settings for…, select Refresh history.

Журналы событийEvent logs

Нужные сведения могут предоставить несколько журналов событий.Several event logs can provide information. Первые два — шлюза управления данными и PowerBIGateway — доступны, если вы обладаете правами администратора на данном компьютере.The first two, Data Management Gateway and PowerBIGateway, are present if you’re an admin on the machine. Если вы не являетесь администратором и используете шлюз данных (персональный режим), вы увидите записи из журнала приложения.If you’re not an admin, and you’re using the data gateway (personal mode), you’ll see the log entries within the Application log.

Журналы шлюза управления данными и PowerBIGateway расположены в разделе Журналы приложения и служб.The Data Management Gateway and PowerBIGateway logs are present under Application and Services Logs.

Трассировка FiddlerFiddler trace

Fiddler — это бесплатный инструмент от компании Telerik, который отслеживает трафик HTTP.Fiddler is a free tool from Telerik that monitors HTTP traffic. Вы можете просматривать все взаимодействие со службой Power BI с клиентского компьютера.You can see the communication with the Power BI service from the client machine. Это позволяет найти ошибки и другие связанные сведения.This communication might show errors and other related information.

Журналы установкиSetup logs

Если шлюз (персональный режим) не удается установить, вы увидите ссылку для отображения журнала установки.If the gateway (personal mode) fails to install, you’ll see a link to show the setup log. Он позволяет получить сведения о сбое.The setup log can show you details about the failure. Это журналы установки Windows, также известные как журналы MSI.These logs are Windows Install logs, also known as MSI logs. Они могут быть довольно сложными и неудобными для чтения.They can be fairly complex and hard to read. Как правило, само описание ошибки приведено внизу, но определение причины ошибки является непростой задачей.Typically, the resulting error is at the bottom, but determining the cause of the error isn’t trivial. Это может быть результатом ошибок в другом журнале.It could be a result of errors in a different log. Это также может быть результатом ошибки, расположенной выше в журнале.It could also be a result of an error higher up in the log.

Либо можно перейти к временной папке (%temp%) и найти файлы, которые начинаются с Power_BI_ .Or, you can go to your Temp folder (%temp%) and look for files that start with Power_BI_.

Примечание

При переходе в %temp% вы можете попасть во вложенную папку временной папки. Файлы Power_BI_ находятся в корне временной папки.Going to %temp% might take you to a subfolder of Temp. The Power_BI_ files are in the root of the Temp directory. Вам может потребоваться перейти вверх на один или два уровня.You might need to go up a level or two.

Дальнейшие действияNext steps

Остались вопросы?More questions? Попробуйте задать вопрос в сообществе Power BI.Try asking the Power BI Community.

Ограничения учетной записи, не позволяющие войти в систему при подключении к удаленному рабочему столу

С точки зрения начинающего пользователя настройка доступа к удаленному рабочему столу средствами Windows является довольно таки непростой задачей. Проброс портов, изменение параметров доступа, обо всём этом нужно иметь хотя бы общие представления, чем может похвастать далеко не каждый пользователь. Но даже произведя все базовые настройки, в процессе подключения к удаленному компьютеру можно столкнуться с непредвиденными трудностями.

Среди наиболее часто встречающихся ошибок подключения являются ограничения учетных записей, не позволяющие пользователю войти в систему.

Чаще всего с такого рода неполадками приходится сталкиваться пользователям, пытающимся подключиться к удаленному компьютеру под управлением Windows Server 2012 или более поздней версии. В одних случаях ошибка вызывается неправильными настройками групповых политик, в других случаях ее причинами становится использование пустых паролей или паролей с истекшим сроком действия.

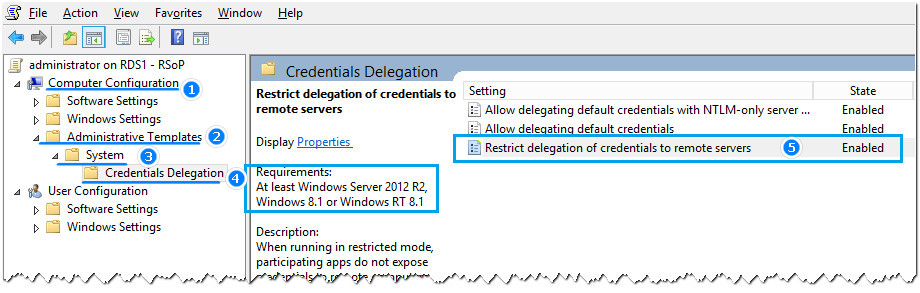

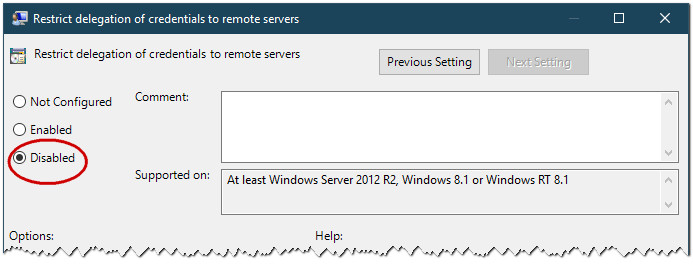

К сожалению, Windows не всегда сообщает, какая именно из этих настроек не позволяет подключиться к удаленному хосту, поэтому действовать приходится нередко методом исключения. Так или иначе, проверить эти настройки вам нужно в обязательном порядке. Первым делом уточняем, сняты ли ограничения на делегирование полномочий удаленным сервером, затем проверяем разрешение на юзание пустых паролей.

Откройте командой gpedit.msc редактор локальных групповых политик на обеих компьютерах и проследуйте по пути Конфигурация компьютера -> Административные шаблоны -> Система -> Делегирование полномочий.

Справа Найдите политику «Ограничить делегирование полномочий удаленным серверам» и дважды клацните по ней. В открывшемся окошке установите радиокнопку в положение Disabled (Отключено).

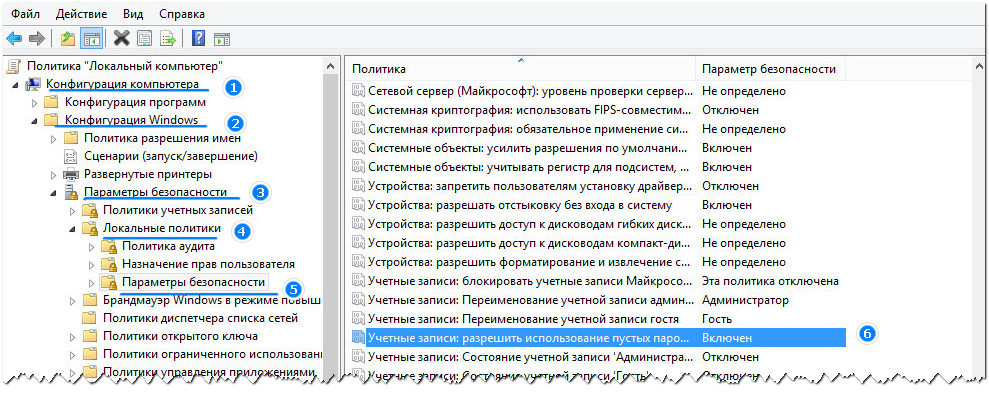

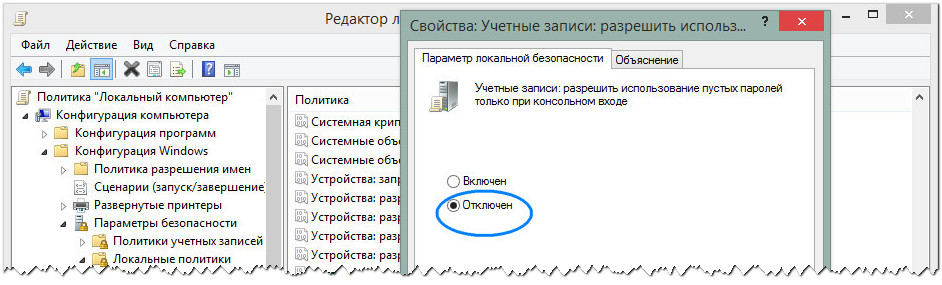

Если отключение приведенной выше политики не принесло результатов, перейдите в том же редакторе политик по указанной на скриншоте цепочке, дважды щелкните по политике «Учетные записи: Разрешить использование пустых паролей только при консольном входе».

Точно так же отключите ее и проверьте, решена ли проблема с подключением.

Настройка удаленного рабочего стола Windows 7 – q2w3.ru

Содержание:

Настройка доступа к удаленному рабочему столу

Все достаточно просто. Открываем Панель управления -> Система и безопасность -> Система. Далее в левой колонке открываем ссылку “Настройка удаленного доступа”:

Настройка удаленного доступа

Настройка удаленного доступаВ разделе “Удаленный рабочий стол” необходимо выбрать тип подключения:

- Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее). Этот вариант подходит для подключения устаревших клиентов (версия протокола удаленного рабочего стола ниже 7.0), а также при подключении через Эксплорер (remote desktop web connection).

- Разрешать подключаться только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Этот вариант подходит для подключения клиентов с версией 7.0 протокола удаленного рабочего стола.

С помощью кнопки “Выбрать пользователей” можно указать учетные записи пользователей, которым разрешено подключаться к удаленному рабочему столу. Тот же самый эффект будет, если в ручную добавить учетные записи в группу “Пользователи удаленного рабочего стола”. Обратите внимание, что пользователи входящие в группу администраторов уже имеют доступ к удаленному рабочему столу.

Также имейте в виду, что по умолчанию политика безопасности не разрешает вход в систему через сеть для учетных записей с пустым паролем. Поэтому учетная запись должна быть защищена паролем (в том числе и входящая в группу Администраторы), иначе подключиться не получится.

Следующий шаг – настройка брандмауэра. Необходимо открыть порт TCP 3389 для входящих подключений. Если на компьютере используется только брандмауэр Windows, то он будет настроен автоматически, никаких дополнительных действий предпринимать не надо. При подключении к Интернет через маршрутизатор, не забываем пробросить порт 3389, чтобы иметь возможность доступа за пределами локальной сети. Как пробросить порт на примере D-link DI-804HV.

Подключение к удаленному рабочему столу с помощью стандартного клиента

Для начала определяемся какая версия протокола поддерживается нашим клиентом. Для этого запускаем клиент (обычно он находится в меню Пуск -> Программы -> Стандартные -> Подключение к удаленному рабочему столу). Далее кликаем по пиктограмме в левом верхнем углу окна и в меню выбираем пункт “О программе”:

Версия протокола удаленного рабочего стола (1)

Версия протокола удаленного рабочего стола (1) Версия протокола удаленного рабочего стола (2)

Версия протокола удаленного рабочего стола (2)Внизу окна будет указана версия протокола.

Если версия протокола ниже 7.0, то необходимо обновить клиент, или понизить уровень безопасности в настройках сервера (до “Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее)”). Клиент с поддержкой протокола 7.0 можно скачать здесь:

Теперь запускаем клиент и настраиваем соединение. Для доступа к дополнительным настройкам нажимаем кнопку Параметры. В окне появятся дополнительные закладки.

Закладка Общие.

Дополнительные параметры. Закладка Общие.

Дополнительные параметры. Закладка Общие.В поле Компьютер указываем ip-адрес или доменное имя компьютера к которому производится подключение.

В поле Пользователь указываем имя пользователя удаленного рабочего стола.

Опцию “Разрешить мне сохранять учетные данные” отмечаем только в том случае, если к компьютеру имеете доступ только вы (а лучше и вовсе оставить ее неотмеченной).

Чтобы сохранить параметры доступа, используем кнопку “Сохранить как”.

Закладка Экран.

Дополнительные параметры. Закладка Экран.

Дополнительные параметры. Закладка Экран.В разделе “Настройка отображения” выбираем размер удаленного рабочего стола.

В разделе Цвета выбираем глубину цвета. Для медленных соединений рекомендуется устанавливать меньшую глубину.

Закладка “Локальные ресурсы”.

Дополнительные параметры. Закладка Локальные ресурсы.

Дополнительные параметры. Закладка Локальные ресурсы.Раздел “Удаленный звук”. Здесь можно настроить где будет воспроизводиться звук (на локальном или удаленном компьютере).

Раздел Клавиатура. Здесь настраивается приоритет сочетаний клавиш между локальным и удаленным компьютером. Обратите внимание, что комбинация CTRL+ALT+DEL всегда будет вызывать действие на локальном компьютере. Вместо нее на удаленном компьютере используйте CTRL+ALT+END.

Раздел “Локальные устройства и ресурсы”. Опция “буфер обмена” разрешает обмен данными между локальным и удаленным компьютером через буфер обмена. Опция Принтеры позволяет печатать на локальном принтере из удаленного рабочего стола. Кнопка Подробнее позволяет подключить к удаленному рабочему столу локальные диски, порты и “прочие устройства” (не знаю, что под этим подразумевается). На скриншоте ниже показано подключение локального диска E:

Подключение локального диска

Подключение локального дискаВ удаленном рабочем столе, подключенные диски отображаются в окне Компьютер.

Закладка Программы. Здесь можно указать программы (на удаленном компьютере), которые необходимо запустить сразу при входе в систему.

Закладка Дополнительно.

Дополнительные параметры. Закладка Дополнительно.

Дополнительные параметры. Закладка Дополнительно.Здесь можно настроить производительность в зависимости от скорости канала.

Закладка Подключение. Все параметры оставляем без изменений.

После настройки всех опций переходим на закладку Общие и создаем ярлык с выбранными параметрами подключения (кнопка Сохранить как). После этого нажимаем кнопку Подключить. Появится окно “последнего предупреждения”:

Последнее предупреждение

Последнее предупреждениеВновь нажимаем Подключить, далее вводим пароль учетной записи и наконец попадаем в удаленный рабочий стол.

Подключение к удаленному рабочему столу через Эксплорер (remote desktop web connection / tsweb)

Перед началом на срервере необходимо установить веб-сервер IIS и настроить на нем хотя бы один веб-сайт.

На сервере в разделе “Удаленный доступ” (Панель управления -> Система и безопасность -> Система. Далее в левой колонке открываем ссылку “Настройка удаленного доступа”) установить опцию “Разрешать подключение от компьютеров с любой версией удаленного рабочего стола (опаснее)”:

Настройка удаленного доступа (2)

Настройка удаленного доступа (2)Это необходимо для подключения через Эксплорер.

Теперь скачиваем файл tswebsetup.exe и запускаем его:

www-rdp-1

www-rdp-1Отвечаем Да.

Далее необходимо выбрать путь установки. Желательно чтобы он совпадал с путем где размещаются файлы веб-сайта (настроенного ранее). Например файлы моего веб-сайта находятся в c:\inetpub\wwwroot (как это и должно быть по умолчанию), тогда путь установки c:\inetpub\wwwroot\TSWeb:

www-rdp-2

www-rdp-2Теперь на другом компьютере открываем Эксплорер (версия 6 или выше) и вводим адрес компьютера к торому необходимо подключиться. Я подключаюсь из локальной сети, поэтому ввожу локальный адрес http://192.168.10.5/tsweb

www-rdp-3

www-rdp-3Вверху появится предупреждение, что необходимо установить надстройку ActiveX. Делаем правый клик по предупреждению и в открывшемся меню выбираем пункт “Запустить надстройку”:

www-rdp-4

www-rdp-4На вопрос “Запустить этот элемент управления ActiveX” отвечаем Выполнить:

www-rdp-5

www-rdp-5Далее в возвращаемся обратно к веб-странице. В поле Сервер: вводим ip-адрес или доменное имя удаленного компьютера (я ввожу локальный адрес 192.168.10.5). В поле размер выбираем размер удаленного рабочего стола. Опцию “Отправить учетные данные для данного подключения” отмечаем только, если текущий локальный пользователь заведен и на удаленном компьютере.

www-rdp-6

www-rdp-6Нажимаем Подключить. Появится окно в котором можно разрешить/отключить синхронизацию буфера обмена, а также подключить к удаленному рабочему столу локальные принтеры.

www-rdp-7

www-rdp-7Снова нажимаем Подключить и перед нами открывается экран входа в систему:

www-rdp-8

www-rdp-8Ссылки по теме:

Пользователь не может выполнить аутентификацию или должен выполнить ее дважды

- Чтение занимает 9 мин

В этой статье

В этой статье описаны некоторые причины проблем с аутентификацией пользователей.This article addresses several issues that can cause problems that affect user authentication.

Отказано в доступе (ограничение по типу входа в систему)Access denied, restricted type of logon

В этом случае пользователь Windows 10, который пытается подключиться к компьютерам с Windows 10 или Windows Server 2016, получит отказ в доступе со следующим сообщением:In this situation, a Windows 10 user attempting to connect to Windows 10 or Windows Server 2016 computers is denied access with the following message:

Подключение к удаленному рабочему столуRemote Desktop Connection:

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать.The system administrator has restricted the type of logon (network or interactive) that you may use. Обратитесь за помощью к системному администратору или в службу технической поддержки.For assistance, contact your system administrator or technical support.

Эта проблема возникает, если для подключения к удаленному рабочему столу требуется пройти проверку подлинности на уровне сети (NLA), но пользователь не является членом группы Пользователи удаленного рабочего стола.This issue occurs when Network Level Authentication (NLA) is required for RDP connections, and the user is not a member of the Remote Desktop Users group. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.It can also occur if the Remote Desktop Users group has not been assigned to the Access this computer from the network user right.

Чтобы решить эту проблему, выполните одно из указанных ниже действий.To solve this issue, do one of the following things:

Изменение членства пользователя в группах или назначенных ему правModify the user’s group membership or user rights assignment

Если эта проблема затрагивает одного пользователя, наиболее простым решением будет добавить этого пользователя в группу Пользователи удаленного рабочего стола.If this issue affects a single user, the most straightforward solution to this issue is to add the user to the Remote Desktop Users group.

Если пользователь уже является членом этой группы (или если проблема возникает у нескольких членов группы), проверьте конфигурацию прав пользователей на удаленном компьютере Windows 10 или Windows Server 2016.If the user is already a member of this group (or if multiple group members have the same problem), check the user rights configuration on the remote Windows 10 or Windows Server 2016 computer.

- Откройте редактор объектов групповой политики (GPE) и подключитесь к локальной политике удаленного компьютера.Open Group Policy Object Editor (GPE) and connect to the local policy of the remote computer.

- Выберите Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя, щелкните правой кнопкой мыши элемент Доступ к компьютеру из сети и выберите Свойства.Navigate to Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment, right-click Access this computer from the network, and then select Properties.

- Просмотрите список пользователей и групп для группы Пользователи удаленного рабочего стола (или родительской группы).Check the list of users and groups for Remote Desktop Users (or a parent group).

- Если список не включает группу Пользователи удаленного рабочего стола или родительскую группу, например Все, добавьте их.If the list doesn’t include either Remote Desktop Users or a parent group like Everyone, you must add it to the list. Если развертывание включает больше одного компьютера, используйте объект групповой политики.If you have more than one computer in your deployment, use a group policy object.

Например, членством по умолчанию для политики Доступ к компьютеру из сети будет Все.For example, the default membership for Access this computer from the network includes Everyone. Если в развертывании используется объект групповой политики для удаления Все, может потребоваться восстановить доступ, обновив объект групповой политики, чтобы добавить группу Пользователи удаленного рабочего стола.If your deployment uses a group policy object to remove Everyone, you may need to restore access by updating the group policy object to add Remote Desktop Users.

Отказано в доступе (удаленный вызов к базе данных SAM отклонен)Access denied, A remote call to the SAM database has been denied

Такое поведение обычно возникает, если контроллеры домена работают под управлением Windows Server 2016 или более поздней версии, а пользователи пытаются подключиться с помощью настраиваемого приложения для подключения.This behavior is most likely to occur if your domain controllers are running Windows Server 2016 or later, and users attempt to connect by using a customized connection app. В частности, отказ в доступе получат приложения, которым требуется доступ к сведениям профиля пользователя в Active Directory.In particular, applications that access the user’s profile information in Active Directory will be denied access.

Такое поведение обусловлено изменением в Windows.This behavior results from a change to Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS).In Windows Server 2012 R2 and earlier versions, when a user signs in to a remote desktop, the Remote Connection Manager (RCM) contacts the domain controller (DC) to query the configurations that are specific to Remote Desktop on the user object in Active Directory Domain Services (AD DS). Эта информация отображается на вкладке «Профиль служб удаленных рабочих столов» в окне свойств объекта пользователя в оснастке MMC «Пользователи и компьютеры Active Directory».This information is displayed in the Remote Desktop Services Profile tab of a user’s object properties in the Active Directory Users and Computers MMC snap-in.

Начиная с Windows Server 2016 RCM больше не запрашивает объект пользователя в AD DS.Starting in Windows Server 2016, RCM no longer queries the user’s object in AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.If you need RCM to query AD DS because you’re using Remote Desktop Services attributes, you must manually enable the query.

Чтобы разрешить прежнее поведение RCM на сервере узла сеансов удаленных рабочих столов, настройте следующие записи реестра и перезапустите службу Службы удаленных рабочих столов:To enable the legacy RCM behavior on a RD Session Host server, configure the following registry entries, and then restart the Remote Desktop Services service:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<Winstation name>\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<Winstation name>\

- Имя: fQueryUserConfigFromDC.Name: fQueryUserConfigFromDC

- Введите команду: Reg_DWORD.Type: Reg_DWORD

- Значение: 1 (десятичное число).Value: 1 (Decimal)

Чтобы разрешить устаревшее поведение RCM на сервере, отличающемся от сервера RDSH, настройте эти записи реестра и следующую дополнительную запись (затем перезапустите службу).To enable the legacy RCM behavior on a server other than a RD Session Host server, configure these registry entries and the following additional registry entry (and then restart the service):

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal ServerHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

Дополнительные сведения об этом поведении см. в статье базы знаний № 3200967 Changes to Remote Connection Manager in Windows Server (Внесение изменений в диспетчер удаленных подключений в Windows Server).For more information about this behavior, see KB 3200967 Changes to Remote Connection Manager in Windows Server.

Пользователю не удается выполнить вход с помощью смарт-картыUser can’t sign in using a smart card

В этом разделе рассматриваются три типичных сценария, когда пользователь не может войти на удаленный рабочий стол с помощью смарт-карты.This section addresses three common scenarios where a user can’t sign in to a remote desktop using a smart card.

Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)Can’t sign in with a smart card in a branch office with a read-only domain controller (RODC)

Эта проблема возникает в развертываниях, в которых задействован сервер RDSH на сайте филиала, где используется RODC.This issue occurs in deployments that include an RDSH server at a branch site that uses a RODC. Сервер RDSH размещен в корневом домене.The RDSH server is hosted in the root domain. Пользователи на сайте филиала относятся к дочернему домену и используют смарт-карты для проверки подлинности.Users at the branch site belong to a child domain, and use smart cards for authentication. Контроллер домена RODC настроен на кэширование паролей и принадлежит к группе с разрешением реплицировать пароли RODC.The RODC is configured to cache user passwords (the RODC belongs to the Allowed RODC Password Replication Group). Когда пользователи пытаются выполнить вход в сеанс на сервере RDSH, они получают сообщение, например: «Неудачная попытка входа в систему.When users try to sign in to sessions on the RDSH server, they receive messages such as «The attempted logon is invalid. Указано неверное имя пользователя или другие неверные личные данные.»This is either due to a bad username or authentication information.»

Эта проблема связана с тем, как корневой контроллер домена и RDOC управляют шифрованием учетных данных пользователей.This issue is caused by how the root DC and the RDOC manage user credential encryption. Корневой контроллер домена использует ключ шифрования, чтобы зашифровать учетные данные, а RODC предоставляет ключ расшифровки клиенту.The root DC uses an encryption key to encrypt the credentials and the RODC gives the client the decryption key. Если пользователь получает ошибку «Недопустимо», значит два ключа не совпадают.When a user receives the «invalid» error, that means the two keys don’t match.

Чтобы решить эту проблему, выполните одно из указанных ниже действий:To work around this issue, try one of the following things:

- измените топологию контроллера домена, отключив кэширование паролей на RODC, или разверните на сайте филиала контроллер домена с доступом на запись;Change your DC topology by turning off password caching on the RODC or deploy a writeable DC to teh branch site.

- переместите сервер RDSH в тот же дочерний домен, где находятся пользователи;Move the RDSH server to the same child domain as the users.

- разрешите пользователям выполнять вход без смарт-карты.Allow users to sign in without smart cards.

Учтите, что эти решения предполагают наличие компромисса между производительностью и уровнем безопасности.Be advised that all of these solutions require compromises in either performance or security level.

Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-картыUser can’t sign in to a Windows Server 2008 SP2 computer using a smart card

Эта проблема возникает, когда пользователи выполняют вход в систему компьютера Windows Server 2008 с пакетом обновления 2 (SP2), на котором установлено обновление KB4093227 (2018.4B).This issue occurs when users sign in to a Windows Server 2008 SP2 computer that has been updated with KB4093227 (2018.4B). Когда пользователи пытаются выполнить вход с помощью смарт-карты, они получают отказ в доступе с сообщениями, например: «Действительные сертификаты не найдены.When users attempt to sign in using a smart card, they are denied access with messages such as «No valid certificates found. Убедитесь, что эта карта вставлена правильно и плотно сидит в разъеме».Check that the card is inserted correctly and fits tightly.» В то же время на компьютере Windows Server регистрируется событие приложения с сообщением «При получении цифрового сертификата с вставленной смарт-карты произошла ошибка:At the same time, the Windows Server computer records the Application event «An error occurred while retrieving a digital certificate from the inserted smart card. неправильная подпись.»Invalid Signature.»

Чтобы устранить эту проблему, обновите на компьютере ОС Windows Server до повторного выпуска 2018.06 B (обновление KB4093227). См. статью Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018 (Описание обновления системы безопасности для защиты протокола RDP в Windows от уязвимости службы в Windows Server 2008 (10 апреля 2018 г.).To resolve this issue, update the Windows Server computer with the 2018.06 B re-release of KB 4093227, Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018.

Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависаетCan’t stay signed in with a smart card and Remote Desktop Services service hangs

Эта проблема возникает, когда пользователи входят в систему компьютера Windows или Windows Server с обновлением KB4056446.This issue occurs when users sign in to a Windows or Windows Server computer that has been updated with KB 4056446. Возможно, сначала пользователю удается войти в систему с помощью смарт-карты, но потом он получает сообщение об ошибке SCARD_E_NO_SERVICE.At first, the user may be able to sign in to the system by using a smart card, but then receives a «SCARD_E_NO_SERVICE» error message. Удаленный компьютер может перестать отвечать.The remote computer may become unresponsive.

Чтобы устранить эту проблему, перезапустите удаленный компьютер.To work around this issue, restart the remote computer.

Чтобы устранить эту проблему, обновите систему на удаленном компьютере, установив соответствующее исправление:To resolve this issue, update the remote computer with the appropriate fix:

Если удаленный компьютер заблокирован, пользователю нужно дважды ввести парольIf the remote PC is locked, the user needs to enter a password twice

Эта проблема может возникать, когда пользователь пытается подключиться к удаленному рабочему столу под управлением Windows 10 версии 1709 в развертывании, где для подключений по протоколу RDP не требуется использовать NLA.This issue may occur when a user attempts to connect to a remote desktop running Windows 10 version 1709 in a deployment in which RDP connections don’t require NLA. Если в таком случае удаленный рабочий стол оказался заблокированным, пользователю нужно ввести свои учетные данные дважды при подключении.Under these conditions, if the remote desktop has been locked, the user needs to enter their credentials twice when connecting.

Чтобы устранить эту проблему, обновите Windows 10 версии 1709 на соответствующем компьютере с использованием обновления за 30 августа 2018 г. — KB4343893 (ОС сборки 16299.637).To resolve this issue, update the Windows 10 version 1709 computer with KB 4343893, August 30, 2018—KB4343893 (OS Build 16299.637).

Когда пользователи пытаются войти с использованием любой версии Windows (начиная с Windows Vista с пакетом обновления 2 (SP2) или Windows Server 2008 с пакетом обновления 2 (SP2)), они получают отказ в доступе и такие сообщения:When users try to sign in using any version of Windows from Windows Vista SP2 and later versions or Windows Server 2008 SP2 and later versions, they’re denied access and recieve messages like these:

An authentication error has occurred. The function requested is not supported.

...

This could be due to CredSSP encryption oracle remediation

...

Ошибка «Исправление шифрования CredSSP» ссылается на набор обновлений системы безопасности, выпущенный в марте, апреле и мае 2018 г.»CredSSP encryption oracle remediation» refers to a set of security updates released in March, April, and May of 2018. CredSSP — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений.CredSSP is an authentication provider that processes authentication requests for other applications. Обновление за 13 марта 2018 г., 3B и все последующие обновления подверглись эксплойту, когда злоумышленник мог передать учетные данные пользователя для выполнения кода в целевой системе.The March 13, 2018, «3B» and subsequent updates addressed an exploit in which an attacker could relay user credentials to execute code on the target system.

В исходные обновления была добавлена поддержка нового объекта групповой политики «Защита от атак с использованием криптографического оракула», который может иметь следующие настройки:The initial updates added support for a new Group Policy Object, Encryption Oracle Remediation, that has the following possible settings:

- Уязвимо. Клиентские приложения, использующие CredSSP, могли переключиться на небезопасные версии, но из-за этого удаленные рабочие столы могли подвергаться атакам.Vulnerable: Client applications that use CredSSP can fall back to insecure versions, but this behavior exposes the remote desktops to attacks. Службы, использующие CredSSP, принимали клиенты, которые не были обновлены.Services that use CredSSP accept clients that have not been updated.

- Устранено. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, но службы, использующие CredSSP, принимают клиенты, которые не были обновлены.Mitigated: Client applications that use CredSSP can’t fall back to insecure versions, but services that use CredSSP accept clients that have not been updated.

- Принудительно обновленные клиенты. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, и службы, использующие CredSSP, не принимают клиенты без установленных обновлений.Force Updated Clients: Client applications that use CredSSP can’t fall back to insecure versions, and services that use CredSSP will not accept unpatched clients.

Примечание

Этот параметр не следует развертывать, пока все узлы поддержки в удаленном расположении не будут поддерживать последнюю версию.This setting should not be deployed until all remote hosts support the newest version.

В обновлении за 8 мая 2018 г. значение для параметра по умолчанию «Защита от атак с использованием криптографического оракула» изменилось с «Уязвимо» на «Устранено».The May 8, 2018 update changed the default Encryption Oracle Remediation setting from Vulnerable to Mitigated. После реализации этого изменения клиенты Удаленного рабочего стола, на которых были установлены обновления, не могут подключаться к серверам без этого обновления (или к обновленным серверам, которые еще не были перезапущены).With this change in place, Remote Desktop clients that have the updates can’t connect to servers that don’t have them (or updated servers that have not been restarted). Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.For more information about the CredSSP updates, see KB 4093492.

Чтобы устранить эту проблему, обновите и перезапустите все системы.To resolve this issue, update and restart all systems. Полный список обновлений и дополнительные сведения об уязвимостях см. в разделе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability (CVE-2018-0886 | Уязвимость CredSSP, допускающая удаленное выполнение кода).For a full list of updates and more information about the vulnerabilities, see CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability.

Чтобы устранить эту проблему до завершения обновления, просмотрите список допустимых типов подключений в обновлении KB4093492.To work around this issue until the updates are complete, check KB 4093492 for allowed types of connections. Если нет других осуществимых альтернатив, можете попробовать один из следующих методов:If there are no feasible alternatives you may consider one of the following methods:

- На затронутых клиентских компьютерах верните для политики «Защита от атак с использованием криптографического оракула» значение Уязвимо.For the affected client computers, set the Encryption Oracle Remediation policy back to Vulnerable.

- Измените следующие политики в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность:Modify the following policies in the Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security group policy folder:

- для политики Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP задайте значение Включено и выберите RDP.Require use of specific security layer for remote (RDP) connections: set to Enabled and select RDP.

- для политики Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети задайте значение Отключено.Require user authentication for remote connections by using Network Level authentication: set to Disabled.

Важно!

Изменение этих групповых политик делает развертывание менее защищенным.Changing these group policies reduces your deployment’s security. Мы рекомендуем использовать их только временно (или вообще не использовать).We recommend you only use them temporarily, if at all.

Дополнительные сведения о работе с групповой политикой см. в разделе Изменение блокирующего объекта групповой политики.For more information about working with group policy, see Modifying a blocking GPO.

После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дваждыAfter you update client computers, some users need to sign in twice

Если пользователи входят на Удаленный рабочий стол с помощью компьютера под управлением Windows 7 или Windows 10 версии 1709, им сразу же отображается запрос на повторный вход.When users sign in to Remote Desktop using a computer running Windows 7 or Windows 10, version 1709, they immediately see a second sign-in prompt. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:This issue happens if the client computer has the following updates:

Чтобы устранить эту проблему, убедитесь, что на компьютерах, к которым подключаются пользователи, (а также серверы RDSH или RDVI) установлены все обновления в том числе за июнь 2018 г.To resolve this issue, ensure that the computers that the users want to connect to (as well as RDSH or RDVI servers) are fully updated through June, 2018. К ним относятся следующие обновления:This includes the following updates:

- Windows Server 2016: 12 июня 2018 г. — KB4284880 (сборка ОС 14393.2312);Windows Server 2016: KB 4284880, June 12, 2018—KB4284880 (OS Build 14393.2312)

- Windows Server 2012 R2: 12 июня 2018 г. — KB4284815 (ежемесячный накопительный пакет);Windows Server 2012 R2: KB 4284815, June 12, 2018—KB4284815 (Monthly Rollup)

- Windows Server 2012: 12 июня 2018 г. — KB4284855 (ежемесячный накопительный пакет);Windows Server 2012: KB 4284855, June 12, 2018—KB4284855 (Monthly Rollup)

- Приложение. 12 июня 2018 г. — KB4284826 (ежемесячный накопительный пакет);Windows Server 2008 R2: KB 4284826, June 12, 2018—KB4284826 (Monthly Rollup)

- Windows Server 2008 с пакетом обновления 2 (SP2): обновление KB4056564, Description of the security update for the CredSSP remote code execution vulnerability in Windows Server 2008, Windows Embedded POSReady 2009, and Windows Embedded Standard 2009: March 13, 2018 (Описание обновления системы безопасности для устранения уязвимости CredSSP, допускающей удаленное выполнение кода, в Windows Server 2008, Windows Embedded POSReady 2009 и Windows Embedded Standard 2009: 13 марта 2018 г.).Windows Server 2008 SP2: KB4056564, Description of the security update for the CredSSP remote code execution vulnerability in Windows Server 2008, Windows Embedded POSReady 2009, and Windows Embedded Standard 2009: March 13, 2018

Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столуUsers are denied access on a deployment that uses Remote Credential Guard with multiple RD Connection Brokers

Эта проблема возникает в развертываниях с высоким уровнем доступности, в которых используются не менее двух брокеров подключений к удаленному рабочему столу и Remote Credential Guard в Защитнике Windows.This issue occurs in high-availability deployments that use two or more Remote Desktop Connection Brokers, if Windows Defender Remote Credential Guard is in use. Пользователям не удается войти на удаленные рабочие столы.Users can’t sign in to remote desktops.

Эта проблема связана с тем, что Remote Credential Guard использует Kerberos для проверки подлинности, а также запрещает использовать NTLM.This issue occurs because Remote Credential Guard uses Kerberos for authentication, and restricts NTLM. Но в конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеры подключений к удаленному рабочему столу не могут поддерживать операции Kerberos.However, in a high-availability configuration with load balancing, the RD Connection Brokers can’t support Kerberos operations.

Если нужно использовать конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеров подключений к удаленному рабочему столу, эту проблему можно устранить, отключив Remote Credential Guard.If you need to use a high-availability configuration with load-balanced RD Connection Brokers, you can work around this issue by disabling Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье Protect Remote Desktop credentials with Windows Defender Remote Credential Guard (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).For more information about how to manage Windows Defender Remote Credential Guard, see Protect Remote Desktop credentials with Windows Defender Remote Credential Guard.

openldap — ldap_bind: неверные учетные данные (49)

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

Загрузка…

- Авторизоваться зарегистрироваться

текущее сообщество

php — Ошибка входа в Symfony — Неверные учетные данные

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

— ldapsearch: неверные учетные данные

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

java — Неверные учетные данные? — Переполнение стека

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира