XRDP — Настройка и Установка сервера на Linux — Wiki HOSTiQ.ua

Несмотря на то, что изначально на VPS и выделенном сервере отсутствует возможность подключения к удаленному рабочему столу в графическом режиме, такое подключение можно настроить самостоятельно, установив несколько пакетов, а именно: саму графическую среду и средство для удаленного подключения.

Содержание

Общая информация

Из графических окружений будет рассмотрена установка следующих:

1) XFCE. Официальный сайт — xfce.org

XFCE по ресурсоёмкости является одним из наиболее «легковесных» графических окружений, поэтому его рекомендуется использовать на VPS с невысокой производительностью.2) GNOME. Официальный сайт — gnome.org

GNOME является стандартной оболочкой в Debian. Поэтому, если вы обычно работаете именно в этом окружении, то установка его на VPS не составит особых сложностей.3) Unity. Официальный сайт — unity.ubuntu. com

com

4) X Window System. Официальный сайт — x.org

Из программных средств для создания удаленного подключения будет рассмотрена установка сервера XRDP, который позволяет подключаться к VPS по RDP протоколу. В ОС Windows в качестве клиента используется утилита mstsc.

Установка графической оболочки и XRDP

Debian 7.4 (32 и 64 bit)

1. Обновляем список доступных пакетов:

apt-get update && apt-get upgrade

2. Устанавливаем графическое окружение и xRDP:

apt-get -y install gnome-desktop-environment apt-get -y install xrdp nano

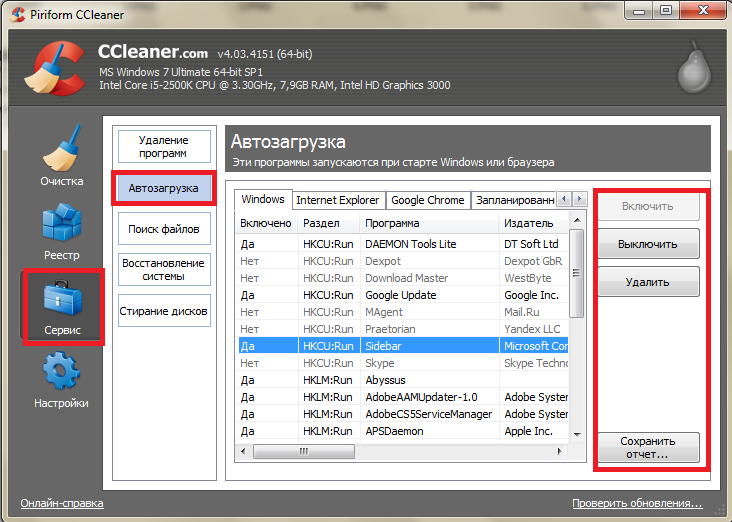

3. Редактируем файл запуска xRDP. Наща цель — настроить автоматическую загрузку графической оболочки при запуске VPS. Воспользуемся любым редактором, например, nano:

nano /etc/xrdp/startwm.sh

Добавляем в файл startwm.sh следующие строки:

#!/bin/sh if [ -r /etc/default/locale ]; then . /etc/default/locale export LANG LANGUAGE fi . /etc/X11/Xsession gnome-session

В обязательном порядке добавьте в конце пустую строку. Сохраните результаты при помощи нажатия клавиш Ctrl+O и выйдите из меню редактора —

4. Делаем перезапуск xRDP сервера при помощи команды

service xrdp restart

5. По окончании выполнения вышеописанных шагов необходимо перезапустить VPS из панели управления SolusVM либо выполнив команду

reboot

CentOS 6.*

1. Обновляем список доступных пакетов:

yum -y upgrade

2. Устанавливаем графическое окружение:

yum -y groupinstall "X Window System" "Desktop"

3. Подключаем репозитории EPEL и Desktop:

yum -y install xorg-x11-fonts-Type1 xorg-x11-fonts-truetype rpm -Uvh http://fedora.ip-connect.vn.ua/fedora-epel/6/i386/epel-release-6-8.noarch.rpm

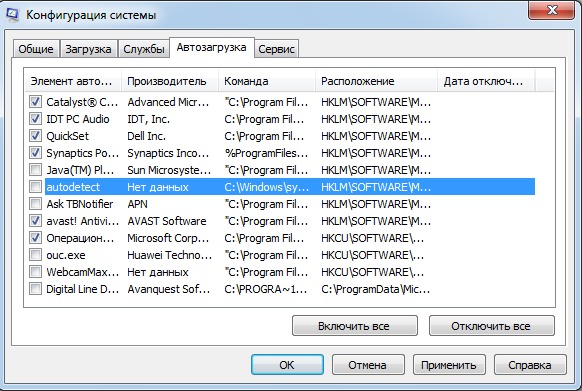

4. Выполняем установку xRDP и добавляем его в автозапуск:

yum -y install xrdp yum -y install firefox tigervnc tigervnc-server tigervnc-server-module chkconfig haldaemon --levels 2345 off chkconfig xrdp --levels 345 on chkconfig NetworkManager off service xrdp start

5. Настраиваем сетевые подключения. Для начала выполняем команду

system-config-network

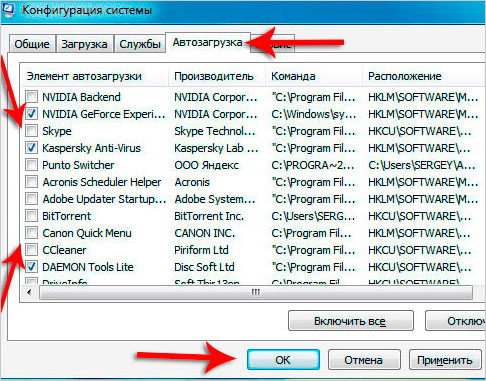

Отобразится диалоговое окно, в котором необходимо выбрать DNS configuration, после чего нажать клавишу Enter

6. Перезапускаем виртуальный сервер через SolusVM или выполняем команду

reboot

CentOS 7

1. Выполняем обновление пакетов:

yum -y update

2. Добавляем репозитории EPEL и Desktop:

Добавляем репозитории EPEL и Desktop:

rpm -Uvh https://dl.fedoraproject.org/pub/epel/7/x86_64/e/epel-release-7-5.noarch.rpm rpm -Uvh http://li.nux.ro/download/nux/dextop/el7/x86_64/nux-dextop-release-0-1.el7.nux.noarch.rpm

3. Устанавливаем графическое окружение и xRDP:

yum -y groups install "GNOME Desktop" yum -y install xrdp tigervnc tigervnc-server tigervnc-server-module xorg-x11-fonts-Type1 firefox

4. Обязательно необходимо указать графическую оболочку, которая будет доступна по умолчанию. Команда:

touch /etc/sysconfig/desktop; echo "''PREFERRED=gnome''" > /etc/sysconfig/desktop

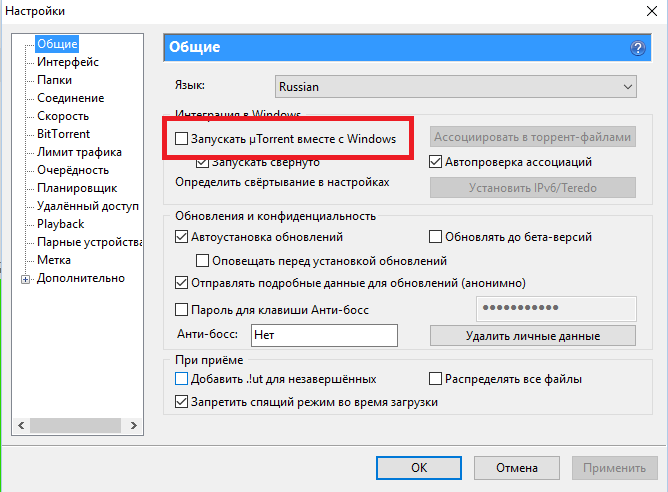

5. Чтобы xRDP загружался автоматически при старте виртуального сервера, дополнительно выполняем следующие команды:

systemctl enable xrdp.service systemctl start xrdp.service service xrdp restart

6. Отключаем Firewalld:

systemctl disable firewalld systemctl stop firewalld

7. Перезапускаем виртуальный сервер через SolusVM или выполняем команду

reboot

Ubuntu 12.

04 (64 bit)

04 (64 bit)1. Выполняем обновление пакетов

apt-get -y update

2. Устанавливаем графическое окружение и сервис xRDP:

apt-get -y install ubuntu-desktop --no-install-recommends apt-get -y install xrdp

3. Настраиваем автозагрузку xRDP:

/etc/init.d/xrdp start

4. По окончании выполнения вышеописанных шагов необходимо перезапустить VPS из панели управления SolusVM либо выполнив команду

reboot

Ubuntu 14.04 (64 bit)

1. Выполняем обновление пакетов

apt-get -y update

2. Устанавливаем сервис xRDP:

apt-get -y install xrdp

3. Устанавливаем графическое окружение:

apt-get -y install xfce4

4. Настраиваем использование сервером установленной графической оболочки по умолчанию:

echo xfce4-session >~/.xsession

5. Редактируем файл запуска xRDP с помощью любого редактора, например, nano:

nano /etc/xrdp/startwm.sh

Итоговое содержимое файла должно быть таким:

#!/bin/sh if [ -r /etc/default/locale ]; then ./etc/default/locale export LANG LANGUAGE fi startxfce4

Важно! Обратите внимание на тот факт, что в конце файла необходимо добавить пустую строку. Сохраните результаты редактирования сочетанием клавиш Ctrl+O и выйдите из редактора через Ctrl +X.

6. Делаем перезапуск xRDP сервера:

service xrdp restart

7. Перезапускаем виртуальный сервер через SolusVM или выполняем команду

reboot

Подключение по RDP

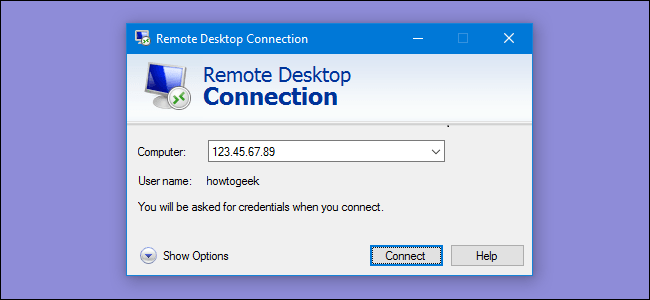

- Запускаем на своём ПК утилиту mstsc через меню Пуск -> Выполнить

- Вводим IP адрес сервера и нажимаем на кнопку Подключить.

- В случае возникновения окна с предупреждением о невозможности проверки подлинности компьютера, нажимаем на кнопку

- В появившемся окне вводим данные для доступа и нажимаем ОК.

- Если данные были введены верно, то откроется рабочий стол VPS.

Примечание:

Из соображений безопасности, настоятельно не рекомендуется постоянно работать на VPS в графическом режиме от имени root-пользователя. Лучше всего для этих целей создать нового пользователя при помощи команды в консоли:

Лучше всего для этих целей создать нового пользователя при помощи команды в консоли:

useradd -m имя_пользователя

после чего установить для него пароль командой:

passwd имя_пользователя

А после ввода нового пароля вы сможете использовать новые данные для подключения по RDP.

Как настроить подключение в полноэкранном режиме?

Полноэкранный режим включается в самой утилите mstsc через кнопку Параметры.

После нажатия на эту кнопку развернется окно с доступными настройками, среди которых необходимо перейти во вкладку Экран, после чего в разделе Настройка отображения перевести бегунок в крайнее правое положение, как показано на изображении. После этого можно вернуться во вкладку Общие и инициировать подключение к серверу.Решение проблемы с раскладкой клавиатуры в XRDP

При запуске утилиты mstsc может возникнуть ситуация, при которой в форме ввода логина и пароля текст вводится некорректно, либо вообще не вводится. Это связано с тем, что при запуске утилиты была установлена не английская раскладка клавиатуры. Для того, чтобы избежать повторения такой ситуации, перед подключением к указанному в mstsc серверу, убедитесь в том, что индикатор раскладки клавиатуры показывает значок английского языка.

Это связано с тем, что при запуске утилиты была установлена не английская раскладка клавиатуры. Для того, чтобы избежать повторения такой ситуации, перед подключением к указанному в mstsc серверу, убедитесь в том, что индикатор раскладки клавиатуры показывает значок английского языка.

Читайте также:

Помогла ли эта статья решить вашу проблему?

Ваш ответ поможет улучшить статьи в будущем.

Настраиваем RDP (remote desktop protocol)

4.4 / 5 ( 20 голосов )

Удаленный рабочий стол RDP

| ВАЖНО: Если Windows-машина напрямую “смотрит” в большой Интернет (у нее есть “белый” IP-адрес) – то номер порта 3389 RDP поменять обязательно! Иначе доступ RDP (после разрешения его использовать) взломают достаточно быстро – с применением сетевых ботнетов со всего мира. Читаем статью Для долговременной удаленной работы необходимо использовать:

|

Для быстрого подключения из дома к ПК на работе читаем статью

Подключаем компьютер к рабочему ПК через RDP (Windows 7)

Если у Вас профессиональная или максимальная версия – Вы можете настроить вход на свой ПК через удаленный рабочий стол. Для этого нужно сделать несколько вещей.

Для этого нужно сделать несколько вещей.

- разрешить вход через удаленный рабочий стол (для младших версий этого меню нет)

- добавить пользователей, которые имеют право работать через удаленный рабочий стол (обычно Windows добавляет текущего пользователя автоматически)

Как запустить Удаленный рабочий стол в Windows 7?

Через кнопку “Пуск”:

Набираем в поисковой строке “Подключение к удаленному рабочему столу” (смешно – именно так, через строку “Поиск” рекомендует MicroSoft -> откроется в новой вкладке) или “mstsc.exe” – собственно сама программа так называется

Или через папку “Стандартные” в программах. Не во всех версиях Windows есть, например в Windows 7 Started (да, та самая с программным ограничением ОЗУ в 2 Гб) такой папки нет.

Можно и через проводник 🙂

Смотрим список сетевых ресурсов, кликаем правой клавишей мыши на нужной машине

После запуска получаем форму настроек удаленного рабочего стола, нам нужен развернутый вариант (с параметрами)

На общей вкладке настраиваем:

Компьютер – или IP-адрес или название компьютера

Пользователь – юзер, под которым будем входить на удаленный ПК

Можно сохранить как ярлык на рабочем столе (еще рано, смотрим другие вкладки)

На вкладке “Локальные ресурсы” выбираем, будут ли нам доступны принтеры основного компьютера и буфер обмена.

Если у Вас все ПК в местной локальной сети (т.е. скорость сети не критична) – можно на вкладке “Дополнительно” использовать фоновый рисунок рабочего стола удаленного ПК.

Ну вот, вроде все настроили – возвращаемся на первую вкладку, сохраняем как ярлык – пробуем подключиться.

Результат 🙁

Основные причины такой ситуации:

- удаленный компьютер имеет IP-адрес, назначенный ему роутером через DHCP, он периодически меняется. Необходимо в свойства адаптера прописать фиксированный IP-адрес

- забыли разрешить удаленный доступ через “Свойства” компьютера

- удаленный доступ разрешили, но забыли указать пользователя, которому можно входить

- запрещает брендмаузер Windows, необходимо добавить “удаленный рабочий стол” в исключения

- Вы сделали удаленную перезагрузку ПК и до входа локального пользователя удаленный рабочий стол не будет работать

В большинстве случаев Windows 7 всё это должна сделать сама (добавить текущего пользователя, разрешить в брендмаузере и пр. ), но не всегда это работает. Т.е. например, “Удаленный рабочий стол” в список программ в бредмаузере добавлен, но галочка не установлена 🙁

), но не всегда это работает. Т.е. например, “Удаленный рабочий стол” в список программ в бредмаузере добавлен, но галочка не установлена 🙁

Надо всё самому проверять.

Дополнительные настройки удаленного рабочего стола.

1. Есть необходимость перезагружать ПК через удаленный рабочий стол. Сама перезагрука – это не проблема – либо через диспетчер задач либо через Alt F4. (в кнопке “Пуск” этой возможности не будет). Но до входа локального пользователя удаленный рабочий стол подключаться не будет. А если ПК стоит в темной комнате, где нет никаких локальных пользователей?

Тут сюрприз – необходимо создавать ярлык для удаленного рабочего стола через командную строку с параметром /admin

Вот так: mstsc.exe /admin

Визуально настройка ярлыка будет такая же – но система будет пускать через удаленный рабочий стол после перезагрузки удаленного ПК.

Вот полный список параметров запуска удаленного рабочего стола из командной строки

2. При необходимости разрешить вход без пароля (крайне не рекомендуется для корпоративного сегмента)

При необходимости разрешить вход без пароля (крайне не рекомендуется для корпоративного сегмента)

меню “Пуск” – выполнить – gpedit.msc (редактор политик) – “конфигурация компьютера” – “конфигурация windows”- “локальные политики” – “параметры безопасности” – “ограничить использование пустых паролей…..” – “отключен”

Да, на младших версиях Windows, конечно, gpedit.msc не запускается (нет этой настройки)

– Все бытовые версии Windows позволяют работать на ПК только одному пользователю (при входе нового пользователя текущий пользователь будет принудительно закрыт) в отличии от серверных вариантов. Это лицензионное ограничение – но выход есть. Немного шаманства – и все работает, смотреть здесь (открытие в новом окне)

3. Автоматический вход с сохраненным логином и паролем

Есть волшебная галочка “Разрешить мне сохранять учетные данные”. Если запустить изменение еще раз – галочка сменится на “Всегда запрашивать учетные данные”

Получаем запрос на ввод данных, они сохраняются, вход на удаленную машину работает только по клику на ярлык.

А если учетные данные не сохраняются (в Windows 7 и старше)?

Или получаем предупреждение «Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Что делать?

Дело в том, что в последних версиях Windows пароль хранится не в rdp-файле, а в отдельном хранилище (Credential Manager — Диспетчер учетных данных). Как минимум – в групповых политиках должны быть отключены следующие параметры:

- Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей;

- Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей.

Вот можно почитать подробнее (откроется в новом окне)

4. Иногда при подключении Вы видите такую картину – “не удается проверить подлинность удаленного компьютера”

Иногда при подключении Вы видите такую картину – “не удается проверить подлинность удаленного компьютера”

Проверка подлинности была добавлена, начиная с Windows XP SP3. Но она там отключена по умолчанию (на Wibdows Vista уже включена).

Как включить проверку подлинности удаленного компьютера на Window XP SP3?

Идем в реестр regedit.exe (Выполнить)

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра. Перезагружаемся.

Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0×507)

5. При подключении появляется предупреждение системы безопасности Windows

При подключении появляется предупреждение системы безопасности Windows

“Не удается определить издателя этого удаленного подключения”

Это означает, что файл rdp не защищен подписанным сертификатом. Для локальной сети ничего страшного тут нет, можно поставить галочку “Больше не выводить запрос…”

Сама система безопасности работает следующим образом. Параметр политики позволяет указать, могут ли пользователи запускать на клиентском компьютере неподписанные файлы протокола удаленного рабочего стола (RDP) и RDP-файлы, полученные от неизвестных издателей.

Если этот параметр политики включен или не настроен, то пользователи могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Перед началом сеанса RDP пользователь получит предупреждение и запрос на подтверждение подключения.

Если этот параметр политики отключен, то пользователи не могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Если пользователь попытается начать сеанс RDP, то он получит сообщение о блокировке издателя.

Если пользователь попытается начать сеанс RDP, то он получит сообщение о блокировке издателя.

Поддерживается: Не ниже Windows Vista с пакетом обновления 1 (SP1)

| Registry Hive | HKEY_LOCAL_MACHINE |

| Registry Path | SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services |

| Value Name | AllowUnsignedFiles |

| Value Type | REG_DWORD |

| Enabled Value | 1 |

| Disabled Value | 0 |

Файл Default.rdp

Собственно – это именно файл, а не ярлык удаленного рабочего стола. Данный настроенный файл можно переслать другому пользователю, он его сохранит – и всё будет работать.

Более того – это простой текстовый файл, в котором хранятся все настройки удаленного подключения и этот файл можно открыть Блокнотом. Кстати, часть параметров не редактируется через стандартные настройки, их можно вписать руками.

screen mode id:i: – 1 – удаленный сеанс выполняется в оконном режиме, 2 – в полноэкранном. Редактируется на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

use multimon:i: – 0 – запрет поддержки нескольких мониторов, 1 – разрешение поддержки нескольких мониторов. Может использоваться в Windows 7 /Windows Server 2008 и более поздних версиях.

desktopwidth:i: – ширина рабочего стола. Выбирается на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

desktopheight:i: – высота рабочего стола. Выбирается на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

session bpp:i: – глубина цвета. Выбирается в группе ”Цвета” на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”.

winposstr:s: – позиция и размеры окна в формате WINDOWPOS

compression:i: – 0 – не использовать сжатие данных, 1 – использовать.

keyboardhook:i: – Определяет, как интерпретируются сочетания клавиш Windows. Значение этого параметра соответствует настройке в поле ”Клавиатура” на вкладке ”Локальные ресурсы” окна ”Параметры средства ”Подключение к удаленному рабочему столу”. 0 – на локальном компьютере. 1 – на удаленном компьютере. 2 – только в полноэкранном режиме.

audiocapturemode:i: – Определяет, где воспроизводится звук. Значение этого параметра соответствует настройкам ”Удаленный звук” на вкладке ”Локальные ресурсы” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – на клиентском компьютере. 1 – на удаленном компьютере. 2 – звук не воспроизводится.

videoplaybackmode:i: – 0 – не использовать RDP efficient multimedia streaming при воспроизведении видео. 1 – использовать.

connection type:i: 2 – тип соединения для достижения максимального быстродействия. Соответствует настройкам ”Быстродействие” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу” Определяется типом выбранной скорости соединения.

displayconnectionbar:i: – Отображение панели подключений при входе в систему удаленного компьютера в полноэкранном режиме. Значение этого параметра соответствует состоянию флажка ”Отображать панель подключений при работе на полном экране” на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – не отображать панель подключений. 1 – отображать панель подключений.

disable wallpaper:i: – запрет отображения фонового рисунка удаленного рабочего стола. Соответствует настройкам в группе ”Быстродействие”- флажок ”Фоновый рисунок рабочего стола” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – отображать фоновый рисунок. 1 – не отображать фоновый рисунок.

allow font smoothing:i:– разрешение сглаживания шрифтов. Соответствует настройкам в группе ”Быстродействие”- флажок ”Сглаживание шрифтов” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – не использовать сглаживание. 1 – использовать.

0 – не использовать сглаживание. 1 – использовать.

allow desktop composition:i: 0 – Соответствует настройкам в группе ”Быстродействие”- флажок ”Сглаживание шрифтов” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – не использовать сглаживание. 1 – использовать.

disable full window drag:i: – Отображение содержимого папки при перетаскивании. Значение этого параметра соответствует состоянию флажка ”Отображать содержимое окна при перетаскивании” на вкладке ”Дополнительно” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. 0 – отображать содержимое при перетаскивании. 1 – не отображать.

disable menu anims:i: – запрет визуальных эффектов. Значение этого параметра соответствует состоянию флажка ”Визуальные эффекты при отображении меню и окон” на вкладке ”Дополнительно” окна ”Параметры”. 0 – использовать визуальные эффекты, 1 – не использовать.

disable themes:i: – запрет использования тем. 0 – использовать темы. 1 – не использовать темы.

0 – использовать темы. 1 – не использовать темы.

disable cursor setting:i:0 – запрет настроек курсора. 0 – настройка курсора разрешена. 1 – запрещена.

bitmapcachepersistenable:i:1 – Кэширование точечных рисунков на локальном компьютере. Значение этого параметра соответствует состоянию флажка ”Постоянное кэширование точечных рисунков” на вкладке ”Дополнительно” окна ”Параметры”. 0 – не использовать кэширование. 1 – использовать кэширование.

full address:s: – имя или IP-адрес удаленного компьютера, к которому выполняется подключение по RDP. При необходимости, можно указать номер используемого TCP порта.

audiomode:i: – определяет, где воспроизводится звук. Значение этого параметра соответствует записи в поле ”Удаленный звук” на вкладке ”Локальные ресурсы” окна ”Параметры”. 0 – на клиентском компьютере. 1 На удаленном компьютере. 2 – звук отключен.

redirectprinters:i: – использование принтеров во время удаленного сеанса. Значение этого параметра соответствует состоянию флажка ”Принтеры” на вкладке ”Локальные ресурсы” окна ”Параметры”. 0 – не использовать локальные принтеры во время удаленного сеанса. 1 – использовать автоматическое подключение принтеров.

Значение этого параметра соответствует состоянию флажка ”Принтеры” на вкладке ”Локальные ресурсы” окна ”Параметры”. 0 – не использовать локальные принтеры во время удаленного сеанса. 1 – использовать автоматическое подключение принтеров.

redirectcomports:i: – использование последовательных портов локального компьютера при подключении к удаленному рабочему столу. 0 – не использовать. 1 – использовать.

redirectsmartcards:i: – использование смарт-карт локального компьютера при подключении к удаленному рабочему столу. 0 – не использовать. 1 – использовать.

redirectclipboard:i: – использовать общий буфер обмена для локального и удаленного компьютера. Значение этого параметра соответствует состоянию флажка ”Буфер обмена” на вкладке ”Локальные ресурсы” окна ”Параметры”. 0 – не использовать общий буфер обмена. 1 – использовать.

redirectposdevices:i: – перенаправления устройств, которые используют Microsoft Point of Service (POS). 0 – не использовать перенаправление. 1 – использовать.

0 – не использовать перенаправление. 1 – использовать.

redirectdirectx:i: – перенаправление DirectX. 0 – не использовать перенаправление DirectX. 1 – использовать.

autoreconnection enabled:i:1 – автоматическое подключение при разрыве соединения с удаленным компьютером. Значение этого параметра соответствует состоянию флажка ”Восстановить соединение при разрыве” на вкладке ”Дополнительно” окна ”Параметры”. 0 – не использовать автоматическое восстановление соединения. 1 – использовать.

authentication level:i: – уровень проверки подлинности для удаленного подключения. Определяет действия в случае, когда не удается подтвердить подлинность удаленного компьютера. Определяется настройкой группы ”Проверка подлинности сервера” на вкладке ”Подключение”. В Windows 10 – вкладке ”Подключение” соответствует вкладка ”Взаимодействие”. 0 – если не удалось подтвердить подлинность терминального сервера, то подключаться без предупреждения. 1 – не подключаться. 2 – подключаться с предупреждением.

1 – не подключаться. 2 – подключаться с предупреждением.

prompt for credentials:i: – запрос пользователю на подтверждение учетных данных в случае, если они были сохранены ранее. 0 – не запрашивать учетные данные, если они были предварительно сохранены. 1 – всегда запрашивать учетные данные.

negotiate security layer:i: – уровень шифрования сессии RDP. 0 – сессия с шифрованием TLS 1.0 (SSL) будет использоваться в случае поддержки клиентом. Если клиент его не поддерживает, будет использоваться стандартное встроенное шифрование RDP. 1 – удаленная сессия будет использовать шифрование x.224

remoteapplicationmode:i: – режим работы с удаленным приложением. 0 – режим работы с удаленным рабочим столом. 1 – режим работы с удаленным приложением.

alternate shell:s: – имя альтернативной оболочки пользователя.

shell working directory:s: – рабочий каталог оболочки пользователя.

gatewayhostname:s: – имя сервера шлюза удаленных рабочих столов. Значения параметров сервера шлюза определяется группой ”Подключение из любого места” на вкладке ”Подключение” (для Windows 10 – на вкладке ”Дополнительно”).

Значения параметров сервера шлюза определяется группой ”Подключение из любого места” на вкладке ”Подключение” (для Windows 10 – на вкладке ”Дополнительно”).

gatewayusagemethod:i:4 – метод использования сервера шлюза удаленных рабочих столов. 0 – никогда не использовать сервер шлюза удаленных рабочих столов. 1 – всегда использовать сервер шлюза удаленных рабочих столов. 2 – не использовать сервер шлюза удаленных рабочих столов для локальных клиентов. 3 – использовать настройки по умолчанию сервера шлюза удаленных рабочих столов. 4 – не использовать сервер шлюза удаленных рабочих столов, но в настройке ”Подключение из любого места” – ”Параметры” включен флажок ”Не использовать сервер шлюза удаленных рабочих столов для локальных адресов”

gatewaycredentialssource:i:4 – используемый метод авторизации пользователя. 0 – использовать NTLM (запрос пароля) . Соответствует выбору параметра ”Метод входа” – ”Запрашивать пароль (NTLM)” в настройках ”Подключение из любого места” – ”Параметры”. 1 – использовать смарт-карты. Параметры, определяющие использование сервера шлюза удаленных рабочих столов и параметры входа и параметры подключения взаимосвязаны, и изменение одного из них, может вызвать изменение другого.

1 – использовать смарт-карты. Параметры, определяющие использование сервера шлюза удаленных рабочих столов и параметры входа и параметры подключения взаимосвязаны, и изменение одного из них, может вызвать изменение другого.

drivestoredirect:s: – перенаправление дисковых устройств локального компьютера. Значение определяется настройками на вкладке ”Локальные ресурсы” – ”Подробнее”

Поддерживаемые перенаправления периферийных устройств локального компьютера и синтаксис содержимого RDP-файла зависят от версии RDP и могут отличаться в незначительной степени.

Борьба с “крестиком” терминального сеанса.

Вот он вредитель (на панели подключений при работе на полном экране) – сисадмины поймут всю боль

Проблема в том, что “крестик” только закрывает “Удаленный рабочий стол” на ПК пользователя, но оставляет на сервере открытую терминальную сессию. Если пользователей много – то все их сессии остаются на сервере открытыми и занимают память.

Варианты решений.

- Вообще убрать панель от пользователя – в настройках при создании удаленного рабочего стола (выход только через завершение сеанса)

2. Убрать сам “крестик” (выход только через завершение сеанса)

Есть специальная программа, которая крестик убирает. Смотреть здесь.

И будет вот так 🙂

3. Ограничить время сессии (пункты 1 и 2 могут не помочь, т.к. пользователь вообще может просто выключить свой ПК и пойти домой).

Вот мечта всех админов – при закрытии (нажатии на крестик) происходит и закрытие рабочего стола и закрытие терминальной сессии на сервере. Смотреть на support Miscosoft (в новом окне)

Еще почитать:

Сеть

Взаимодействие устройств в сети

IP-адрес и маска подсети

IP-адрес — уникальный сетевой адрес узла в компьютерной сети, построенной на основе стека протоколов TCP/IP.

В сети Интернет требуется глобальная уникальность адреса; в случае работы в локальной сети требуется уникальность адреса в пределах сети. В версии прото…

В версии прото…

Загадочные SMB и SAMBA

Вот такой зверь. Этот вопрос актуален для сетевого доступа к дисками из разных операционных система. Отдельный диск в сети (или NAS) как правило на Lunix, а к файлам надо обратиться или из под Windows (ПК) или из под Android (Смарт, телевизор)….

Как расшарить диск по локальной сети?

Хочется сделать диск/папку общей по локальной сети. Это в Windows XP было просто — разрешить общий доступ, указать букву — ОК. И вторую галочку «Разрешить изменения файлов по сети» тоже надо поставить, иначе будет только чтение. Все работает. Дл…

Как удаленно выключить компьютер в локальной сети

Будем выключать ПК пользователя в локальной сети.

В Windows 7 данная процедура предусмотрена.

Начнем с простого.

Как выключить свой ПК с помощью командной строки?

Выключение компьютера через командную строку производится с помощью команды . ..

..

Как удалить несуществующий сетевой диск?

Да, встречается такая ситуация — сетевой диск удален, но остался в проводнике. При попытке его удалить из проводника стандартными средствами — получаем сообщение «сетевое подключение отсутствует». Вот так это выглядит в проводнике При попытке откл…

Как установить постоянный IP-адрес для устройства

Разберемся, как в локальной сети сделать для устройства постоянный IP-адрес. Присваиваем постоянный IP-адрес через настройки Windows 7. Идем в изменение параметров адаптера. потом в свойства нужного соединение, там выбираем протокол Интернета вер…

Подключаем RDP Windows XP из Windows 7

Будет интересно. Основная статья по настройке удаленного рабочего стола .

Простая задача — есть Windows XP, мы к ней хотим подключиться из Windows 7 через удаленный рабочий стол. Вроде все оно просто — но есть небольшое количество грабелек, разложенн. ..

..

Распиновка POE

Как сделать из патч-корда POE и что это такое? И что за загадочные устройства на картинке? Зачем какое-то питание подключать в витую пару? А это как раз и есть POE. Power over Ethernet (PoE ) — технология, позволяющая передавать удалённому уст…

Распиновка патч-корда

Звучит-то как красиво :) Патч – корд (коммутационный шнур) представляет из себя электрический или оптоволоконный кабель для подключения или соединения между собой электрических устройств. Электрический патч-корд обычно бывает на базе витой пары. …

XRDP ▷ Установка и настройка XRDP для удаленного доступа на Linux, Debian, Ubuntu

По умолчанию наша компания предоставляет доступ к ВПС серверам только по протоколам SSH (англ. Secure SHell) и SFTP (англ. SSH File Transfer Protocol).

Для доступа к Вашему ВПС серверу в графическом режиме Вам необходимо установить графическую систему и сервер подключений к удаленному рабочему столу. Безусловно, сперва вам нужно заказать VPS и подключиться к серверу по SSH, а затем уже выполнять установку.

Безусловно, сперва вам нужно заказать VPS и подключиться к серверу по SSH, а затем уже выполнять установку.

На тарифных планах с количеством ОЗУ менее 1024 МБ настоятельно не рекомендуется устанавливать графическую систему по причине недостаточной производительности.

Важно! Данное руководство написано специально для ВПС виртуализаций KVM и OpenVZ и работоспособность на VPS с другими виртуализациями не гарантируется.

Содержание

Видео-инструкция установки и настройки XRDP

В видео-инструкции мы показали, как установить и настроить XRPD на VPS, работающем на базе виртуализации KVM с использованием дистрибутива Linux Ubuntu 14.04 (64 bit). Несмотря на то, что для каждой виртуализации и каждого дистрибутива Linux используется свой набор команд, общий ход установки и настройки будет схожий.

Установка XRDP на KVM VPS

Debian 7.

4

4Если на Вашем виртуальном сервере установлена Debian 7.4, то процедура установки графической оболочки выглядит следующим образом:

1. Обновляем пакеты

apt-get update && apt-get upgrade

2. Устанавливаем графическую оболочку оболочку и сервис xRDP

apt-get -y install gnome-desktop-environment apt-get -y install xrdp nano

3. Теперь необходимо отредактировать файл запуска xRDP, чтобы сразу запускалась и графическая оболочка

nano /etc/xrdp/startwm.sh

Содержание файла должно выглядеть следующим образом (обратите обязательно внимание на последнюю строку — она должна быть пустой):

#!/bin/sh if [ -r /etc/default/locale ]; then . /etc/default/locale export LANG LANGUAGE fi . /etc/X11/Xsession gnome-session

После внесения изменений необходимо их сохранить. В случае редактора Nano сохранение выполняется комбинацией клавиш CTRL+O. После этого выходим из редактора при помощи CTRL+X.

4. Перезагружаем сервер xRDP командой:

service xrdp restart

5. По завершении выполнения указанных команд нужно перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать на кнопку «Перезагрузить».

CentOS 6.*

На Centos 6.* установка графической оболочки происходит так:

1. Обновляем пакеты

yum -y upgrade

2. Устанавливаем оболочку

yum -y groupinstall "X Window System" "Desktop"

3. Подключаем репозитории EPEL и Desktop

yum -y install xorg-x11-fonts-Type1 xorg-x11-fonts-truetype rpm -Uvh http://fedora.ip-connect.vn.ua/fedora-epel/6/i386/epel-release-6-8.noarch.rpm

4. Устанавливаем и запускаем сервис xRDP

yum -y install xrdp yum -y install firefox tigervnc tigervnc-server tigervnc-server-module chkconfig haldaemon --levels 2345 off chkconfig xrdp --levels 345 on chkconfig NetworkManager off service xrdp start

5. После этого выполняем настройку сетевых подключений, выполнив команду

После этого выполняем настройку сетевых подключений, выполнив команду

system-config-network

Дождавшись вывода окна выбора, перейдите на пункт меню «DNS configuration» и нажмите кнопку «Enter»:

В открывшемся окне конфигурирования укажите для поля «Primary DNS» IP адрес 8.8.8.8, а в поле для «Secondary DNS» IP адрес 4.2.2.3 и нажмите кнопку «Ok».

Сохраните все изменения нажав кнопку «Save&Quit».

6. По завершении выполнения указанных команд нужно перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать на кнопку «Перезагрузить».

CentOS 7.*

Для Centos 7 установка производится следующим образом:

1. Обновляем пакеты

yum -y update

2. Подключаем репозитории EPEL и Desktop

yum -y install epel-release rpm -Uvh http://li.nux.ro/download/nux/dextop/el7/x86_64/nux-dextop-release-0-1.el7.nux.noarch.rpm

3. Устанавливаем графическую оболочку и xRDP сервер

yum -y groups install "GNOME Desktop" yum -y install xrdp tigervnc tigervnc-server tigervnc-server-module xorg-x11-fonts-Type1 firefox

4. Указываем графическую оболочку по умолчанию

Указываем графическую оболочку по умолчанию

touch /etc/sysconfig/desktop; echo "\"PREFERRED=gnome\"" > /etc/sysconfig/desktop

5. Добавляем сервис xRDP в автозагрузку и перезапускаем его

systemctl enable xrdp.service systemctl start xrdp.service service xrdp restart

6. Выключаем Firewall

systemctl disable firewalld systemctl stop firewalld

7. По завершении выполнения указанных команд нужно перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать на кнопку «Перезагрузить».

Ubuntu 12.04 (64 bit)

Для Ubuntu 12.04 (64 bit) последовательность действий следующая:

1. Обновляем пакеты

apt-get -y update

2. Устанавливаем графическую оболочку и xRDP

apt-get -y install ubuntu-desktop --no-install-recommends apt-get -y install xrdp

3. Добавляем сервис xRDP в автозагрузку

/etc/init.d/xrdp start

4. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать на кнопку «Перезагрузить».

Ubuntu 14.04 (32 и 64 bit)

Для Ubuntu 14.04 (32 или 64 bit) установка производится следующим образом:

1. Обновляем пакеты

apt-get -y update

2. Устанавливаем xRDP

apt-get -y install xrdp

3. Устанавливаем графическую оболочку XFCE4

apt-get -y install xfce4

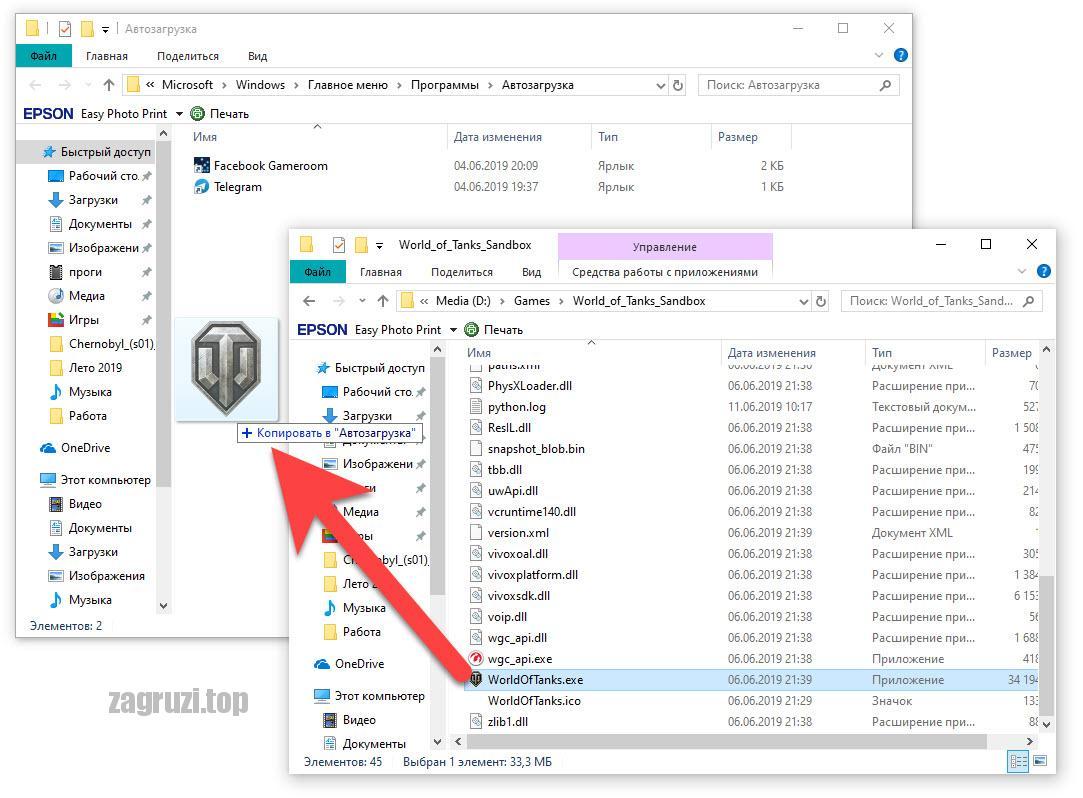

4. Настраиваем работу сервиса xRDP

На этом шаге мы немного изменим 2 файла, чтобы быть уверенными, что xRDP будет использовать xfce4.

Для начала нам необходимо создать или отредактировать имеющийся .xsession файл в нашем домашнем каталоге (директория home ).

Мы можем использовать редактор Nano или cоздать перенаправление через echo запрос (легче):

echo xfce4-session >~/.xsession

Второй файл, который нам необходимо отредактировать — это файл запуска xRDP, чтобы сразу запускалась и графическая оболочка xfce4.

nano /etc/xrdp/startwm.sh

Содержание файла должно выглядеть следующим образом (обратите обязательно внимание на последнюю строку — она должна быть пустой):

#!/bin/sh if [ -r /etc/default/locale ]; then ./etc/default/locale export LANG LANGUAGE fi startxfce4

5. Перезапускаем xRDP, чтобы все изменения вступили в силу, с помощью команды:

service xrdp restart

6. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать на кнопку «Перезагрузить».

Scientific Linux 6.4 (64 bit)

Для Scientific Linux 6.4 (x86_64) последовательность действий следующая:

1. Обновляем пакеты

yum -y upgrade

2. Устанавливаем графическую оболочку KDE

yum -y groupinstall "KDE Desktop"

3. Подключаем репозитории EPEL и Desktop

yum -y install xorg-x11-fonts-Type1 xorg-x11-fonts-truetype rpm -Uvh http://fedora.ip-connect.vn.ua/fedora-epel/6/i386/epel-release-6-8.noarch.rpm

4. Устанавливаем и запускаем xRDP

yum -y install xrdp yum -y install firefox tigervnc tigervnc-server tigervnc-server-module chkconfig haldaemon --levels 2345 off chkconfig xrdp --levels 345 on chkconfig NetworkManager off service xrdp start

5. По аналогии с описанием процедуры установки для CentOS 6.* (п.5) выполняем настройку сетевых подключений с помощью команды

По аналогии с описанием процедуры установки для CentOS 6.* (п.5) выполняем настройку сетевых подключений с помощью команды

system-config-network

6. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать на кнопку «Перезагрузить».

Установка XRDP на OpenVZ VPS

Debian 6 Squeeze

Если на вашем виртуальном сервере используется ОС Debian 6 Squeeze, то установить программное обеспечение для подключения к удаленному рабочему столу можно следующим образом:

1. Обновляем пакеты

apt-get update && apt-get upgrade

2. Устанавливаем графическую оболочку и xRDP

apt-get -y install gdm gnome xrdp apt-get -y remove network-manager-gnome

3. По завершении выполнения указанных команд нужно перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать на кнопку «Перезагрузить».

Debian 7

На Debian 7 удаленный рабочий стол можно настроить следующим образом:

1. Обновляем пакеты

apt-get update && apt-get upgrade

После обновления пакетов система предложит все сервисы перезапустить — соглашаемся, нажав на кнопку «YES».

2. Устанавливаем графическую оболочку и сервис xRDP

apt-get -y install gnome-desktop-environment apt-get -y install xrdp nano

3. Теперь нам необходимо отредактировать файл запуска xRDP, чтобы сразу запускалась и графическая оболочка, с помощью команды

nano /etc/xrdp/startwm.sh

Содержание файла должно выглядеть следующим образом (обязательно обратите внимание на последнюю строку — она должна быть пустой):

#!/bin/sh if [ -r /etc/default/locale ]; then . /etc/default/locale export LANG LANGUAGE fi . /etc/X11/Xsession gnome-session

После внесения изменений необходимо их сохранить. В случае редактора Nano сохранение выполняется сочетанием клавиш CTRL+O. После этого выходим из редактора при помощи CTRL+X.

После этого выходим из редактора при помощи CTRL+X.

4. Перезагружаем сервер xRDP командой:

service xrdp restart

5. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать кнопку «Перезагрузить».

CentOS 6.*

Для Centos 6.* установка xrdp происходит следующим образом:

1. Обновляем пакеты

yum -y upgrade

2. Устанавливаем графическую оболочку

yum -y groupinstall "X Window System" "Desktop"

3. Подключаем репозитории EPEL и Desktop

yum -y install xorg-x11-fonts-Type1 xorg-x11-fonts-truetype rpm -Uvh http://fedora.ip-connect.vn.ua/fedora-epel/6/i386/epel-release-6-8.noarch.rpm

4. Устанавливаем и запускаем xRDP

yum -y install xrdp yum -y install firefox tigervnc tigervnc-server tigervnc-server-module chkconfig haldaemon --levels 2345 off chkconfig xrdp --levels 345 on chkconfig NetworkManager off service xrdp start

5. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать кнопку «Перезагрузить».

Ubuntu 12.04

Для Ubuntu 12.04 потребуется выполнить такие команды:

1. Обновляем пакеты

apt-get -y update

2. Устанавливаем графическую оболочку и xRDP

apt-get -y install ubuntu-desktop --no-install-recommends apt-get -y install xrdp

3. Добавляем сервис xRDP в автозагрузку

/etc/init.d/xrdp start

4. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать кнопку «Перезагрузить».

Примечание: после подключения к VPS по RDP браузер Firefox можно установить в пару кликов:

- на рабочем столе выбираем Ubuntu Software Center

- далее нам нужна вкладка Internet

Ubuntu 14.

04

04Для Ubuntu 14.04 установка удаленного рабочего стола происходит так:

1. Обновляем пакеты

apt-get -y update

2. Устанавливаем xRDP

apt-get -y install xrdp nano

3. Устанавливаем графическую оболочку XFCE4

apt-get -y install xfce4

4. Теперь настраиваем работу сервера xRDP

На этом шаге мы немного изменим 2 файла, чтобы быть уверенными, что xRDP будет использовать XFCE4.

Для начала нам необходимо создать или отредактировать имеющийся файл .xsession в нашем домашнем каталоге (директория home).

Мы можем использовать редактор Nano или сделать перенаправление через echo-запрос (легче):

echo xfce4-session >~/.xsession

Второй файл, который нам необходимо отредактировать — это файл запуска xRDP, чтобы одновременно запускалась и графическая оболочка XFCE4.

nano /etc/xrdp/startwm.sh

Содержание файла должно выглядеть следующим образом (обязательно обратите внимание на последнюю строку — она должна быть пустой):

#!/bin/sh if [ -r /etc/default/locale ]; then ./etc/default/locale export LANG LANGUAGE fi startxfce4

5. Чтобы все изменения вступили в силу, перезапустим xRDP с помощью команды:

service xrdp restart

6. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать кнопку «Перезагрузить».

Fedora 20

Для Fedora 20 нужно выполнить следующие действия:

1. Обновляем пакеты

yum -y update

2. Устанавливаем графическое окружение и сервис xRDP

yum -y groupinstall "GNOME Desktop" yum -y install xrdp yum -y install xrdp tigervnc tigervnc-server tigervnc-server-module xorg-x11-fonts-Type1 firefox

3. Указываем графическую оболочку, которая будет использоваться по умолчанию

touch /etc/sysconfig/desktop; echo ""PREFERRED=gnome"" > /etc/sysconfig/desktop

Перед тем, как использовать xRDP, нам необходимо добавить информацию о сервисе в систему systemd и запустить его, используя следующие команды:

systemctl enable xrdp.service systemctl start xrdp.service systemctl enable xrdp-sesman.service systemctl start xrdp-sesman.service systemctl start firewalld firewall-cmd --permanent --add-port=3389/tcp

Последняя команда откроет порт в firewall, который необходим для работы RDP (Remote Desktop Protocol), что и позволит после пользоваться сервисом.

На этом установка xRDP можно считать завершенной.

4. По завершении выполнения указанных команд необходимо перезагрузить ВПС, выполнив команду

reboot

Либо в панели управления SolusVM нажать кнопку «Перезагрузить».

Установка xRDP на Ubuntu Desktop 18.04 LTS. Категория: ОС Linux • Разное

XRDP — это бесплатная реализация RDP (протокола удаленного рабочего стола) Microsoft с открытым исходным кодом, которая позволяет операционным системам, отличным от Microsoft Windows (таким как Linux и BSD), предоставлять полностью функциональный RDP-совместимый удаленный рабочий стол.

Установить xrdp-сервер очень просто:

$ sudo apt install xrdp

После установки сервер уже запущен и добавлен в автозагрузку:

$ systemctl status xrdp ● xrdp.service - xrdp daemon Loaded: loaded (/lib/systemd/system/xrdp.service; enabled; vendor preset: ena Active: active (running) since Sun 2019-12-22 14:13:24 MSK; 59s ago Docs: man:xrdp(8) man:xrdp.ini(5) Main PID: 2693 (xrdp) Tasks: 1 (limit: 3542) CGroup: /system.slice/xrdp.service └─2693 /usr/sbin/xrdp

Проверить, что сервер работает:

$ systemctl is-active xrdp active

Запустить или остановить сервер:

$ sudo systemctl start|stop xrdp

Добавить или удалить запуск сервера при загрузке системы:

$ sudo systemctl enable|disable xrdp

По умолчанию Xrdp использует файл /etc/ssl/private/ssl-cert-snakeoil.key, который доступен для чтения только членами группы ssl-cert. Поэтому нам нужно добавить пользователя, который запускает сервер xRDP, в группу ssl-cert:

$ sudo adduser xrdp ssl-cert

После этого можно подключаться, только надо выйти из системы:

Запускаем RDP-клиент Windows:

> mstsc

Вводим логин и пароль:

И тут нас поджидает сюрприз — бирюзовый экран и больше ничего:

Чтобы разобраться в причинах, удалим пакет xrdp и установим заново:

$ sudo systemctl disable xrdp $ sudo systemctl stop xrdp $ sudo apt purge xrdp

$ sudo apt install xrdp Чтение списков пакетов… Готово Построение дерева зависимостей Чтение информации о состоянии… Готово Предлагаемые пакеты: guacamole xrdp-pulseaudio-installer Рекомендуемые пакеты: xorgxrdp Следующие НОВЫЕ пакеты будут установлены: xrdp ..........

Рекомендуется к установке пакет xorgxrdp, но он не был установлен:

$ apt list --installed | grep xorgxrdp

Хорошо, давайте установим этот пакет отдельно:

$ sudo apt install xorgxrdp

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

Некоторые пакеты не могут быть установлены. Возможно, то, что вы просите,

неосуществимо, или же вы используете нестабильную версию дистрибутива, где

запрошенные вами пакеты ещё не созданы или были удалены из Incoming.

Следующая информация, возможно, вам поможет:

Следующие пакеты имеют неудовлетворённые зависимости:

xorgxrdp : Зависит: xorg-video-abi-23

Зависит: xserver-xorg-core (>= 2:1.18.99.901)

E: Невозможно исправить ошибки: у вас зафиксированы сломанные пакеты.Пакет невозможно установить, потому что имеются неудовлетворённые зависимости. Установим зависимости вручную:

$ sudo apt install xserver-xorg-core $ sudo apt install xserver-xorg-input-all

И повторяем установку пакета xorgxrdp:

$ sudo apt install xorgxrdp

Вроде все установилось. Выходим из системы и еще раз пробуем подключиться по RDP:

Выходим из системы и еще раз пробуем подключиться по RDP:

Установка с помощью скрипта

В процессе поиска решения проблем с xRDP нашел несколько статей на сайте «Griffon’s IT Library». Оказывается, кроме проблемы с установкой пакета xorgxrdp, есть еще и проблема с передачей звука. Поэтому ребята из «Griffon’s IT Library» написали скрипт, который выполняет всю работу по установке xRDP и позвляет обойти все подводные камни.

Скрипт можно запускать как без ключей, так и с одним или несколькими ключами:

- Запуск без ключей просто установит сервер xRDP

- Запуск с ключом

-sпозволяет решить проблемы со звуком - Запуск с ключом

-lнастроит экран входа в систему - Запуск с ключом

-cскомпилирует xrdp из исходников - Запуск с ключом

-rудалит пакет xrdp из системы

Скрипт может быть запущен несколько раз на одном компьютере. Если скрипт изначально был запущен без ключей, его можно будет выполнить повторно с одним или несколькими ключами.

Если скрипт изначально был запущен без ключей, его можно будет выполнить повторно с одним или несколькими ключами.

Мне удалось установить xRDP с использованием ключей -s и -l. Запуск без ключей и запуск с ключом -c приводил к тем или иным проблемам.

Для начала скачиваем сам скрипт:

Запускаем терминал, переходим в директорию Загрузки:

$ cd ~/Загрузки/ $ unzip xrdp-installer-1.1.zip $ chmod +x xrdp-installer-1.1.sh $ ./xrdp-installer-1.1.sh -l -s

Обратите внимание, что скрипт надо запускать без использования sudo — в процессе установки будет запрошен пароль.

Теперь можно проверять подключение по RDP, только предварительно выходим из системы. Окошко входа теперь выглядит иначе — потому что был использован ключ -l при запуске скрипта:

Звук тоже есть:

А вот с подключением дисков Windows есть проблемы. При первом подключении они доступны, а при повторном — уже нет:

При первом подключении они доступны, а при повторном — уже нет:

Разработчики xRDP уже знают об этой проблеме, осталось только дождаться исправления этого бага.

Ребята из «Griffon’s IT Library» выпустили новую версию скрипта, который устанавливает xRDP, в том числе и для Ubuntu 20.04 — подробнее см. здесь. Ребята из «Griffon’s IT Library» выпустили новую версию скрипта, который устанавливает xRDP, в том числе и для Ubuntu 20.10 — подробнее см. здесь.Поиск: Linux • Ubuntu • Сервер • Установка • Конфигурация • Настройка • RDP • Клиент

Как подключиться по RDP c ОС Windows, Ubuntu или Debian (Linux), Mac OS, а также с телефона на Android и iPhone

Создавая виртуальный сервер на VPS.house, вы получаете полностью 100% готовую к использованию операционную систему Windows Server, к которому сразу же можно подключаться по сети с любого внешнего устройства по протолку RDP.

RDP (Remote Desktop Protocol) – специальный протокол, разработанный компанией Microsoft для удаленного управления ОС Windows (протокол удалённого рабочего стола). Изначально, разумеется, как и многие вещи под Windows, этот протокол разработали другие люди, но в настоящее время поддерживает его и развивает Microsoft.

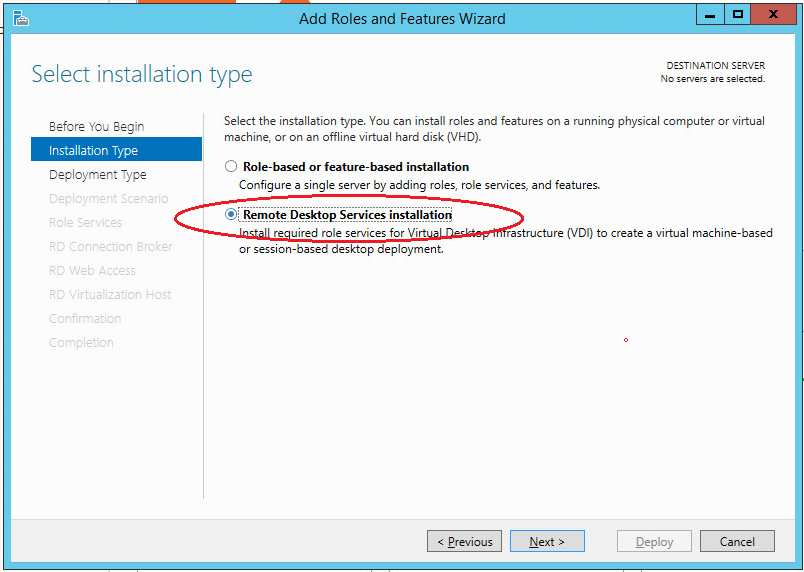

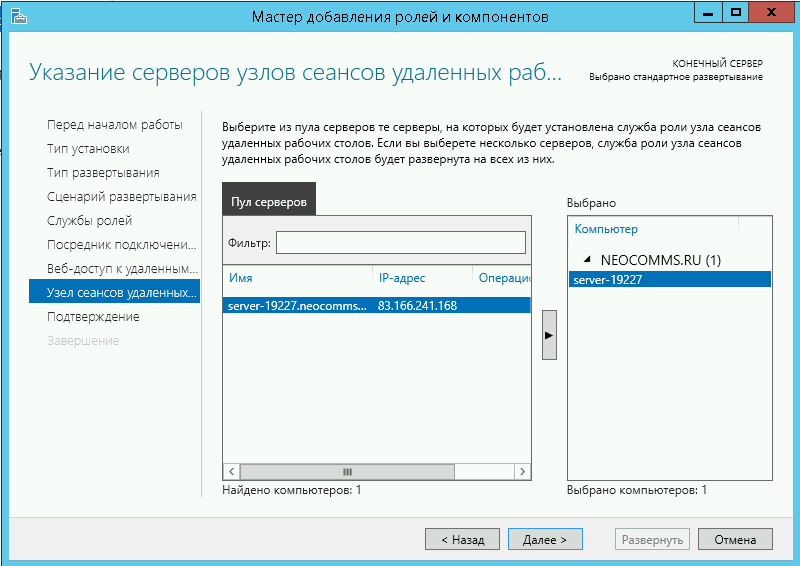

Согласно условиям лицензирования, ОС Windows Server допускает по умолчанию не более 2-х одновременных подключений по RDP к серверу, если нужно больше, то понимается терминальный сервер и лицензируется либо количество пользователей, либо количество подключаемых устройств. Но, подключившись к серверу по RDP, вы также можете поставить любое удобное вам решение для удалённого управления рабочим столом: TeamViewer, RAdmin и прочие.

Данная статья описывает процесс подключения к серверу Windows по RDP с многих популярных операционных систем. Ввиду этого получилась она довольно длинной. Моментально перейти к нужному вам разделу вы можете по этому меню:

Подключение в VPS серверу из десктопной Windows

Данная инструкция проверена и работает успешно на всех популярных версиях Windows для персональных компьютеров: XP, Vista, Windows 7, 8, 8.

1 и 10.

1 и 10.В каждой операционной системе Windows есть встроенное приложение для подключения по RDP – это программа «Подключение к удалённому рабочему столу» (Remote Desktop Connection в англоязычных ОС).

Для запуска ее зайдите по пути:

Пуск -> Программы -> Стандартные -> Подключение к удалённому рабочему столуПуск -> Приложения -> Подключение к удалённому рабочему столуПуск -> Все приложения (может этого пункта не быть!) -> Стандартные Windows -> Подключение к удалённому рабочему столуВ открывшемся окне наберите IP-адрес вашего виртуального сервера и нажмите кнопку «Подключить». IP-адрес сервера вы можете видеть в вашем личном кабинете в разделе «Мои серверы»:

Если вы заказали сервер с 2-я или большим количеством IP-адресов, то для подключения к серверу вы можете использовать любой из них – это ни на что не влияет.

Те, кто впервые стакиваются с созданием удалённого рабочего стола, часто задаются вопросом «Зачем нужны эти IP-адреса и сколько нужно именно им», часто также путают количество IP-адресов с количеством рабочих столов или учётных записей, или полагают, что если зайти на сервер по одному адресу, то открывая браузер именно этот адрес будет браузер использовать. Нас самом же деле это всего лишь список внешних адресов, по которому можно подключиться к серверу, сама работа на сервере уже после подключения никаким образом не меняется.

Чаща всего при подключении по умолчанию настроена автоматическая передача данных из буфера обмена, а также подключаются к серверу и становятся на нём видны локальные диски устройства, с которого вы подключаетесь. При сразу после нажатия на кнопку «Подключить» вы можете увидеть уведомление о возможном вреде, который может нанести как удалённый компьютер вашему, так и ваш удалённому. Такое вполне возможно если вы подключаетесь к чужому серверу, на котором могут быть вирусы или вы подключаетесь к своему проведенному серверу с чужого заражённого ПК.

Подключаясь к только что созданному и чистому серверу можно смело отключить дальнейшие уведомления и продолжить процесс подключения.

Далее вы увидите окно с вводом авторизационных данных:

При создании каждого нового сервера система VPS.house автоматически генерирует новый уникальный пароль для него, при этом на всех серверах Windows по умолчанию остаётся имя пользователя Administrator. Пароль от сервера отображается также в личном кабинете возле вашего сервера на странице «Мои серверы»:

В целях безопасности, по умолчанию пароль от сервера скрыт и отображается только по нажатию на ссылку «Показать пароль», при этом сайт попросит вас ввести пароль от вашей учётной записи на VPS.house.

Обратите, пожалуйста, внимание на то, что очень часто при попытке подключения с Windows 7 если копировать и вставлять пароль, система показывает ошибку о неверно введённых учетных данных, тоже самое может возникать и в других версиях. Если вы с этим столкнулись, просто введите пароль вручную и обязательно с учётом регистра (заглавные буквы вводите заглавными, а строчные строчными и строго в английской раскладке клавиатуры).

После успешной авторизации перед началом сессии вы получите уведомление о неуспешной проверке подлинности удаленного компьютера. Причина этого уведомления в том, что сессия на стороне сервера шифруется по умолчанию с помощью SSL-сертификата, который сгенерировал сам же сервер, а не тем, что мог быть выдан авторизованным центром сертификации.

Данное уведомление не говорит о проблемах безопасности, и вы смело можете отключить его для будущих подключений к этому же серверу, отметив галочкой «Больше не выводить запрос о подключениях к этому компьютеру».

Если вы используете для работы Windows XP и при подключении система выдает ошибку с текстом «Удаленный компьютер требует проверку подлинности на уровне сети, которую данный компьютер не поддерживает», значит на ваш ПК очень сильно устарел и нужно дополнительно установить небольшое обновление, где его взять и как установить мы подробно расписали здесь.

Встроенная программа подключения к удалённому рабочему столу позволяет с лёгкостью передавать файлы на сервер, копируя их на вашем ПК и вставляя в любую папку уже на самом сервере и наоборот. Помимо этого, можно включить передачу на сервер практически любых USB-устройств и сетевых принтеров и сканеров.

Помимо этого, можно включить передачу на сервер практически любых USB-устройств и сетевых принтеров и сканеров.

Для включения этих возможностей перед подключением к серверу нажмите на кнопку «Показать параметры»:

Откроется режим расширенных настроек подключения к вашему VDS серверу. Перейдите на вкладку «Локальные ресурсы» и отметьте галочкой требуемые для вас устройства:

Еще одна очень полезная и популярная функция – это возможность создать готовый файл подключения (так называемый «ярлык»), в котором уже сохранены все нужные вам настройки и данные авторизации на сервере. Это особенно удобно если вы хотите дать доступ сотруднику, который не является опытным пользователем ПК.

Для этого также в расширенных настройках подключения на вкладке «Общие» введите имя пользователя (на серверах VPS.house это всегда по умолчанию Administrator), отметьте галочкой «Разрешить мне сохранять учетные данные», чтобы не приходилось вводить пароль каждый раз и, по завершению внесения всех нужных вам остальных параметров подключения (если таковые есть), нажиме кнопку «Сохранить как»:

В итоге вы получите готовый файл с подключением, который вы можете отправить вашему коллеге и тот в свою очередь подключится к серверу 2-я простыми кликами по нему мышкой.

В целях безопасности по умолчанию в данный файл не будет добавлен пароль от учётной записи, он будет запрошен при первом подключении.

Как подключиться к серверу по RDP если вы работаете с Ubuntu

Протокол подключения к уделённому рабочему столу Windows (RDP) – это закрытый протокол компании Microsoft, официальных служб под операционные системы Linux Microsoft не выпускает, но так или иначе уже давно существуют стабильно работающие решения, которые в последних редакциях Ubuntu даже включены в изначальную сборку.

Речи идет о клиенте под названием Remmina

По умолчанию если Remmina включена в вашу сборку, вы можете найти ее в Поиске по запросу «Remote Desktop Client», если ее нет, то установите ее при помощи следующих команд в Терминале.

- Устанавливаем пакет Remmina

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next - Устанавливаем обновления

sudo apt-get update - Устанавливаем плагин протокола RDP

sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard - Если ранее у вас уже была установлена какая-либо версия Remmina или была запущена до установки, то ее необходимо перезапустить.

Это лучше всего сделать перезагрузкой компьютера или с помощью команды:

Это лучше всего сделать перезагрузкой компьютера или с помощью команды:

Если после её выполнения вы получили сообщение об ошибке типа «процесс не найден», значит и так все хорошо и можно было команду и не выполнять.udo killall remmina

В меню поиска наберите «remote desktop» или «remmina», чтобы найти установленное приложение:

Remmina позволяет добавлять и сохранять список подключений для быстрого доступа к тому или иному серверу. Для сознания нового нажмите на «+», как показано на изображении:

Заполните поля авторизационными данными, которые указаны в вашем личном кабинете:

На вкладке «Advanced» вы можете также указать качество подключения к серверу и детализации при передаче изображений:

После сохранения данных вы всегда сможете найти ваш сервер в списке подключений Remmina. Для подключения к серверу теперь достаточно просто кликнуть дважды мышкой по строке сервера:

Если вы подключаетесь к серверу впервые с этого приложения, то оно может показать информацию о ошибке в сертификате безопасности. Почему это происходит мы описали выше в блоке подключения к серверу из десктопной Windows.

Почему это происходит мы описали выше в блоке подключения к серверу из десктопной Windows.

Достаточно нажать «ОК» и программа продолжит подключение к вашему серверу:

Как подключиться к серверу по RDP если вы работаете с Debian

Протокол RDP (Remote Desktop Protocol) – это закрытый протокол удалённого рабочего стола Microsoft. К сожалению, они не выпускают официальных клиентов для работы подключения к серверам Windows с операционных систем, работающих на базе Linux. Однако уже довольно давно существуют стабильно работающие решения.

Одно из самых популярных – это клиент для всевозможных удалённых Remmina, именно его мы и рекомендуем использовать для включения к серверам VPS.house или любым другим под управлением ОС Windows.

- Указываем путь к установочным файлам

echo 'deb http://ftp.debian.org/debian stretch-backports main' | sudo tee --append /etc/apt/sources.list.d/stretch-backports. list >> /dev/null

list >> /dev/null - Запускаем процесс установки

sudo apt update - Устанавливаем плагин протокола RDP

sudo apt install -t stretch-backports remmina remmina-plugin-rdp remmina-plugin-secret libfreerdp-plugins-standard

Сразу после установки приложение можно найти через поиск программ:

В отличие стандартного от RDP-клиента ОС Windows, Remmina позволяет сохранять в список все свои подключения к различным серверам и осуществлять моментальный доступ к ним. Для добавления первого сервера в список нажмите «+» в левом верхнем углу:

В открывшемся окне задайте параметры подключения к вашему серверу и введите удобное для запоминания имя сервера. Все необходимые для подключения данных указаны в вашем личном кабинете:

На вкладке «Advanced» («Дополнительные») вы можете задать параметры передачи звука с сервера на ваш ПК, а также качество передаваемого изображения при подключении:

После сохранения я настроек вы увидите новую строку в списке подключений. Для начала работы с сервером достаточно просто дважды кликнуть по нему мышкой:

Для начала работы с сервером достаточно просто дважды кликнуть по нему мышкой:

В момент первого подключения к серверу Remmina покажет уведомление у недоверенном сертификате шифрования. Это не является какой-либо ошибкой или проблемой безопасности. Причину этого сообщения мы описали выше. Просто нажмите «ОК» и вы увидите рабочий стол вашего сервера, при условии, разумеется, что все данные для подключения ранее были введены корректно.

Подключение серверу по RDP из Mac OS

Для подключения к удалённому рабочему столу для Mac OS компания Microsoft разработала и поддерживает официальный RDP-клиент. Он стабильно работает с любыми версиями ОС Windows.

Для загрузки его перейдите на сайт iTunes: https://itunes.apple.com/gb/app/id715768417

Программа обладает интуитивно понятным интерфейсом и позволяет создавать список серверов для дальнейшего моментального подключения к ним.

Для добавления нового сервера в список нажмите «New», как показано на скриншоте:

В открывшемся окне укажите авторизационные данные, как указано в вашем личном кабинете (IP-адрес сервера, логин Administrator и его пароль), и укажите произвольное название для нового подключения (Connection Name).

По завершению ввода нажмите на кнопку закрытия окна – все данных сохранятся и появится строчка с вашим сервером в списке подключений:

Кликните на эту строчку дважды мышкой, и вы подключитесь к серверу.

При попытке подключения к вашему VPS серверу если он работает на Windows Server 2008 или более новой версии, программа покажет уведомление о том, что не удалось проверить сертификат шифрования. Это не является проблемой безопасности, а всего лишь говорит о том, что сертификат выдан не сертифицированным центром, а сгенерирован самим же сервером.

Для того, чтобы это сообщение в будущем не возникало для этого сервера, нажмите «Показать сертификат».

Отметьте галочкой «Всегда доверять…» и нажмите «Continue».

Если в настройках подключения все параметры были введены без ошибок (IP-адрес, логин и пароль), то вы сразу же увидите рабочий стол вашего Windows Server:

Подключение к VDS серверу со смартфона или планшета на iOS (с iPhone или iPad)

Для iOS копания Microsoft выпускает полноценный официальный RDP-клиент комфортного и стабильного подключения к удалённому рабочему столу.

Приложение называется Microsoft Remote Desktop или Удаленный рабочий стол: https://itunes.apple.com/ru/app/id714464092

Приложение называется Microsoft Remote Desktop или Удаленный рабочий стол: https://itunes.apple.com/ru/app/id714464092Microsoft Remote Desktop позволяет заранее настроить целый список используемых вами для частого подключения серверов.

Специфика его работы заключается в том, что информация об учётных записях создаётся и хранится отдельно от самого списка серверов. Соответственно, для начала нам требуется добавить учётную запись пользователя Administrator. Для этого нажмите на кнопку настроек (иконка шестерёнок в верхнем левом углу) и выберите «Учётные записи»:

В открывшемся окне нажмите на «Добавление учётной записи пользователя» и введите логин Administrator и его пароль, как отображается в вашем личном кабинете:

По завершению вы увидите, что учётная запись Administrator добавлена в список, далее нажмите кнопку «Готово» и вы вернетесь на стартовый экран.

Следующим шагом добавляется непосредственно информация о самом сервере. Нажмите кнопку «+» в правом верхнем углу приложения и в открывшемся меню выберите «Рабочий стол»:

Нажмите кнопку «+» в правом верхнем углу приложения и в открывшемся меню выберите «Рабочий стол»:

В окне добавления нового подключения укажите IP-адрес вашего сервера и выдерите учётную запись Administrator, добавленную на прошлом шаге:

В момент первого подключения вы увидите уведомление вы увидите уведомление о недоверенном сертификате безопасности. Причину этого мы описали выше. Выдерите «Больше не спрашивать для этого ПК» и нажмите «Принять».

В случае если IP-адрес и авторотационные данные указаны без ошибки, вы успешно подключитесь к вашему виртуальному серверу:

Как подключиться к VPS серверу со смартфона или планшета на Android

Для устройств под управлением Android компания Microsoft выпускает полноценное приложение для работы с удалённым рабочим столом – Microsoft Remote Desktop. Скачайте его как любое другое приложение в Google Play.

В отличие от всех описанных выше приложений для подключений с ПК, мобильное приложение Microsoft Remote Desktop разделяет учётные записи и сам список подключений. Поэтому сначала нужно добавить в список учётную запись пользователя Administrator с его паролем, который показан в вашем личном кабинете:

Поэтому сначала нужно добавить в список учётную запись пользователя Administrator с его паролем, который показан в вашем личном кабинете:

После добавления учётной записи возвращайтесь на главный экран приложения для добавления самого подключения (адреса вашего VDS сервера):

В открывшемся окне укажите IP-адрес вашего сервера (указан в личном кабинете), выберите добавленную ранее учётную запись Administrator и нажмите «Сохранить» («Save»):

На главном экране в списке подключений появится ваш сервер, просто нажмите на него, и программа начтёт подключение. Если вы подключаетесь с этого приложения к серверу впервые, то увидите информационное сообщение о том, что приложению не удалось проверить сертификат шифрования. Почему так происходит описано в начале статьи.

Достаточно отметить галочкой «Never ask again for connections to this PC» и данное уведомление больше появляться не будет. Далее нажмите «Connect» и если все авторотационные данные и IP-адрес сервера указан без ошибок, вы успешно к нему подключитесь:

P.

S.: У клиентов нашего VPS-хостинга часто возникает вопрос, как подключиться к серверу с того или иного устройства. В поисковиках можно найти все эти инструкции в том числе и с картинками, и с видео. Надеюсь, данная статья, будет полезной и здесь, как содержащая в одном месте инструкции по подключению со всех самых популярных устройств и операционных систем.

S.: У клиентов нашего VPS-хостинга часто возникает вопрос, как подключиться к серверу с того или иного устройства. В поисковиках можно найти все эти инструкции в том числе и с картинками, и с видео. Надеюсь, данная статья, будет полезной и здесь, как содержащая в одном месте инструкции по подключению со всех самых популярных устройств и операционных систем.Удаленный рабочий стол Linux — Системный Администратор

Многие админы задаются вопросом, зачем удаленный рабочий стол в Linux вообще :). Только консоль и ничего больше. Как по мне, так очень нужен. У меня дома стоит маленький сервер для всяких нужд. Компьютеров несколько плюс планшеты, телефоны и т.п. Я люблю открывать много вкладок в браузере и потом возвращаться к их просмотру. Так вот мой маленький сервер отлично справляется с такой задачей. Подключаюсь к нему по RDP с любого устройства и продолжаю работу. И это не ограничивается только просмотром страниц. Итак, скажете вы, поставь WIndows и успокойся. Вот только она платная, да и с WIndows 10 постоянно какие-то проблемы от обновления к обновлению. В общем, Linux лучший выбор. Я лично пользуюсь Kbuntu – потому как люблю рабочий стол KDE. Смысла настраивать VNC не вижу, т.к. на большинстве устройств установлен RDP клиент. Он меня полностью устраивает.

Вот только она платная, да и с WIndows 10 постоянно какие-то проблемы от обновления к обновлению. В общем, Linux лучший выбор. Я лично пользуюсь Kbuntu – потому как люблю рабочий стол KDE. Смысла настраивать VNC не вижу, т.к. на большинстве устройств установлен RDP клиент. Он меня полностью устраивает.

Установка XRDP

Установку буду проводить на системе Kbuntu (Ubuntu и прочие DEB также подходят).

sudo apt-get install xrdp

Соглашаемся с предложением системы на установку пакетов, и нажимаем Y

Включение в автозагрузку XRDP

sudo systemctl enable xrdp

Установка рабочего стола KDE

Если у вас Kbuntu можете пропустить этот пункт, если нет то ставим рабочий стол KDE

sudo apt-get install kbuntu-desktop

После установки рекомендую перезагрузиться. При входе в систему должен появиться рабочий стол KDE

Настройка XRDP для использования KDE

Тут мы указываем XRDP какой рабочий стол использовать. Это может быть хоть KDE, GNOME, LXDE и т.п. Но в данном случае использую KDE

Это может быть хоть KDE, GNOME, LXDE и т.п. Но в данном случае использую KDE

echo startkde >~/.xsession

Перезагрузим сервис XRDP

sudo service xrdp restart

или

systemctl restart xrdp

Готово. Теперь проверяем подключение. Все должно работать.

RDP клиент на WIndowsВводим свои учетные данные в окошко входа в систему

Вот и запущен рабочий стол KDE

Далее приведу пример настройки XRDP с рабочим столом xfce, он довольно легковесный и используется в большинстве случаев подключения по RDP.

Установка рабочего стола XFCE

Если вам необходим рабочий стол xfce, то выполняйте первые два пункта по инструкции выше, а третьим пунктом вместо установки рабочего стола KDE, используйте команду ниже.

sudo apt-get -y install xfce4

Настройка XFCE на использование XRDP

echo xfce4-session >~/.xsession

Перезагружаем компьютер и пробуем подключиться.

Удаленный рабочий стол Linux может быть также полезен при использовании терминального сервера, но об этом позже.

Remote Desktop Services — Настраиваем пользовательский интерфейс на серверах RD Session Host

Серверы сеансов Remote Desktop Services (RDS) — это многопользовательские среды, для которых, как правило, требуется максимально жёсткая настройка пользовательского окружения. Говоря простым языком, – чем у пользователей меньше отвлекающих «буцок», не имеющих прямого отношения к выполняемым ими задачам, – тем лучше и для администратора, и для них самих в конечном итоге. Здесь мы рассмотрим пример настройки некоторых элементов пользовательского интерфейса по следующим позициям:

— Отключаем отображение Favorites, Libraries и Network

— Скрываем излишние папки в профиле пользователя

— Отключаем мастер добавления сетевых расположений

— Скрываем локальные диски сервера

— Сворачиваем ленту при запуске Windows Explorer

— Включаем отображение расширений файлов

— Ограничиваем набор апплетов в Панели управления

— Настраиваем панель задач (TaskBar)

— Заменяем картинку пользователя по умолчанию

— Настраиваем стартовый экран Windows

— Создаём групповую политику переопределений для администраторов

Отключаем отображение Favorites, Libraries и Network

Для того чтобы скрыть элементы Favorites, Libraries и Network из панели навигации Windows Explorer нужно изменить значения соответствующих трёх параметров системного реестра.

Отключить отображение Favorites:

HKEY_CLASSES_ROOT\CLSID\{323CA680-C24D-4099-B94D-446DD2D7249E}\ShellFolder

Поменять значение параметра Attributes с a0900100 на a9400100

Отключить отображение Libraries:

HKEY_CLASSES_ROOT\CLSID\{031E4825-7B94-4dc3-B131-E946B44C8DD5}\ShellFolder

Поменять значение параметра Attributes с b080010d на b090010d

Отключить отображение Network:

HKEY_CLASSES_ROOT\CLSID\{F02C1A0D-BE21-4350-88B0-7367FC96EF3C}\ShellFolder

Поменять значение параметра Attributes с b0040064 на b0940064

Выполнить изменения этих параметров можно например с помощью Group Policy Preferences (GPP), создав в групповой политике применяемой к серверам RDS соответствующие настройки GPP в разделе

Computer Configuration\Preferences\Windows Settings\Registry

При желании можно для применения данного ключа реестра настроить Item-level targeting (ITL) на семейство ОС – Windows Server 2012 Family. Проблема с применением перечисленных параметров реестра заключается в лишь том, что по умолчанию к родительским ключам этих параметров для пользователя SYSTEM предоставлен доступ только на чтение, и без добавления права на редактирование наши параметры GPP применены не будут.

Проблема с применением перечисленных параметров реестра заключается в лишь том, что по умолчанию к родительским ключам этих параметров для пользователя SYSTEM предоставлен доступ только на чтение, и без добавления права на редактирование наши параметры GPP применены не будут.

Учитывая то, что владельцем этих ключей является SYSTEM, нам потребуется от имени этого пользователя запустить редактор реестра и добавить права на редактирование. Запустить редактор реестра от имени системы (SYSTEM) можно, например, с помощью утилиты PsExec.exe из состава Sysinternals PsTools командой

PsExec.exe /i /s regedit

Скрываем излишние папки в профиле пользователя

По умолчанию в паке пользователя отображается ряд папок которые на серверах RDS в жёстко ограничиваемом пользовательском пространстве можно считать избыточными и нам желательно сократить их количество до необходимого минимума. Для достижения этой цели можно пойти разными путями:

Для достижения этой цели можно пойти разными путями:

— Изменить атрибуты папок (или удалить эти папки вообще) в профиле по умолчанию который используется системой при создании новых профилей C:\Users\Default\

— Изменять атрибуты этих папок в уже созданных профилях при каждом входе пользователя в систему или же удалять эти папки в уже существующих профилях.

Первый путь мы не будем рассматривать, так как он не эффективен с точки зрения того, что затрагивает только вновь создаваемые профили, но не модифицирует уже существующие. Второй путь возможен в разных вариациях (выбирайте на вкус):

***

А) Вариант с использованием логон-скрипта обрабатываемого системой при входе пользователя, в котором для всех нужных папок добавлены конструкции типа:

attrib +r +s +h "%USERNAME%\Saved Games" /S /D

Такая конструкция добавит атрибуты “Скрытый” и “Системный” к указанной папке. Добавление атрибута “Системный” позволит нам спрятать указанные папки действительно во всех диалоговых окнах Windows Explorer, чего нельзя добиться при использовании только атрибута “Скрытый”.

Информацию о том, как при необходимости добавить собственный логон-скрипт на сервер RDS можно найти в заметке Windows Server 2008 R2 – Добавление скриптов входа на сервере RDS через ключ реестра AppSetup

***

Б) Вариант удаления нежелательных папок в уже существующих профилях. Можно воспользоваться логон-скриптами в случае если нужна сложная логика проверки наличия в этих папках какого-либо пользовательского контента. Если же точно известно, что в профилях пользователей в этих папках ничего нет, то можно использовать для жёсткого удаления этих папок механизмы GPP в разделе

User Configuration\Preferences\Windows Settings\Folders

При создании настройки GPP для операции удаления файлов/папок в пользовательском профиле обязательно включать параметр выполнения задачи в контексте пользователя – Run in logged-on user’s security context (user policy option) на закладке Common

Для удаляемых GPP папок также нужно не забыть отключить для этих папок механизм их перенаправления (Folder Redirection), в противном случае при каждом входе пользователя в систему будет идти противоборство механизмов перенаправления папок и удаления этих же папок через GPP, то есть сначала папки будут создаваться а потом тут же удаляться.

***