Как восстановить содержимое файла Hosts по умолчанию

Аннотация

Рекомендации, приведенные в этой статье, позволяют вернуть содержимое файла hosts к используемому по умолчанию.

Что такое файл Hosts?

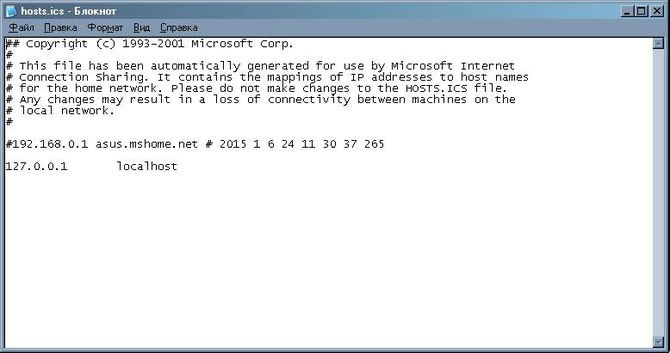

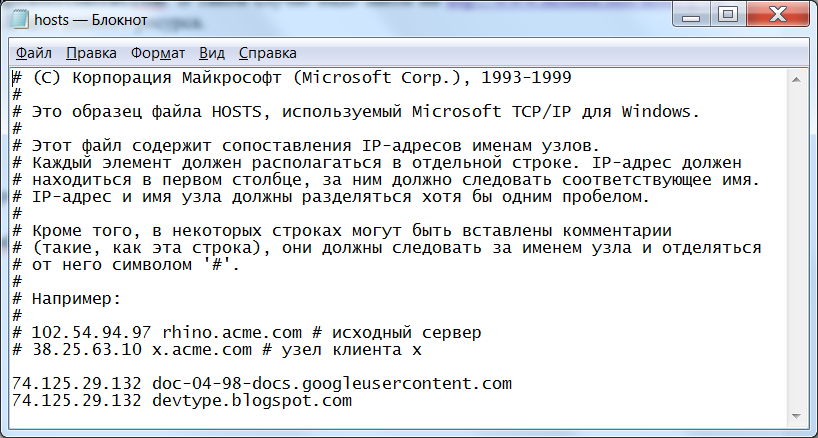

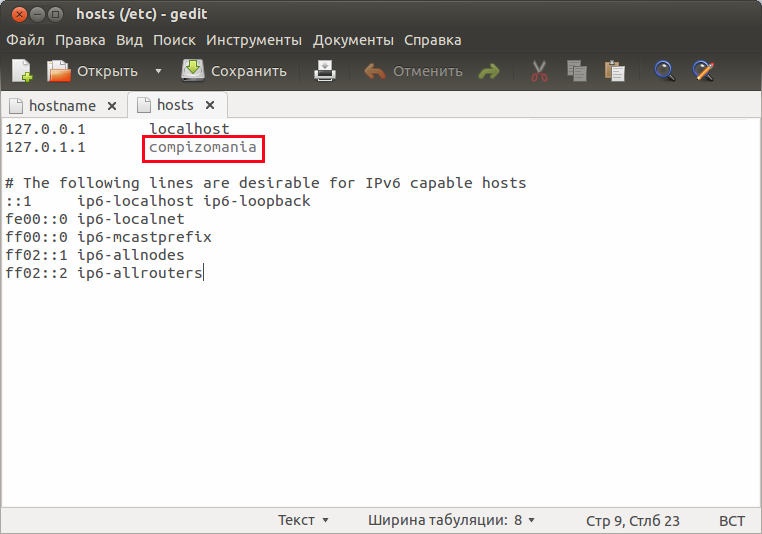

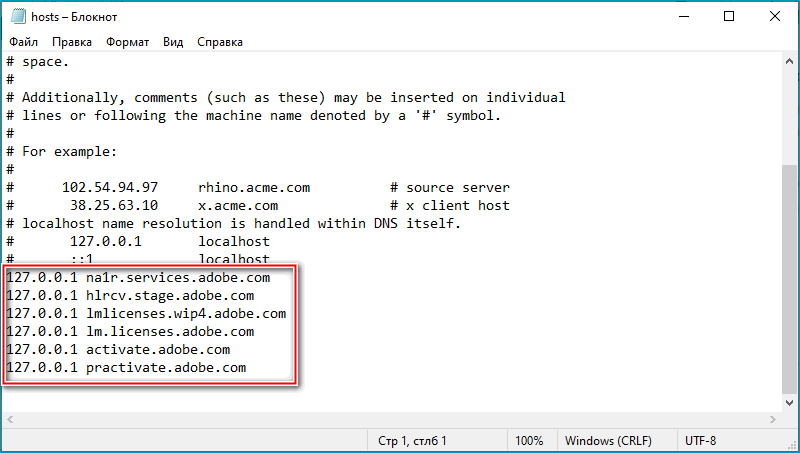

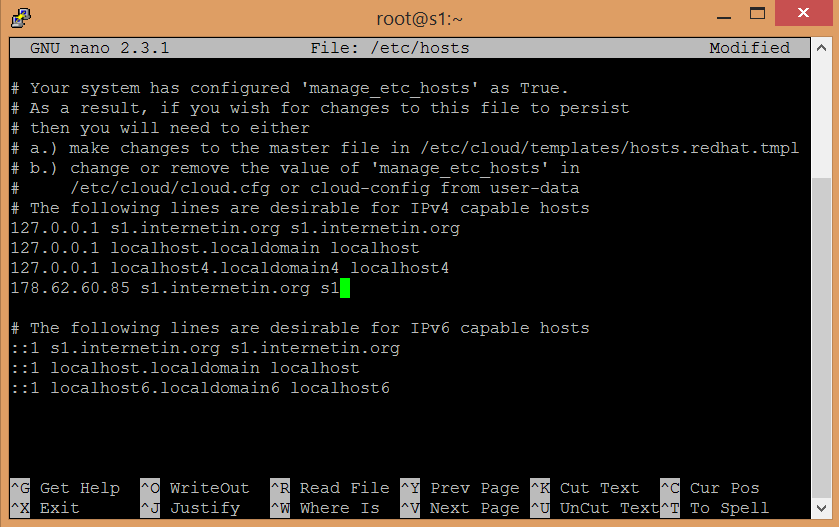

Файл hosts используется операционной системой для сопоставления удобных для человека имен узлов с номерами IP-адресов, которые определяют и обнаруживают узел в IP-сети. Файл hosts — это один из нескольких системных ресурсов, которые связаны с сетевыми узлами в компьютерной сети, и является общей частью реализации IP-адреса операционной системы.

Файл hosts содержит текстовые строки, которые состоят из IP-адреса, указанного в текстовом поле, и одного или нескольких имен узлов. Каждое поле отделено пробелом (по историческим причинам часто предпочтение отдают знакам табуляции, но пробелы также используются). Файл также может включать строки с примечаниями, обозначенные символом #, который ставится в начале каждой такой строки.

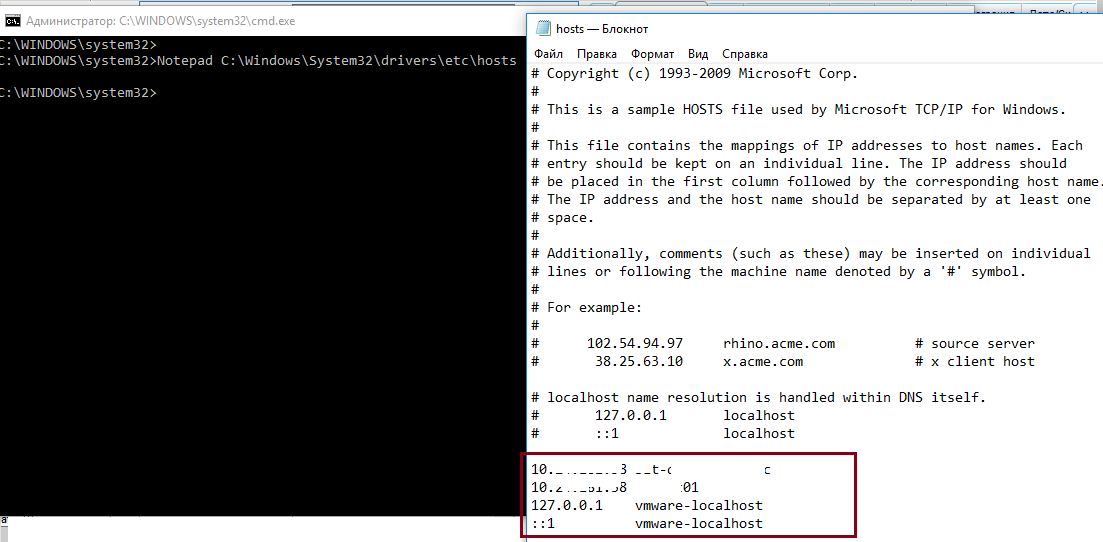

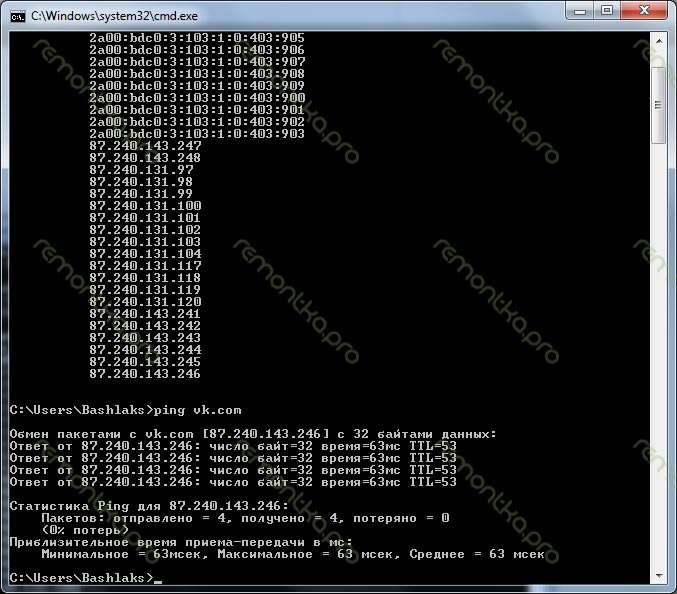

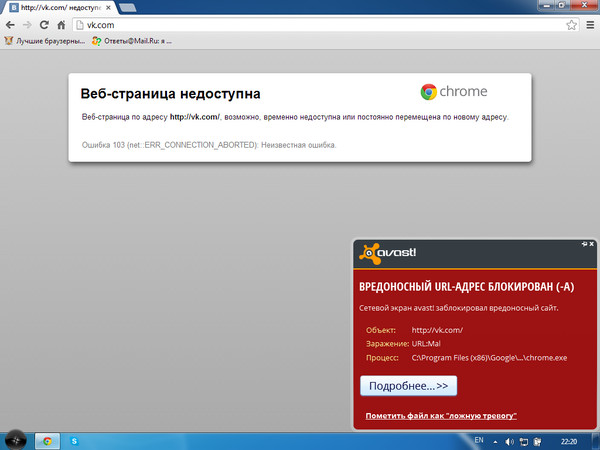

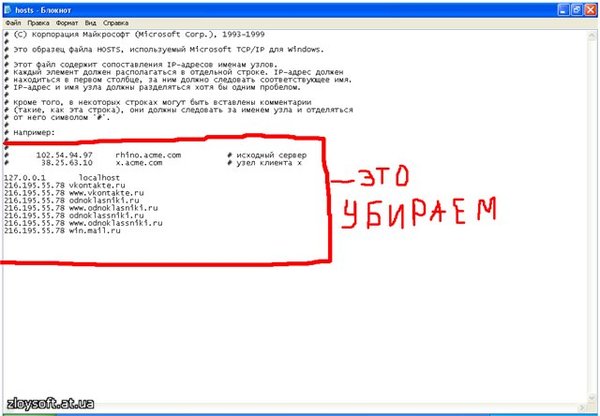

Если файл Hosts изменяется с по умолчанию, сброс может помочь устранить некоторые проблемы подключения.

Решение

Чтобы восстановить параметры файла Hosts по умолчанию, выполните указанные ниже действия в зависимости от используемой версии операционной системы.

Чтобы восстановить параметры файла hosts по умолчанию, выполните указанные ниже действия.

-

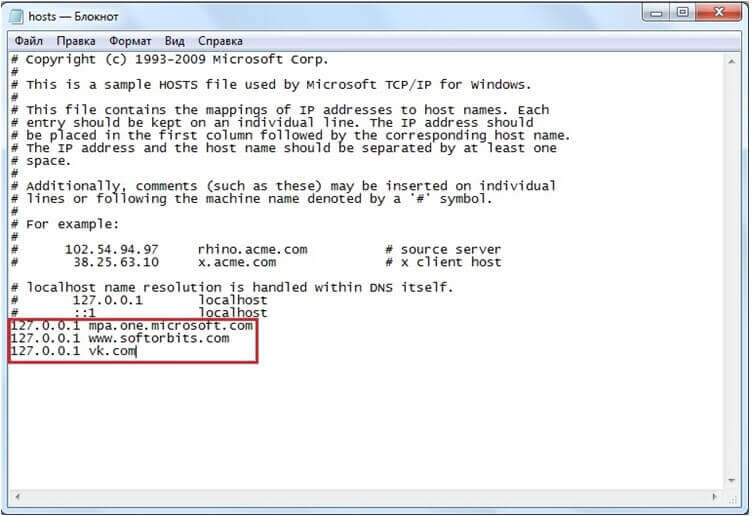

Откройте приложение «Блокнот». Для этого выполните поиск «Блокнота» с помощью Cortana, а затем коснитесь или щелкните значок «Блокнот».

-

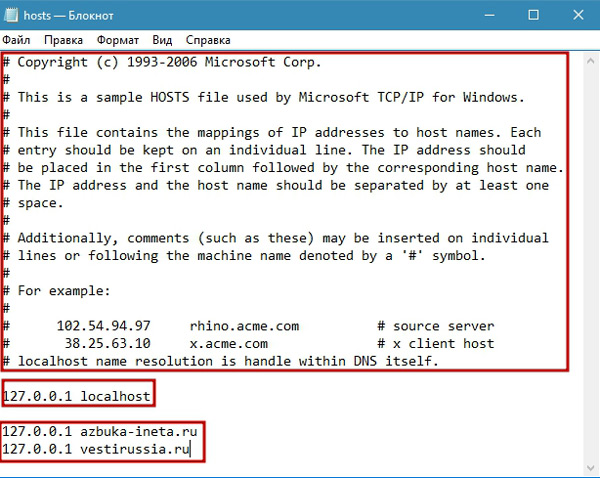

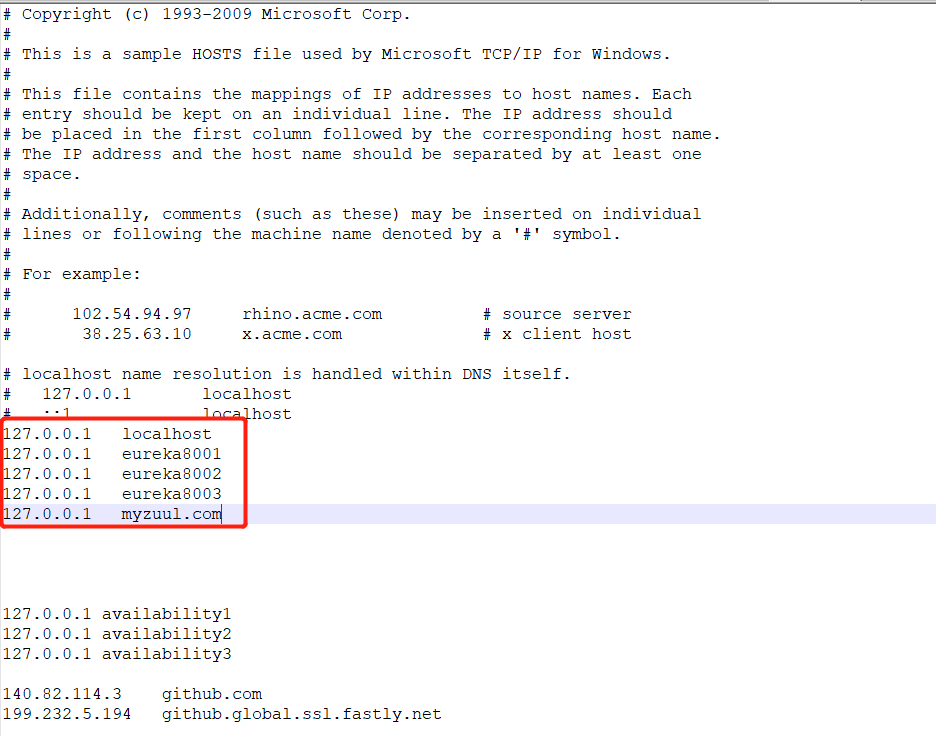

Скопируйте приведенный ниже текст и вставьте его в файл: # Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handle within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handle within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost -

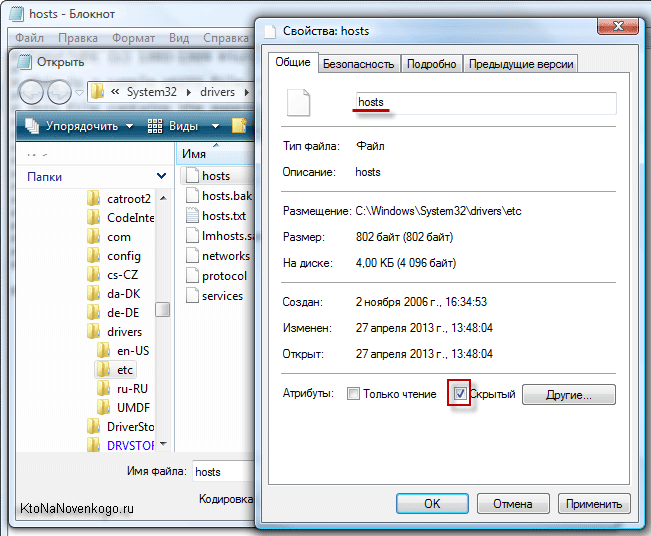

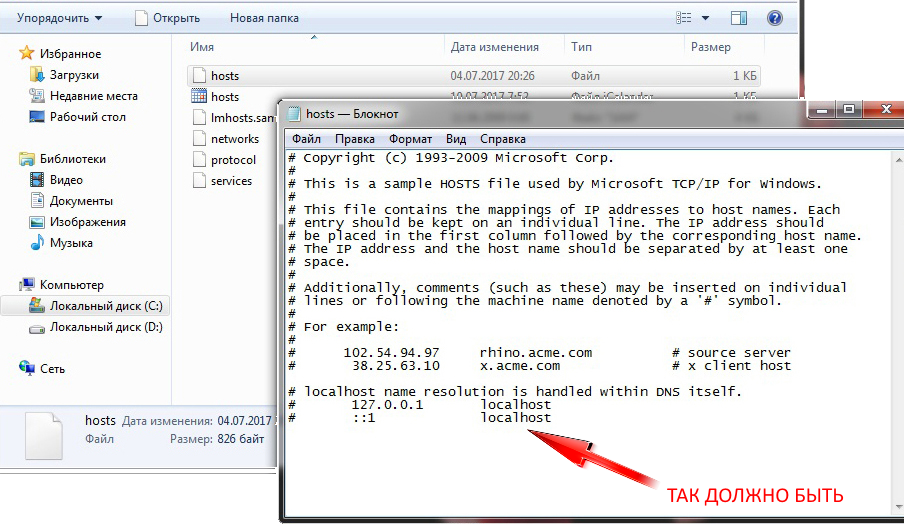

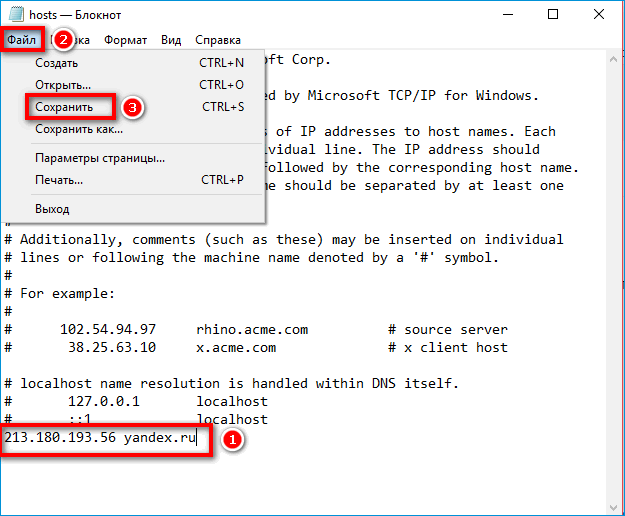

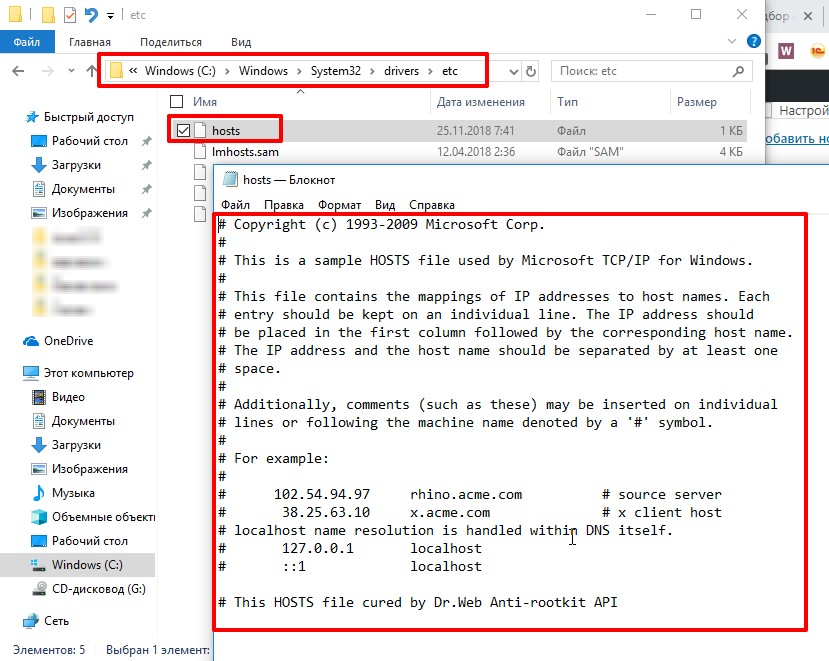

В меню Файл выберите команду Сохранить как, введите «hosts» в поле Имя файла (как показано на рисунке ниже) и сохраните файл на рабочий стол.

-

Закройте приложение «Блокнот».

-

Найдите %WinDir%\System32\Drivers\Etc с помощью Cortana, а затем выберите значок папки «Файл ».

Коснитесь и удерживайте файл Hosts (или щелкните на нем правой кнопкой мыщи), выберите команду Переименовать и присвойте файлу имя «Hosts.old».

-

Скопируйте или переместите файл Hosts, созданный на этапе 3, с рабочего стола в папку %WinDir%\System32\Drivers\Etc. Если система предложит ввести пароль администратора, нажмите кнопку Продолжить.

Чтобы восстановить параметры файла hosts по умолчанию, выполните указанные ниже действия.

-

Откройте приложение «Блокнот».

-

Скопируйте приведенный ниже текст и вставьте его в файл: # Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a ‘#’ symbol.

-

В меню Файл выберите команду Сохранить как, введите «hosts» в поле Имя файла (как показано на рисунке ниже) и сохраните файл на рабочий стол.

-

Закройте приложение «Блокнот».

-

Откройте папку %WinDir%\System32\Drivers\Etc. Для этого выполните следующие действия:

-

Проведите пальцем от правого края экрана, коснитесь кнопки

Если вы используете мышь, наведите указатель на правый верхний угол экрана, переместите его вниз, щелкните Поиск, введите выполнить и щелкните значок Выполнить.

Если вы используете мышь, наведите указатель на правый верхний угол экрана, переместите его вниз, щелкните Поиск, введите выполнить и щелкните значок Выполнить.

-

В поле Открыть введите команду %WinDir%\System32\Drivers\Etc и нажмите кнопку ОК.

-

-

Выберите файл Hosts, выберите команду

-

Скопируйте или переместите файл Hosts, созданный на этапе 3, в папку %WinDir%\System32\Drivers\Etc. Если будет предложено ввести пароль администратора, нажмите или коснитесь кнопки Продолжить.

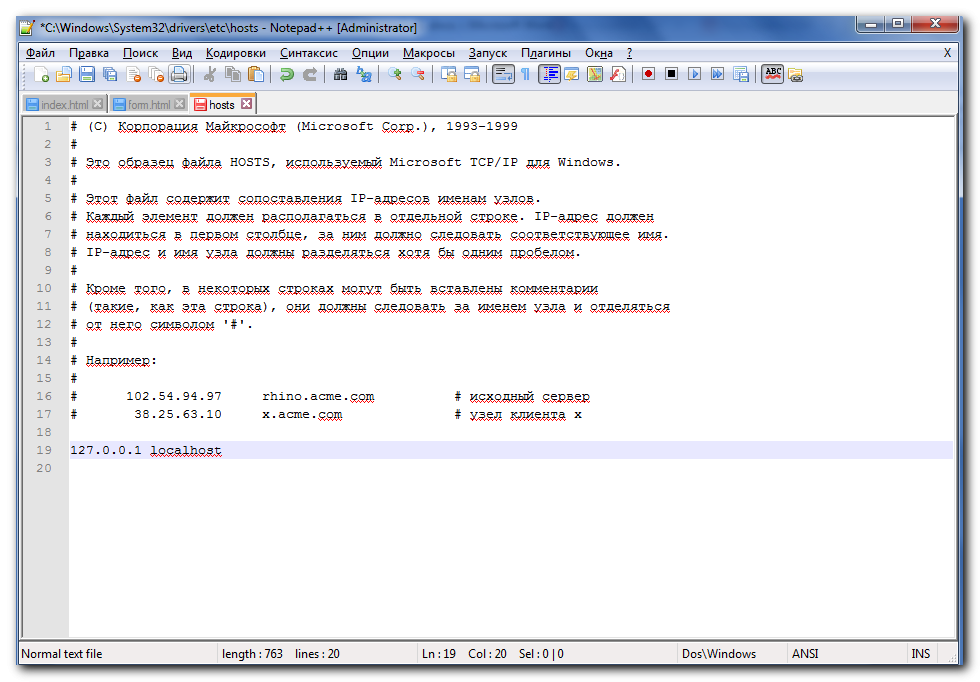

Чтобы самостоятельно восстановить параметры файла hosts до значений по умолчанию, сделайте следующее:

-

Нажмите кнопку Пуск, щелкните команду Выполнить, введите слово «Блокнот», а затем нажмите кнопку ОК.

-

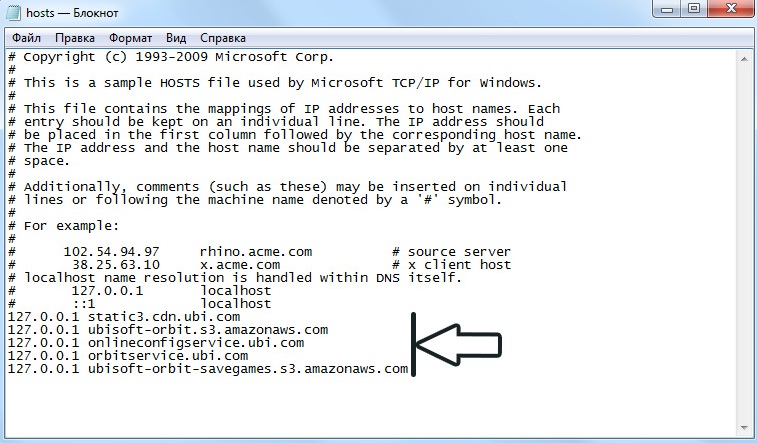

Скопируйте в файл приведенный ниже текст.

Windows 7 # Copyright (c) 1993-2006 Microsoft Corp. # # This is a sample HOSTS file used by Microsoft TCP/IP for Windows. # # This file contains the mappings of IP addresses to host names. Each # entry should be kept on an individual line. The IP address should # be placed in the first column followed by the corresponding host name. # The IP address and the host name should be separated by at least one # space. # # Additionally, comments (such as these) may be inserted on individual # lines or following the machine name denoted by a ‘#’ symbol. # # For example: # # 102.54.94.97 rhino.acme.com # source server # 38.25.63.10 x.acme.com # x client host # localhost name resolution is handle within DNS itself. # 127.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

127.0.0.1 localhost

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

127.0.0.1 localhost

-

В меню Файл выберите команду Сохранить как, введите «hosts» в поле Имя файла, а затем сохраните файл на рабочий стол.

-

Нажмите кнопку Пуск и выберите элемент Выполнить, введите команду %WinDir%\System32\Drivers\Etc и нажмите кнопку ОК.

-

Выберите файл hosts и переименуйте его в hosts.old.

-

Скопируйте или переместите файл Hosts, созданный на этапе 3, в папку %WinDir%\System32\Drivers\Etc. Если система предложит ввести пароль администратора, нажмите кнопку Продолжить.

Дополнительная информация

Поддержка Windows XP прекращена

Корпорация Майкрософт прекратила поддержку Windows XP с 8 апреля 2014 г. Это могло повлиять на безопасность и своевременную установку обновлений для вашего программного обеспечения. Что это значит и как обеспечить защиту.

Поддержка Windows Server 2003 завершилась 14 июля 2015 г.

Поддержка Windows Server 2003 завершилась 14 июля 2015 г. Это могло повлиять на безопасность и своевременную установку обновлений для вашего программного обеспечения. Что это значит и как обеспечить защиту.

Что это значит и как обеспечить защиту.

ORA-12543: TNS:destination хост недоступен, но telnet и tnsping работают

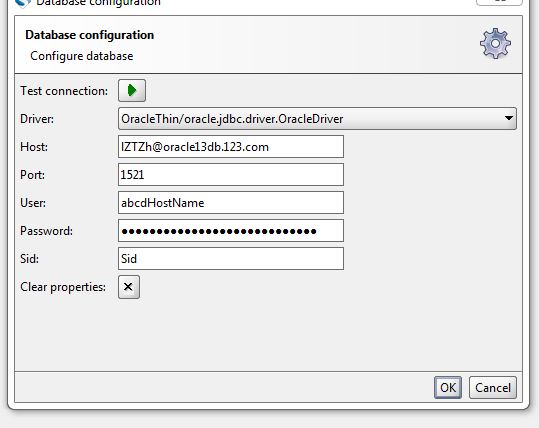

Последние дни я остаюсь лицом к лицу со странной проблемой oracle. Я определил базу данных в tnsnames.ora. Oracle клиент установлен , клиент и клиент / bin были добавлены в PATH.

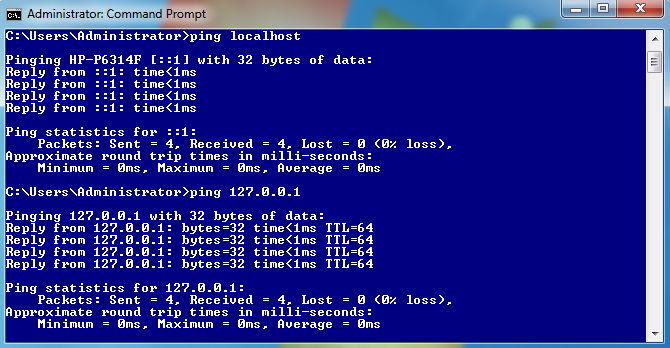

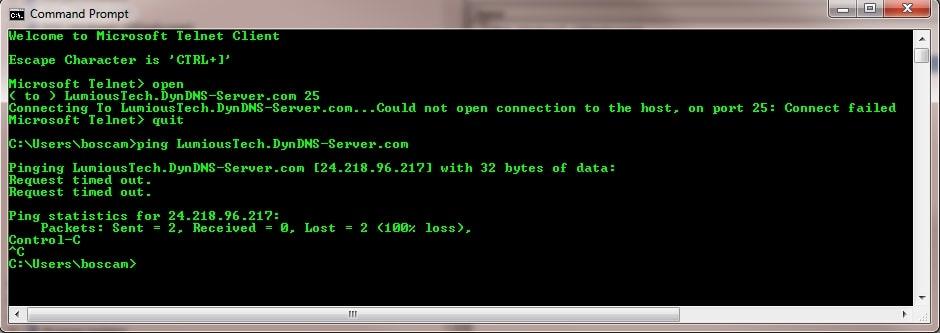

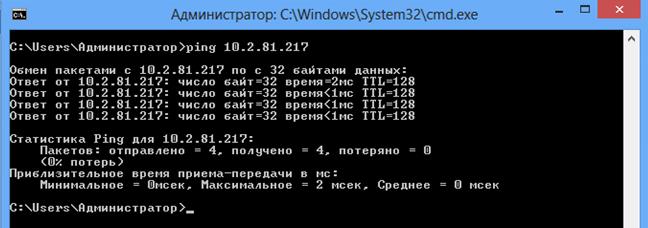

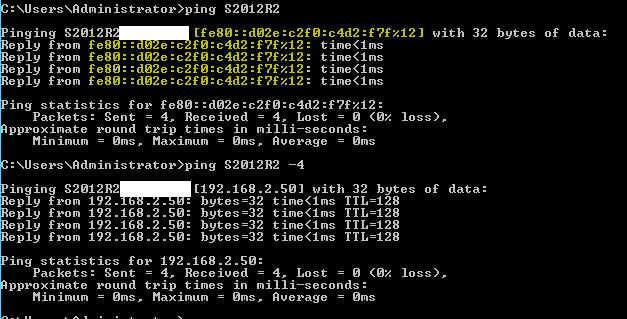

Ping работает, tnsping работает, я могу подключиться к хосту по порту базы данных с помощью telnet.

Когда я пытаюсь запустить приложение, которое пытается подключиться к БД, я получаю

ORA-12543: TNS:destination хост недоступен

Это та же ситуация, когда я пытаюсь подключиться с помощью sqlplus

sqlplus username/password@TNSNAME

Ситуация произошла только на одной рабочей станции, это значит, что в общем она должна работать.

WS — это windows 7 64 бит.

База данных :

oracle sqlplus telnet tnsnamesOracle база данных 10g Enterprise Edition выпуск 10.

2.0.5.0-64bit Production

Поделиться Источник Martinus_ 27 мая 2014 в 14:32

6 ответов

- Не удается получить доступ к oracle с помощью sqlplus с другой машины на LAN

У меня Oracle работает на одной машине из LAN. Я могу подключиться к DB с помощью sqlplus, когда я выпускаю: sqlplus myuser/mypass@localhost:1521/orcl Это прекрасно работает. На другой машине из LAN я установил oracle instant client (basic + sdk + sqlplus). sqlplus…

- TNSPING ОК, но sqlplus дает ORA-12154?

У меня есть Oracle 11, работающий на сервере Windows, и я вошел на тот же сервер, пытаясь использовать SQL Plus. Когда я пытаюсь подключиться, я получаю ORA-12154, хотя TNSPING и различные другие диагностики выглядят OK. Может ли кто-нибудь предположить, почему ? Множество деталей ниже.

Я могу…

Я могу…

7

У меня была та же проблема, я решил ее, изменив свой пароль и удалив символ»@». Это сработало для меня.

@ — это сказать SQL плюс, какой идентификатор соединения (service name/sid)) мы хотим подключить. Короче говоря, избегайте использования этого символа в пароле.

Поделиться Estin Chin 02 июня 2015 в 05:58

5

Я также столкнулся с той же проблемой ORA-12543: TNS:destination хост недоступен

я решил ее таким образом

откройте sqlplus

соединять

введите имя пользователя: system введите пароль: HHHHH@2014

затем возникла следующая ошибка

проблема в том, что мой пароль содержит символ @

я решил эту проблему, введя свой пароль в «HHHHHH@2014»

Поделиться sudha mosalikanti 31 января 2018 в 19:22

2

Недавно я установил Oracle 11g для тестирования и после завершения установки Database 11g Express Edition запустился в браузере с системой и паролем Pravin@01 он успешно подключен. После того, как я попытался использовать инструмент разработчика SQL, он также работал нормально, но пока я пытался подключиться с помощью инструмента командной строки SQL PLUS , он внезапно дал мне ошибку, как,

После того, как я попытался использовать инструмент разработчика SQL, он также работал нормально, но пока я пытался подключиться с помощью инструмента командной строки SQL PLUS , он внезапно дал мне ошибку, как,

ORA-12543: TNS:destination хост недоступен

Затем, после исследования в течение часа, я получил решение, которое Oracle трактует символ @ в пароле как `

service name or sid

таким образом, решение этой проблемы состоит в том, чтобы удалить символ @ из пароля с помощью

ALTER USER system идентифицируется с помощью ‘ вот ваш новый пароль, который должен содержать символ а цифры только пытаются устранить специальные символы’;

Я думаю, что этот пост может быть полезен для вас.

Поделиться Pravin P Patil 05 июля 2018 в 05:16

- Oracle tns отображается ошибка

У меня есть oracle 11G express edition установлен на моем ноутбуке во время установки я сохранил tns порт нет, как 1530 .

. теперь, когда я запускаю tnsping 1530 на cmd prompt, он дает мне C:\Users\SAI>tnsping 1530 TNS Ping Utility for 32-bit Windows: Version 11.2.0.2.0 — Production on 21-DEC-…

. теперь, когда я запускаю tnsping 1530 на cmd prompt, он дает мне C:\Users\SAI>tnsping 1530 TNS Ping Utility for 32-bit Windows: Version 11.2.0.2.0 — Production on 21-DEC-… - Ansible: прервать выполнение, если хост недоступен

Резюме: лучший способ для немедленного прерывания ansible playbook, если какой-либо хост недоступен. Есть ли способ прервать Ansible playbook, если какой-либо из хостов недоступен. Что я нахожу, что если он не может достичь хоста, он все равно будет продолжать и выполнять все пьесы/задачи в…

2

Я тоже получил ORA-12543 :TNS :хост назначения недоступен. Но для меня проблема заключалась в пароле.

Разрешение : необходимо удалить «@» из существующего пароля, так как @ определяет идентификатор соединения, используемый для подключения в sqlPlus.

Чтобы обновить пароль , выполните следующие действия :

Войдите в окно cmd, затем введите «sqlplus /nolog»», а

затем «connect / as sysdba» . Как только вы подключитесь, измените пароль SYS на что-то без @:

«ALTER USER sys IDENTIFIED BY new_password;»

Как только вы подключитесь, измените пароль SYS на что-то без @:

«ALTER USER sys IDENTIFIED BY new_password;»

Поделиться Mohit Soni 05 апреля 2020 в 22:59

0

(войдите в систему как sys dba)

sql>conn / as sysdba

(затем измените пользователя)

sql>изменить имя пользователя, идентифицированное newuserName

sql > фиксация

(теперь снова попробуйте войти с новым пользователем с тем же паролем это будет работать) нажмите на 1 , чтобы увидеть скриншот — ][1]

Поделиться Sandeep kumar mishra 05 июля 2018 в 03:09

0

Я протестировал это в среде Windows 2016 с 64-разрядной версией Oracle 18c

Используйте следующую последовательность escape-символов при попытке входа в систему с помощью символа «@» в пароле.

пользователь: scott пароль: scott@test

sqlplus scott/\”scott@test\”@TEST_DB

Чтобы избежать этого раздражения, измените пароль без символа@, используя следующую команду, как только вы вошли в систему sqlplus.

alter user scott identified by "newpassword"

Поделиться smartexpert 01 марта 2019 в 17:25

Похожие вопросы:

Что может быть не так: ping работает нормально, но tnsping работает с перебоями

У нас есть oracle 10g работает на windows server 2003. Машина, которая запускает приложение, использующее эту базу данных, по состоянию на несколько недель назад внезапно начала испытывать проблемы…

tnsping разрешает, но не может подключиться с помощью скрипта

Я не могу подключиться к базе данных oracle из моих скриптов R/Python. Ниже приведен код. Утилита TNSPing способна разрешить базу данных с помощью LDAP. Я также вставляю вывод TNSPING. Выход TNSPing…

Я также вставляю вывод TNSPING. Выход TNSPing…

Не может tnsping но может sqlplus подключиться

У меня есть вопрос, надеюсь, кто-нибудь сможет мне его объяснить. У меня есть Oracle 11g, установленный правильно на сервере. С рабочей станции я установил клиент oracle, который tnsname.ora указал…

Не удается получить доступ к oracle с помощью sqlplus с другой машины на LAN

У меня Oracle работает на одной машине из LAN. Я могу подключиться к DB с помощью sqlplus, когда я выпускаю: sqlplus myuser/mypass@localhost:1521/orcl Это прекрасно работает. На другой машине из LAN…

TNSPING ОК, но sqlplus дает ORA-12154?

У меня есть Oracle 11, работающий на сервере Windows, и я вошел на тот же сервер, пытаясь использовать SQL Plus. Когда я пытаюсь подключиться, я получаю ORA-12154, хотя TNSPING и различные другие…

Oracle tns отображается ошибка

У меня есть oracle 11G express edition установлен на моем ноутбуке во время установки я сохранил tns порт нет, как 1530 . . теперь, когда я запускаю tnsping 1530 на cmd prompt, он дает мне…

. теперь, когда я запускаю tnsping 1530 на cmd prompt, он дает мне…

Ansible: прервать выполнение, если хост недоступен

Резюме: лучший способ для немедленного прерывания ansible playbook, если какой-либо хост недоступен. Есть ли способ прервать Ansible playbook, если какой-либо из хостов недоступен. Что я нахожу, что…

Как установить tnsping?

Как мне установить tnsping? Я попытался установить oracle-instantclient12.1-basic-12.1.0.2.0-1.x86_64.rpm , и я могу использовать некоторые клиентские команды, но не tnsping.

Почему TnsPing использует только sqlnet.ora, но не tnsnames.or?

Windows 7. Я продолжал получать Ora err не могу разрешить имя tns, в то время как у меня есть все проверенные хорошие имена, находящиеся в tnsnames.ora. Есть более чем один Oracle в моем PATH, может…

ORA-12543: TNS:destination хост недоступен

Я пытаюсь изучить оптимизацию запросов с помощью командной строки SQL. Когда я собираюсь подключиться к базе данных, я получил эту ошибку. Это мой первый раз, чтобы использовать командную строку…

Когда я собираюсь подключиться к базе данных, я получил эту ошибку. Это мой первый раз, чтобы использовать командную строку…

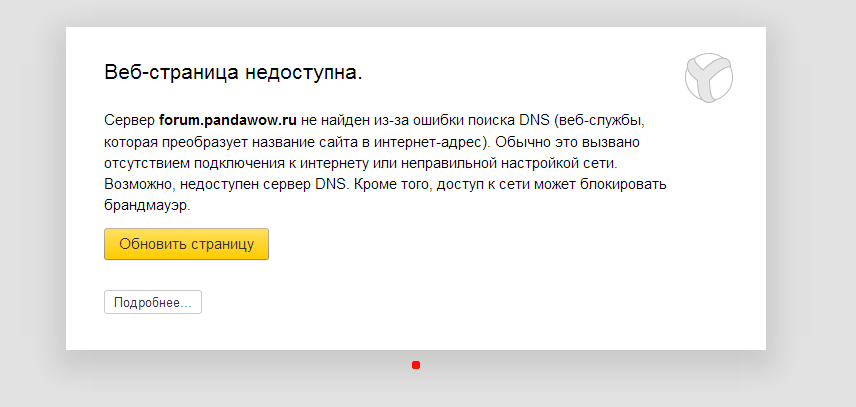

Браузер пишет, что не может найти страницу или сервер

При попытке зайти на сайт наблюдается сообщение браузера:

- «К сожалению, Google Chrome не может найти страницу»,

- «Сервер не найден. Firefox не может найти сервер»,

- «ERR_NAME_NOT_RESOLVED»,

- «Server not found»,

- «Не удалось найти IP-адрес сервера»,

- «404 страница не найдена»,

- «Проблема при загрузке страницы, сервер не найден»,

или сообщение от любого другого браузера о том, что запрашиваемая страница не найдена на этом сервере.

Это значит, что проблема связана с работой службы DNS. Как исправить?

Пропишите DNS-серверы для домена

Проверьте, корректные ли DNS прописаны для домена. Узнать, какие DNS прописаны для домена можно по инструкции: Как узнать, какие DNS-серверы прописаны для домена

Узнать, какие DNS должны быть прописаны, можно по инструкции: Какие DNS-серверы прописать для домена

После того, как вы пропишите DNS, необходимо подождать обновления информации на DNS-серверах интернет-провайдеров (около 24 часов), после этого сайт должен появиться в Интернет. Принципы работы DNS и почему домены начинают работать не сразу

Принципы работы DNS и почему домены начинают работать не сразу

Если вы недавно изменили DNS

Если вы недавно сменили DNS-серверы для домена и получили ошибку «не удается найти DNS-адрес сервера», то это нормальное явление. Недоступность сайта носит временный характер и связана с обновлением DNS-серверов интернет-провайдеров по всему миру.

В большинстве случаев обновление DNS-серверов происходит в течение суток. Если после смены DNS-серверов прошло более 24 часов, рекомендуем обратиться к вашему интернет-провайдеру с просьбой обновить DNS-кэш для вашего домена.

После смены DNS прошло более 24 часов

Важно: очистите кэш браузера. Ваш браузер мог закэшировать страницу с недоступностью вашего домена и теперь при запросе к сайту подставляет устаревшие данные из своей памяти. Для того чтобы очистить кэш, перейдите по адресу вашего сайта и нажмите «Ctrl» + «F5».

Если очистка кэша браузера не помогла, проверьте, открывается ли ваш сайт через cameleo. xyz (введите адрес вашего сайта и нажмите Открыть). Если сайт открывается, значит вам просто нужно дождаться обновления информации на DNS-серверах интернет-провайдеров.

xyz (введите адрес вашего сайта и нажмите Открыть). Если сайт открывается, значит вам просто нужно дождаться обновления информации на DNS-серверах интернет-провайдеров.

Если сайт через cameleo не открывается, выполните шаги:

- 1. Перейдите на страницу сервиса whois, введите имя недоступного домена и нажмите Проверить.

- 2.

- если у вас хостинг REG.RU, для домена должны быть прописаны DNS-серверы: ns1.hosting.reg.ru, ns2.hosting.reg.ru,

- если у вас VPS или Dedicated сервер, для домена должны быть прописаны: ns5.hosting.reg.ru, ns6.hosting.reg.ru.

Если DNS прописаны ошибочно, воспользуйтесь справкой:

Как привязать домен к хостингу

Как привязать домен к VPS

Важно: Еще раз обращаем ваше внимание на то, что если у вас заказан хостинг REG.

RU, для домена должны быть прописаны DNS-серверы ns1.hosting.reg.ru и ns2.hosting.reg.ru.

RU, для домена должны быть прописаны DNS-серверы ns1.hosting.reg.ru и ns2.hosting.reg.ru.Если же вы видите любые другие DNS-серверы или бесплатные DNS-серверы REG.RU (ns1.reg.ru и ns2.reg.ru) вам необходимо узнать, с какого сервера должен открываться сайт, для этого необходимо проверить ресурсные записи. Переходите к шагу 3.

- 3.

Откройте страницу on-line проверки DNS-записей.

Введите имя домена, в выпадающем списке выберите тип записи «А» и укажите опцию «С трассировкой». Это позволит проверить работу DNS начиная с корневых серверов:

проверка DNS-записей домена

Возможны следующие варианты:

1 вариант

2 вариант

3 вариант

Для недоступного домена отображаются предыдущие DNS-серверы в строках

имя_недоступного_домена число NS имя_dns_сервера

Это означает, что для данного домена еще не обновлена информация о DNS-серверах, и необходимо ожидать завершения обновления;

Указаны верные DNS-серверы, но отсутствуют строки с записями типа «А»:

проверка DNS-записей домена 1

В большинстве случаев это означает, что домен не добавлен в панели управления хостингом. Для добавления домена воспользуйтесь справкой: Как добавить домен на хостинг

Для добавления домена воспользуйтесь справкой: Как добавить домен на хостинг

Если для вашего домена прописаны DNS-серверы «ns1.reg.ru» и «ns2.reg.ru», необходимо также прописать запись типа «А» на IP-адрес сервера в личном кабинете REG.RU: Настройка ресурсных записей для домена. IP-адрес сервера можно узнать в разделе Информация о включённых сервисах и паролях доступа.

И записи типа «NS» и записи типа «А» присутствуют:

проверка DNS-записей домена 2

Это связано с обновлением кэша DNS-серверов вашего интернет-провайдера. Обновление происходит обычно в течении 24 часов, реже дольше.

Вы также можете попробовать открыть сайт через другого интернет-провайдера, либо через сервисы, предоставляющие web-proxy.

217

раз уже

помогла

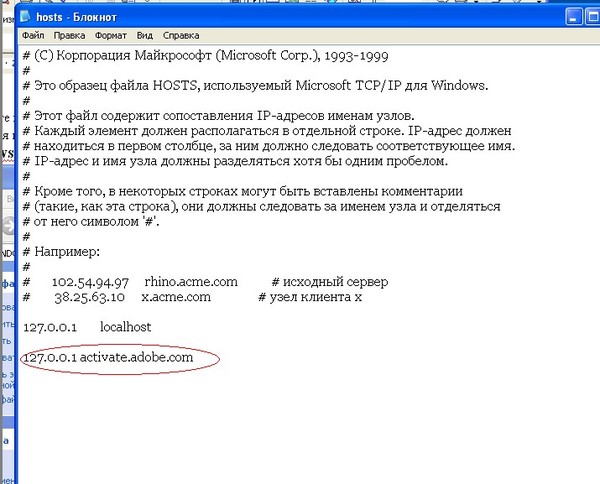

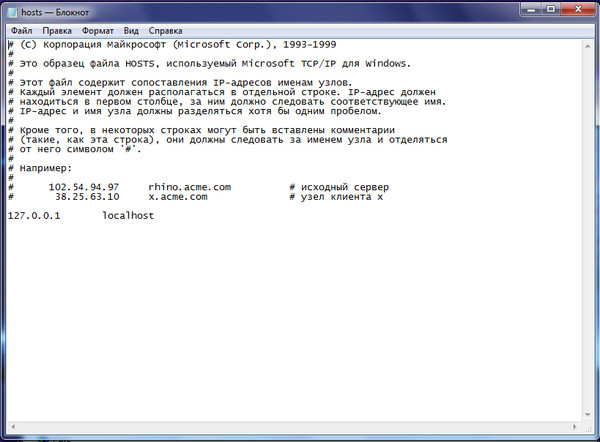

Если iTunes не может подключится к серверу обновления ПО для iPhone, iPad или iPod

Узнайте, что делать, если iTunes не может подключиться к серверу обновления ПО, когда вы пытаетесь восстановить или обновить iPhone, iPad или iPod.

Когда вы используете iTunes для обновления или восстановления iPhone, iPad или iPod, может появиться предупреждение о том, что iTunes не удалось подключиться к серверу обновления ПО, так как отсутствует подключение к Интернету. Будет рекомендовано проверить активность подключение к Интернету и повторить попытку. Для устранения неполадок при вызовах выполните указанные ниже действия.

Обновление или восстановление устройства iOS без использования iTunes

Программу iTunes необходимо использовать для обновления или восстановления устройства iOS, если вы забыли свой пароль и устройство отключено в результате блокировки или если устройство находится в режиме восстановления.

Если такая ситуация не возникла, можно обновить или восстановить устройство iTunes, выполнив следующие действия.

- Отключите устройство iPhone, iPad или iPod touch от компьютера.

- На устройстве включите Wi-Fi. Рекомендуется подключится к сети, а не к персональной точке доступа пи загрузке обновлений ПО.

- Обновите устройство, выбрав «Настройки» > «Основные» > «Обновление ПО».

Если это не устранит проблему, перейдите к следующему решению.

Подключение к Интернету и iTunes Store

Откройте браузер на компьютере и посмотрите, удается ли загрузить веб-страницу. Затем попытайтесь подключиться к iTunes Store.

- Если не удается подключиться к Интернету, обратитесь за помощью к администратору компьютера или к интернет-провайдеру. Или попробуйте использовать другой компьютер или сеть.

- Если удается подключиться к Интернету, но появляется сообщение об ошибке при попытке подключиться к iTunes Store, поищите решение возможных проблем iTunes Store.

- Если удается подключиться к Интернету, но iTunes Store показывает пустую страницу, определите и удалите ПО многоуровневого поставщика услуг (LSP).

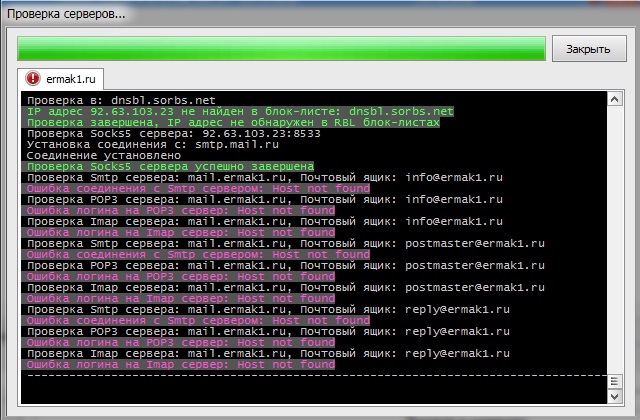

Если эти решения не устраняют проблему, отредактируйте или сбросьте файл hosts.

Изменение или сброс файла hosts

Файл hosts может блокировать доступ к серверу обновления ПО. Ниже описан порядок редактирования и сброса файла hosts.

На компьютере Mac

Если используется служебный компьютер, проконсультируйтесь с администратором компьютера, прежде чем изменять файл hosts.

- В Finder выберите «Программы» > «Утилиты» > «Терминал» в строке меню.

- В программе «Терминал» введите следующую команду и нажмите клавишу «Ввод», чтобы открыть файл hosts:

sudo nano /private/etc/hosts - Когда появится запрос, введите пароль пользователя. Обратите внимание, что в окне программы «Терминал» ничего не отображается при вводе пароля.

- Используйте клавиши со стрелками на клавиатуре для навигации по файлу hosts.

- Если какая-либо строка включает apple.com, добавьте символ номера (#) и пробел в начале этой строки.

- Чтобы сохранить файл hosts, нажмите клавиши Control-O.

- Когда появится запрос имени файла, нажмите клавишу «Ввод».

- Чтобы выйти, нажмите клавиши Control-X.

Если это не решит проблему, возможно, устарело или неправильно настроено ПО безопасности. Можно устранить проблемы между iTunes и ПО безопасности.

На компьютере с ОС Windows

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Дата публикации:

Использование расширенных команд ping и traceroute

Содержание

Введение

Предварительные условия

Требования

Используемые компоненты

Условные обозначения

Команда ping

Расширенная команда ping

Описание полей команды ping

Команда traceroute

Расширенная команда traceroute

Описания полей команды traceroute

Дополнительные сведения

В этом документе объясняется, как использовать расширенные команды ping и traceroute. Сведения о стандартных командах ping и traceroute широко представлены в следующих документах:

Сведения о стандартных командах ping и traceroute широко представлены в следующих документах:

Требования

Данный документ требует наличия основных сведений о командах ping и traceroute, ссылки на подробные описания которых приведены в разделе «Введение».

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения:

Данные для этого документа были получены при тестировании указанных устройств в специально созданных лабораторных условиях. Все устройства, описанные в данном документе, обладают ненастроенной (заданной по умолчанию) конфигурацией. При работе в действующей сети необходимо изучить все возможные последствия каждой команды.

Условные обозначения

Дополнительные сведения о применяемых в документе обозначениях см. в Условные обозначения, используемые в технической документации Cisco

Команда ping (Packet InterNet Groper) является очень распространенным средством для устранения неполадок, связанных с доступом к устройствам. В ней для определения активности удаленного хоста используются два типа сообщений протокола ICMP – эхо-запрос и эхо-ответ. Команда ping также измеряет количество времени, необходимого для получения эхо-ответа.

В ней для определения активности удаленного хоста используются два типа сообщений протокола ICMP – эхо-запрос и эхо-ответ. Команда ping также измеряет количество времени, необходимого для получения эхо-ответа.

Команда ping сначала посылает пакет эхо-запроса на адрес, а затем ожидает ответа. Эхо-тест является удачным только в том случае, если ECHO REQUEST попадает в место назначения, и место назначения может отправить ECHO REPLY к источнику эхо-теста в течение заданного временного интервала.

Расширенная команда ping

Если от маршрутизатора посылается обычная команда ping, адрес источника этой команды ping является IP-адресом интерфейса, который используется пакетом для выхода из маршрутизатора. При использовании расширенной команды ping IP-адрес источника может быть изменен на любой IP-адрес в маршрутизаторе. Расширенная команда ping используется для более тщательной проверки доступности хоста и возможности сетевого подключения. Расширенная команда ping работает только в привилегированной командной строке EXEC. Обычная команда ping работает как в пользовательском, так и в привилегированном режиме EXEC. Чтобы использовать эту функцию, введите ping в командной строке и нажмите Возврат. Будет предложено заполнить поля, как показано в разделе Описания полей команды ping этого документа.

Расширенная команда ping работает только в привилегированной командной строке EXEC. Обычная команда ping работает как в пользовательском, так и в привилегированном режиме EXEC. Чтобы использовать эту функцию, введите ping в командной строке и нажмите Возврат. Будет предложено заполнить поля, как показано в разделе Описания полей команды ping этого документа.

Описания полей команды ping

В этой таблице приведены описания полей команды ping. Эти поля могут быть изменены с помощью расширенной команды ping.

Поле | Описание |

|---|---|

Protocol [ip]: | Запрос поддерживаемого протокола. Введите appletalk, clns, ip, novell, apollo, vines, decnet или xns. |

Target IP address: | Запрашивает IP-адрес или имя хоста узла назначения, для которого планируется выполнение эхо-теста. Если в качестве поддерживаемого протокола указан не протокол IP, введите здесь соответствующий адрес для указанного протокола. По умолчанию не используется. |

Repeat count [5]: | Число ping-пакетов, передаваемых на адрес назначения. Значение по умолчанию – 5. |

Datagram size [100]: | Размер ping-пакета (в байтах). По умолчанию: 100 байт |

Timeout in seconds [2]: | Интервал времени ожидания. |

Extended commands [n]: | Указывает на появление или отсутствие дополнительных команд. По умолчанию не используется. |

Source address or interface: | Интерфейс или IP адрес маршрутизатора будут использованы в качестве адреса отправителя для тестирования. Обычно IP-адрес для использования исходящим интерфейсом выбирает маршрутизатор. Интерфейс также может использоваться, но с корректным синтаксисом, как показано ниже: Source address or interface: ethernet 0 Примечание. Выше приведены неполные выходные данные расширенной команды ping. Интерфейс не может быть записан как e0. |

Type of service [0]: | Определяет тип обслуживания (ToS). Запрошенный ToS размещен в каждом тестовом пакете, но нет гарантии, что все маршрутизаторы смогут обработать ToS. Это выбор качества Интернет-обслуживания. Значение по умолчанию – 0. |

Set DF bit in IP header? [no]: | Задает необходимость включения бита «Не фрагментировать» (DF) в пакете ping-трассировки. Если необходимость будет подтверждена, параметр «Не фрагментировать» не разрешает фрагментацию пакета, когда он должен пройти через сегмент с меньшей максимальной единицей передачи данных (MTU), и выдается сообщение об ошибке от устройства, которое должно было фрагментировать пакет. Это используется для определения минимальной единицы MTU на тракте к адресату. |

Validate reply data? [no]: | Указывает, следует ли проверять ответные данные. По умолчанию используется значение «no». |

Data pattern [0xABCD] | Задает шаблон данных. Для устранения ошибок кадрирования и проблем синхронизации на линиях последовательной передачи используются разные шаблоны данных. По умолчанию используется шаблон [0xABCD]. |

Loose, Strict, Record, Timestamp, Verbose[none]: | Параметры IP-заголовка. Это приглашение предлагает выбрать более одного параметра. Типичные сбои:

Различие между использованием параметра Record этой команды и использованием команды traceroute состоит в том, что параметр Record этой команды не только информирует об участках тракта, пройденных эхо-запросом (ping) до места назначения, но также информирует об участках, через которые запрос прошел на обратном пути. Команда traceroute не предоставляет информацию о тракте, пройденном эхо-ответом. |

Sweep range of sizes [n]: | Позволяет менять размеры отправляемых эхо-пакетов. Эта команда используется для определения минимальных размеров MTU, настроенных для узлов на тракте к адресату. Таким образом, устраняется снижение производительности, вызванное фрагментацией пакетов. По умолчанию используется значение «no». |

!!!!! | Каждый восклицательный знак (!) указывает на получение ответа. Точка (.) означает, что время ожидания ответа сетевым сервером истекло. |

Success rate is 100 percent | Процент пакетов, успешно возвращенных маршрутизатору. Результаты со значением менее 80 процентов обычно указывают на наличие проблем. |

round-trip min/avg/max = 1/2/4 ms | Интервалы времени полного обхода для эхо-пакетов протокола, включая минимальные/средние/максимальные значения (в миллисекундах) |

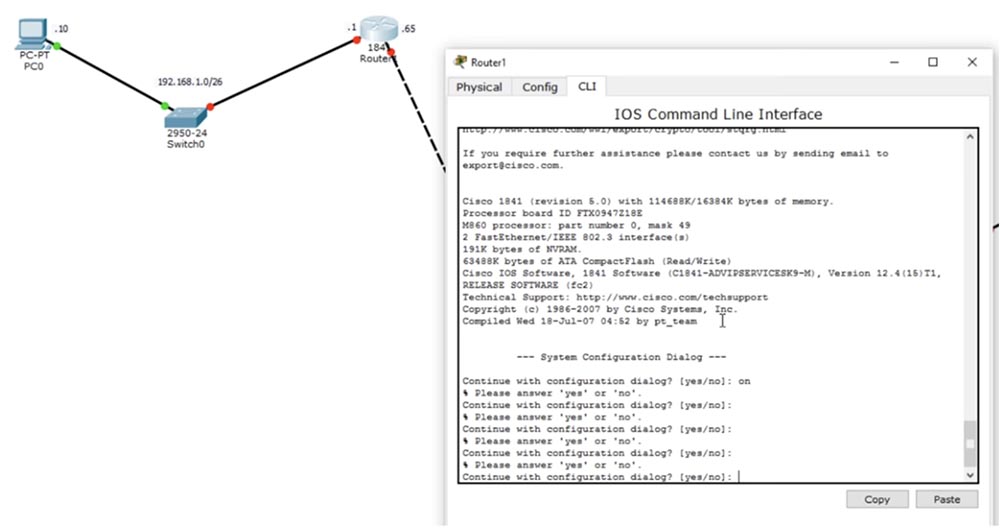

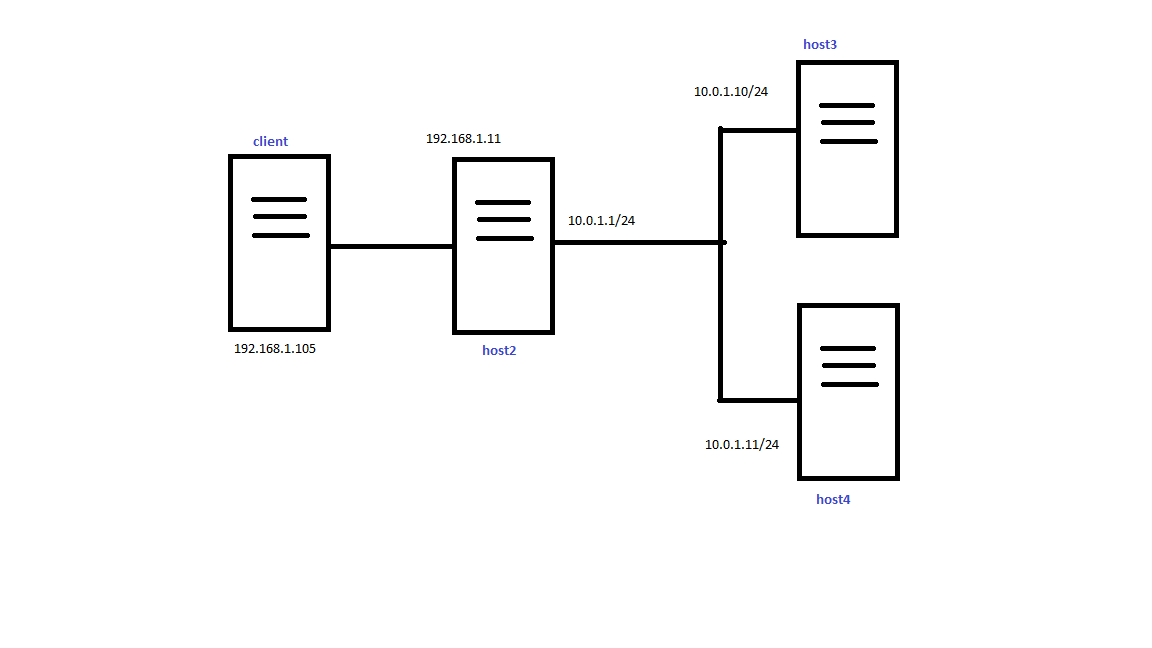

Нижеприведенная диаграмма показывает, что хост 1 и хост 2 не могут обмениваться ping-пакетами. Вы можете проверить наличие этой неисправности на маршрутизаторах, чтобы определить, является ли она проблемой маршрутизации, или у одного из двух узлов неправильно настроен шлюз по умолчанию.

Для выполнения эхо-тестирования из хоста 1 к хосту 2 каждый хост должен указать маршрутизатору шлюз по умолчанию на соответствующем сегменте LAN, или он должен обменяться сетевой информацией с маршрутизаторами, использующими некоторый протокол маршрутизации. Если для одного из хостов задан неверный шлюз или указаны неверные маршруты в таблице маршрутизации, он не сможет отправлять пакеты на адреса, отсутствующие в ARP (Кэш протокола разрешения адресов). Также возможно, что хосты не могут обмениваться ping -пакетами по причине того, что для одного из маршрутизаторов не указан маршрут в подсеть, из которой хост посылает свои эхо-пакеты.

Пример

Ниже приведен пример команды расширенной ping команды, источник которой – интерфейс Ethernet 0 маршрутизатора А, а получатель – интерфейс Ethernet маршрутизатора В. Если эхо-тестирование выполняется успешно, проблем маршрутизации нет. Маршрутизатор A имеет доступ в Ethernet маршрутизатора B, а маршрутизатор B имеет доступ в Ethernet маршрутизатора A. А также шлюзы по умолчанию для обоих узлов настроены корректно.

А также шлюзы по умолчанию для обоих узлов настроены корректно.

Если выполнение расширенной команды ping из маршрутизатора A не удается, значит возникли проблемы маршрутизации. Проблема маршрутизации может быть на любом из трех маршрутизаторов. Маршрутизатору А может недоставать маршрута в подсеть Ethernet маршрутизатора B или в подсеть между маршрутизаторами C и B. Маршрутизатору B может недоставать маршрута в подсеть Ethernet маршрутизатора A или в подсеть между маршрутизаторами C и A; а маршрутизатор C может не иметь маршрута в подсеть сегментов Ethernet маршрутизаторов A или B. Следует устранить проблемы маршрутизации, и после этого попытаться выполнить команду ping из хоста 1 к хосту 2. Если хост 1 все еще не может связаться с хостом 2, следует проверить шлюзы по умолчанию обоих хостов. Возможность соединения между Ethernet маршрутизатора А и Ethernet маршрутизатора В проверяется с помощью расширенной команды ping.

Если обычная команда ping посылается из интерфейса Ethernet от маршрутизатора А к маршрутизатору В, адрес источника этого эхо-пакета является IP-адресом исходящего интерфейса, то есть, адресом последовательного интерфейса 0 (172. 31.20.1). Когда маршрутизатор В отвечает на эхо-пакет, этот ответ отсылается на адрес источника (172.31.20.1). Таким образом проверяется только связь между последовательным интерфейсом 0 маршрутизатора А (172.31.20.1) и интерфейсом Ethernet маршрутизатора B (192.168.40.1).

31.20.1). Когда маршрутизатор В отвечает на эхо-пакет, этот ответ отсылается на адрес источника (172.31.20.1). Таким образом проверяется только связь между последовательным интерфейсом 0 маршрутизатора А (172.31.20.1) и интерфейсом Ethernet маршрутизатора B (192.168.40.1).

Чтобы проверить связь между интерфейсами Ethernet 0 маршрутизатора A (172.16.23.2) и Ethernet 0 маршрутизатора B (192.168.40.1), используйте команду расширенную команду ping. Расширенная команда ping дает возможность указать адрес источника ping-пакета, как показано ниже.

Router A>enable Router A#ping Protocol [ip]: Target IP address: 192.168.40.1 !--- Адрес, на который должен быть выполнен эхо-запрос. Repeat count [5]: Datagram size [100]: Timeout in seconds [2]: Extended commands [n]: y Source address or interface: 172.16.23.2 !--- Этот адрес является ичточником ping-пакетов. Type of service [0]: Set DF bit in IP header? [no]: Validate reply data? [no]: Data pattern [0xABCD]: Loose, Strict, Record, Timestamp, Verbose[none]: Sweep range of sizes [n]: Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 162.108.21.8, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 36/97/132 ms !--- Эхо-запрос выполнен успешно. Router A#

Следующий пример содержит расширенные команды и подробности изменений:

Router A>enable Router A#ping Protocol [ip]: !--- Имя протокола. Target IP address: 192.168.40.1 !--- Адрес, на который должен быть выполнен эхо-запрос. Repeat count [5]: 10 !--- Число ping-пакетов, передаваемых на адрес назначения. Datagram size [100]: !--- Размер ping-пакета. Значение по умолчанию – 100 байт. Timeout in seconds [2]: !--- Интервал времени ожидания. Эхо-запрос может быть успешным, только если: !--- Пакет ECHO REPLY получен до истечения данного промежутка времени. Extended commands [n]: y !--- Если необходимо получить параметры расширенной команды, выберите "yes" !--- (Loose Source Routing, Strict Source Routing, Record route и Timestamp).Source address or interface: 172.16.23.2 !--- Этот адрес является источником ping-пакетов и должен быть IP-адресом !--- или полным именем интерфейса (например, Serial0/1 или 172.16.23.2). Type of service [0]: !--- Определяет тип обслуживания (ToS). Set DF bit in IP header? [no]: !--- Задает необходимость включения бита DF в !--- пакет эхо-запроса. Validate reply data? [no]: !--- Указывает, следует ли проверять ответные данные. Data pattern [0xABCD]: !--- Указывает шаблон данных в полезной нагрузке пакета. Некоторые физические каналы !--- могут иметь проблемы, связанные с шаблоном данных. Например, последовательные каналы !--- с неверно настроенной кодировкой канала. Полезные шаблоны данных для тестирования !--- включают шаблоны "все 1" (0Xffff), шаблоны "все 0" (0x0000), а также чередование !--- единиц и нулей (0Xaaaa). Loose, Strict, Record, Timestamp, Verbose[none]: !--- Параметры IP-заголовка. Sweep range of sizes [n]: y !--- Если необходимо менять размеры отправляемых эхо-пакетов, выберите "yes".

Sweep min size [36]: Sweep max size [18024]: Sweep interval [1]: Sending 179890, [36..18024]-byte ICMP Echos to 162.108.21.8, timeout is 2 seconds: !--- Счетчик 179890 зависит от значений минимальных изменений, !--- максимальных изменений, интервала между изменениями и счетчик повторений. Подсчет основан на следующих значениях. !--- 18024 (верхний предел диапазона) - 36 (нижний предел диапазона) = 17988 (байт в диапазоне) !--- 17988 (байт в диапазоне) / 1 (интервал между изменениями) = 17988 (шаги в диапазоне) !--- 17988 (байт в диапазоне) + 1 (первое значение) = 17989 (значения, подлежащие проверке) !--- 17989 (значения, подлежащие проверке) * 10 (счетчик повторений) = 179890 (эхо-запросы, подлежащие отправке) !--- Чтобы уменьшить значение, необходимо увеличить интервал между изменениями или уменьшить !--- счетчик повторений, можно также сократить разницу между !--- минимальным и максимальным уровнем изменений. На базе предыдущего примера !--- количество 17890 является ожидаемым значением, предпринимается попытка выполнить запрос "ICMP-эхо" 17890 раз.

Packet sent with a source address of 172.16.23.2 !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! Success rate is 100 percent, round-trip min/avg/max = 1/2/4 ms !--- Запрос "ICMP-эхо" успешно выполнен.

Router A#

Команда трассировки

Там, где команда ping может быть использована для проверки связи между устройствами, команда traceroute может использоваться для обнаружения трактов, по которым пакеты достигают удаленных адресатов, а также точек нарушения маршрутизации.

Целью использования команды traceroute является запись источника каждого ICMP-сообщения «превышен лимит времени» для обеспечения трассировки тракта, по которому пакет попадает к адресату.

Устройство, выполняющее команду traceroute, отсылает последовательность блоков UDP (Протокол датаграмм пользователя) (с увеличением значений TTL (время существования) на неверный адрес порта (по умолчанию 33434) на удаленном хосте.

Сначала посылаются три датаграммы, причем поле TTL каждой датаграммы установлено в значение 1. Значение TTL, равное 1, является причиной «тайм-аута» датаграммы при достижении первого маршрутизатора на ее тракте. Этот маршрутизатор выдает ICMP сообщение о превышении времени, что означает истечение срока действия датаграммы.

Этот маршрутизатор выдает ICMP сообщение о превышении времени, что означает истечение срока действия датаграммы.

Затем посылаются еще три сообщения UDP, каждое со значением 2 в поле TTL. Это значит, что второй маршрутизатор на тракте к адресату вернет сообщения ICMP об истечении срока.

Этот процесс продолжается до тех пор, пока пакеты не достигнут пункта назначения, а система, инициировавшая проверку прохождения сигнала по сети, не получит ICMP-сообщения об истечении времени от каждого маршрутизатора по пути к пункту назначения. Как только эти датаграммы пытаются получить доступ к неверному порту (по умолчанию 33434) на хосте назначения, то этот узел начинает отвечать ICMP-сообщениями «port unreachable», что значит «порт недоступен». Это событие служит признаком того, что программа traceroute завершена.

Расширенная команда traceroute

Расширенная команда traceroute – разновидность команды traceroute. Расширенная команда traceroute используется для просмотра пути, по которому пакеты доходят до пункта назначения. Эта команда также может быть использована для проверки маршрутизации. Это удобно для устранения петель маршрутизации или для определения, на каком участке происходит потеря пакетов (если маршрут отсутствует или пакеты блокируются списком управления доступом (ACL) или брандмауэром). Вы можете выполнить расширенную команду ping, чтобы определить тип проблемы соединения, а затем с помощью расширенной команды traceroute выяснить местоположение проблемы.

Эта команда также может быть использована для проверки маршрутизации. Это удобно для устранения петель маршрутизации или для определения, на каком участке происходит потеря пакетов (если маршрут отсутствует или пакеты блокируются списком управления доступом (ACL) или брандмауэром). Вы можете выполнить расширенную команду ping, чтобы определить тип проблемы соединения, а затем с помощью расширенной команды traceroute выяснить местоположение проблемы.

Сообщение об ошибке превышения лимита времени указывает на то, что сервер промежуточной связи «увидел» и отбросил пакет. Сообщение об ошибке недоступности пункта назначения указывает на то, что узел назначения получил тестовый пакет и отклонил его, так как не может отправить пакет. Если таймер срабатывает до прихода ответа, команда trace отображает звездочку (*). Выполнение команды заканчивается, когда происходит следующее:

конечная точка отвечает

максимальное значение TTL превышено

пользователь прерывает трассировку с помощью управляющей последовательности

Примечание.

Активизировать эту управляющую последовательность можно с помощью одновременного нажатия клавиш Ctrl, Shift и 6.

Активизировать эту управляющую последовательность можно с помощью одновременного нажатия клавиш Ctrl, Shift и 6.

Описания полей команды traceroute

В этой таблице содержатся описания полей команды traceroute:

Поле | Описание |

|---|---|

Protocol [ip]: | Запрос поддерживаемого протокола. Введите appletalk, clns, ip, novell, apollo, vines, decnet или xns. По умолчанию используется ip. |

Target IP addres | Необходимо указать имя хоста или IP-адрес. Нет значения по умолчанию. |

Source address: | Интерфейс или IP адрес маршрутизатора будут использованы в качестве адреса отправителя для тестирования. |

Numeric display [n]: | По умолчанию имеется как символическое, так и цифровое отображение; тем не менее можно отменить символическое отображение. |

Timeout in seconds [3]: | Количество секунд ожидания ответа на тестовый пакет. Значение по умолчанию равно трем секундам. |

Probe count [3]: | Число пробных пакетов, которые требуется отправить на каждом уровне TTL. Значение по умолчанию равно 3. |

Minimum Time to Live [1]: | Значения TTL для первых пробных пакетов. |

Maximum Time to Live [30]: | Максимальное значение TTL, которое может использоваться. Значение по умолчанию – 30. Выполнение команды traceroute завершается при достижении точки назначения или данного значения. |

Port Number [33434]: | Порт назначения, используемый пробными сообщениями UDP. Значение по умолчанию — 33434. |

Loose, Strict, Record, Timestamp, Verbose[none]: | Параметры IP-заголовка. Можно указать любое сочетание. Команда traceroute выдает приглашения для заполнения обязательных полей. |

Пример

Router A>enable Router A#traceroute Protocol [ip]: Target IP address: 192.168.40.2 !--- Адрес, к которому выполняется трассировка тракта. Source address: 172.16.23.2 Numeric display [n]: Timeout in seconds [3]: Probe count [3]: Minimum Time to Live [1]: Maximum Time to Live [30]: Port Number [33434]: Loose, Strict, Record, Timestamp, Verbose[none]: Type escape sequence to abort. Tracing the route to 192.168.40.2 1 172.31.20.2 16 msec 16 msec 16 msec 2 172.20.10.2 28 msec 28 msec 32 msec 3 192.168.40.2 32 msec 28 msec * !--- Трассировка выполнена успешно. Router A#

Примечание. Команду расширенной трассировки traceroute можно выполнить только в привилегированном режиме EXEC, в то время как команда обычной трассировки traceroute работает как в этом режиме, так и в режиме пользователя.

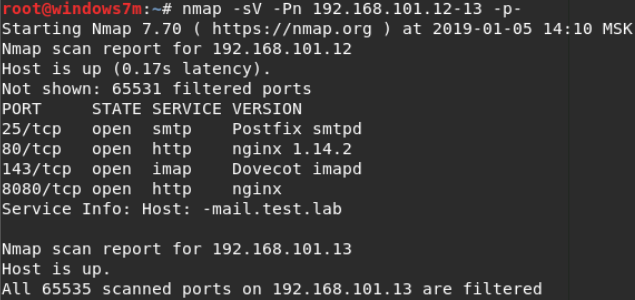

Обнаружение хостовОдна из первейших задач при исследовании любой сети это сократить (иногда довольно большой) набор IP диапазонов до списка активных или интересных хостов. Сканирование каждого порта каждого IP адреса медленно и необязательно. Конечно же то, что делает хост интересным для исселедования во многом определяется целями сканирования. Сетевые администраторы возможно будут заинтересованы только в хостах, на которых запущена определенная служба, в то время как тем, кого интересует безопасность, будут интересны все устройства с IP адресами. Задачи администраторов по обнаружению работающих хостов в сети могут быть удовлетворены обычным ICMP пингом, людям же, которые тестируют способность сети противостоять атакам из вне, необходимо использовать разнообразные наборы запросов с целью обхода брандмауэра. Посколько задачи, требующие обнаружения хостов столь различны, Nmap предоставляет большое разнообразие опций

для различных методов. Если не задано никаких опций обнаружения хостов, то Nmap посылает TCP ACK пакет на порт 80 и запрос на ICMP

эхо ответ кажодй целевой машине. Исключение составляет ARP сканировании всех целей в сети. Для непривилегированных

пользователей Unix оболочки, вместо ACK пакета посылается SYN используя системный вызов Опции По умолчанию после обнаружения хостов Nmap начинает сканирование портов каждой активной машины. Так будет,

даже если вы укажите на использование нестандартных методов обнаружения хостов, например, с использованием

UDP запросов (

|

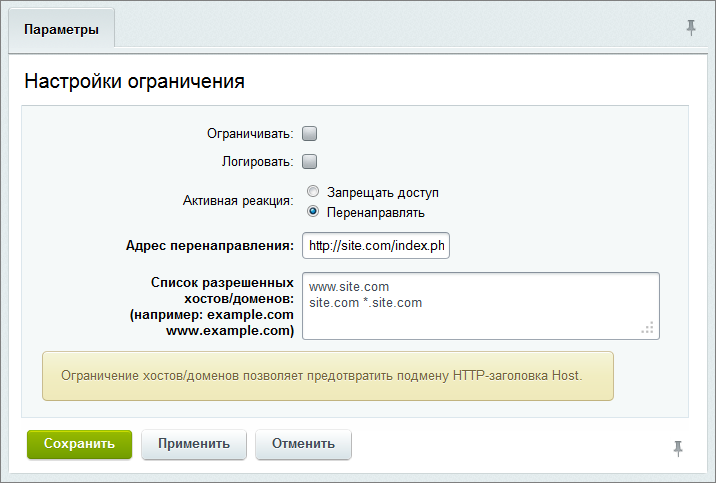

RMS Удаленный доступ

RMS Удаленный доступ — это продукт для управления удаленным рабочим столом, предоставляющий простой и безопасный доступ к PC в любой точке земного шара. RMS позволяет просматривать удаленный экран и управлять клавиатурой и мышью так, как будто удаленный компьютер находится непосредственно перед вами. RMS состоит из двух основных модулей:

Модуль управления — КлиентМодуль «Клиент» предназначен для подсоединения к удаленным рабочим станциям, на которых установлен Хост. Клиент предоставляет удобный UI для управления списком соединений, построения карты сети, поиска удаленных

рабочих станций и управления ими в различных режимах.

Клиент предоставляет удобный UI для управления списком соединений, построения карты сети, поиска удаленных

рабочих станций и управления ими в различных режимах.

|

Удаленный модуль — Хост«Хост» должен быть установлен на каждой удаленной рабочей станции, к которой нужно получить доступ. Этот модуль позволяет удаленно управлять компьютером, на котором он установлен. Возможна удаленная установка клиентских модулей, также имеется конфигуратор MSI дистрибутива Хоста. |

Клиент

Клиент (Viewer) — это приложение, используемое техническими специалистами или администраторами для установки сеанса удаленного доступа. Viewer позволяет управлять

списком удаленных компьютеров и устанавливать с ними соединение в любом из 15 доступных режимов.

Viewer позволяет управлять

списком удаленных компьютеров и устанавливать с ними соединение в любом из 15 доступных режимов.Главное окно модуля Клиент

Хост

Хост необходимо устанавливать на каждый удаленный компьютер (возможна удаленная и автоматизированная массовая установка). Он более универсален, чем Агент (см. ниже), и обеспечивает как контролируемый удаленный доступ, так и не контролируемый (т.е. доступ, не требующий присутствия человека за удаленным компьютером). Т.к. Host работает как системная служба, вы можете совершать любые действия с удаленным ПК без каких-либо дополнительных настроек, достаточно просто того, чтобы компьютер был включен и в сети.Значок Хоста в области уведомлений

Однако же, не смотря на то, что Host обеспечивает неконтролируемый доступ, есть возможность ограничить права доступа по режимам и настроить программу таким образом, чтобы при попытке удаленного соединения, удаленный пользователь должен был дать разрешение на доступ со стороны администратора. Хост удобен, прежде всего, организациям с большим парком ПК и пользователям, которым нужен максимально возможный контроль над удаленными компьютерами.

Хост удобен, прежде всего, организациям с большим парком ПК и пользователям, которым нужен максимально возможный контроль над удаленными компьютерами.Агент

Агент — это, по своей сути, облегченная версия модуля Хост. Данное приложение не требует установки и даже прав администратора на удаленном компьютере. Удаленный клиент просто скачивает данное приложение, запускает его и говорит техническому специалисту службы поддержки ID и пароль, которые отображаются на весьма простом окне программы.RMS Агент

Агент можно, специальным образом, заранее настроить, разместив там логотип вашей компании и указав нужный текст приглашения. Вы можете отправить клиенту ссылку на специально сконфигурированный Агент, размещенный на вашем сайте. Еще одна удобная особенность, которую можно заранее сконфигурировать — автоматическая отправка атрибутов доступа на ваш email сразу после запуска Агента. Таким образом, удаленному клиенту даже не придется сообщать вам ID и пароль доступа — они придут вам на почту автоматически. Удаленный клиент может в любой момент прекратить сеанс удаленного доступа, просто закрыв приложение Агент.

Если требуется постоянный удаленный доступ в режиме 24/7, лучше использовать модуль Хост (Host). Агент будет полезен, прежде всего, для компаний, осуществляющий техническую поддержку своих пользователей через интернет.

Удаленный клиент может в любой момент прекратить сеанс удаленного доступа, просто закрыв приложение Агент.

Если требуется постоянный удаленный доступ в режиме 24/7, лучше использовать модуль Хост (Host). Агент будет полезен, прежде всего, для компаний, осуществляющий техническую поддержку своих пользователей через интернет.Mini Internet-ID сервер

Mini Internet-ID сервер — это бесплатный, специализированный продукт, который будет интересен, прежде всего, продвинутым системным администраторам и компаниям, осуществляющим техническую поддержку через интернет. Mini Internet-ID сервер повторяет функциональность нашей глобальной системы Internet-ID, предназначенной для работы удаленного доступа по ID, через NAT и сетевые экраны. Данный сервер можно установить на любом компьютере, имеющим внешний IP адрес и настроить Host и Viewer таким образом, чтобы при соединении они использовали не нашу глобальную Internet-ID службу, а ваш выделенный Mini Internet-ID сервер. Это приложение устанавливается в виде службы и не требует больших ресурсов памяти или CPU.

Системные требования

Ни один модуль RMS не имеет каких-либо специальных требования к аппаратному и программному обеспечению.Поддерживаются ОС семейства MS Windows 10/8/7/Vista/XP и Windows Server 2016/2012/2008/2003, включая 64x.

icmp — разница между тайм-аутом ping и недоступностью целевого хоста

Сначала нам нужно понять, как отправляются пакеты.

Когда хост или маршрутизатор пытается отправить пакет IPv4 *, он сначала ищет пункт назначения в своей таблице маршрутизации. На основе таблицы маршрутизации он определяет «IP-адрес следующего перехода» и интерфейс. Для машины в локальной подсети «IP-адрес следующего перехода» будет IP-адресом назначения, в противном случае это будет IP-адрес шлюза.

Дальнейшие действия зависят от типа интерфейса.Предполагая, что это Ethernet или аналогичный интерфейс, сетевой стек должен определить, на какой MAC-адрес отправлять пакет. Для этого он ищет «IP-адрес следующего перехода» в таблице ARP для интерфейса. Если он находит допустимую запись, он заполняет MAC-адрес и отправляет пакет через интерфейс Ethernet.

Если он находит допустимую запись, он заполняет MAC-адрес и отправляет пакет через интерфейс Ethernet.

Если он не находит допустимую запись в таблице ARP, он начинает процесс ARP, чтобы попытаться создать его. Тем временем пакеты, предназначенные для этого IP-адреса следующего перехода, будут помещены в очередь до тех пор, пока система не узнает, какой MAC-адрес их также отправить.

Если время процесса ARP истекает, то на многих платформах любые поставленные в очередь пакеты будут отклоняться с сообщением ICMP «целевой хост недоступен» (некоторые платформы просто отбрасывают пакеты без уведомления).

В конце концов время ожидания записей в таблице ARP истекло, и их необходимо обновить.

На хостах / маршрутизаторах без шлюза по умолчанию вы также можете получить ответ «целевой хост недоступен», если в таблице маршрутизации нет записи, поэтому система даже не знает, на каком интерфейсе используется ARP.

Итак, что происходит, когда вы включаете и выключаете машину, а затем проверяете связь?

Сначала у вас, вероятно, уже есть допустимая запись в таблице ARP. Ваша машина передает пакеты по сети, но они никогда не доставляются, потому что сетевой стек в пункте назначения не работает. Вы получаете сообщение «Превышено время ожидания запроса» (с помощью команды microsoft ping, linux ping вообще не отображает отсутствие ответа).

Ваша машина передает пакеты по сети, но они никогда не доставляются, потому что сетевой стек в пункте назначения не работает. Вы получаете сообщение «Превышено время ожидания запроса» (с помощью команды microsoft ping, linux ping вообще не отображает отсутствие ответа).

Позже истекает время ожидания записи кэша ARP. Переход перед включенным и выключенным блоком (это может быть клиентский блок или маршрутизатор) пытается выполнить новый поиск ARP, но терпит неудачу, поэтому он отбрасывает пакеты с ошибками ICMP.Часто вы видите, что несколько пакетов помещаются в очередь и одновременно отбрасываются.

Наконец, сетевой стек на целевом устройстве возвращается в исходное состояние. ARP завершается успешно, и пакеты отправляются адресату, который на них отвечает.

* Для IPv6 принципы аналогичны, но детали другие.

Как устранить ошибку о недоступности целевого хоста

Что нужно знать

- Протестируйте соединение IPv6, чтобы определить IP-адрес шлюза по умолчанию, затем сравните его с настроенным шлюзом устройства с помощью настроек IP-адреса netshell.

- Добавьте шлюз: Настройки LAN> Протокол Интернета версии 6 (TCP / IPv6) > Свойства . Измените Default Gateway на правильный адрес.

- Чтобы проверить, устранена ли ошибка, введите тест ping в командной строке: C: \ Users \ Me> ping -6 151.101.194.114 .

Получение ошибки о недоступности целевого хоста в тесте ping сети командной строки может расстраивать. В этом руководстве мы покажем вам, как исправить ошибку недоступности целевого хоста на устройствах Windows, а также как добавить правильный адрес шлюза для целевого хоста и как проверить, устранена ли ошибка.

Как исправить ошибку о недоступности целевого хоста

При диагностике ошибки полезно сначала выполнить шаги по исправлению ошибки IPv6, чтобы увидеть, решат ли они ваши сетевые проблемы. Если проблема не исчезнет, вам нужно посмотреть на свою сетевую инфраструктуру, чтобы определить, в чем проблема.

В этом примере мы собираемся проверить настройки шлюза по умолчанию, а затем выполнить шаги, чтобы исправить их.

Для начала нам нужно проверить наше интернет-соединение через браузер.В этом примере мы проверим google.com, чтобы узнать, загружается ли он на нашем устройстве. Если это так, мы знаем, что в нашей локальной сети есть проблема, а не более широкая проблема с подключением.

Затем мы собираемся протестировать наше IPv6-соединение, чтобы увидеть, в чем проблема. Для этого откройте командную строку и используйте следующую команду для проверки связи с исходным IP-адресом, но введите « ping -6 », чтобы изолировать строку IPv6.

C: \ Users \ Me> ping -6 151.101.194.114

Вы должны получить ответ в командной строке, который выглядит следующим образом:

Пинг 151.101.194.114 с 64 байтами данных:

Ответ от 151.101.194.1.241: Целевой хост недоступен.

Ответ от 151.101.194.1.241: Целевой хост недоступен.

Ответ от 151.101.194.1.241: Целевой хост недоступен.

Ответ от 151.101.194.1.241: Целевой хост недоступен.

Приведенный выше ответ приходит с IP-адреса 151.101.194.1.241, который, кажется, относится к удаленному шлюзу, обрабатывающему наш запрос. Чтобы проверить это, запустите traceroute с помощью следующей команды:

C: \ Users \ Me> tracert -6 -d 151.101.194.114

Вы должны получить ответ, который должен выглядеть следующим образом:

Трассировка маршрута 151.101.194.114 максимум на 30 переходах:

1 1 мс 1 мс 1 мс 151.101.194.1.241

2 151.101.194.1.241 сообщает: Целевой узел недоступен.

Трассировка завершена.

Исходя из этого, мы можем сделать вывод, что 151.101.194.1.241 настроен как шлюз по умолчанию. Чтобы проверить, так ли это, мы можем посмотреть наши настройки IP через сетевую оболочку. Чтобы запустить netshell, введите следующую команду:

C: \ Users \ Me> netsh

Открыв netshell, введите эту команду:

netshell> интерфейс ipv6

интерфейс netshell ipv6> showconfig

В ответе будут показаны сведения о подключении по локальной сети со ссылкой для шлюза по умолчанию.В нашем примере мы видим следующее:

Шлюз по умолчанию 151.101.194.1.241

Это подтверждает, что 151.101.194.1.241 в настоящее время настроен как шлюз по умолчанию, но когда мы смотрим на фактический IP-адрес нашего устройства, мы видим, что он немного отличается: 151.101.194.1.244.

Причина ошибки недоступности целевого хоста

Существует множество возможных причин появления ошибки «целевой хост недоступен», включая такие простые вещи, как ошибочно подключенные кабели или чрезмерно агрессивный межсетевой экран.Как видно из приведенной ниже информации, мы пытаемся проверить связь с определенным IP-адресом сетевого устройства, но полученный нами ответ не содержит подробностей, помимо самой ошибки:

C: \ Users \ Me> ping 151.101.194.114

Pinging 151.101.194.114 с 64 байтами данных:

Ответ от 151.101.194.114: Целевой хост недоступен.

Ответ от 151.101.194.114: Целевой хост недоступен.

Ответ от 151.101.194.114: Целевой хост недоступен.

Ответ от 151.101.194.114: Целевой хост недоступен.

Итак, что здесь происходит? Проще говоря, мы пытаемся связаться с устройством по указанному IP-адресу, но удаленный шлюз не может направить наш запрос ping на сам хост, и поэтому он отправляет эхо-сообщение обратно, чтобы сказать, что он не может быть найденным.

Как добавить правильный адрес шлюза для целевого хоста

Из информации, полученной выше, мы видим, что нам нужно добавить правильный адрес шлюза через настройки нашей локальной сети (LAN).Для этого выполните следующие действия.

Выберите Настройки > Сеть и Интернет > Сетевые подключения .

Щелкните правой кнопкой мыши соответствующую локальную сеть. Затем выберите Properties .

Из списка выберите Internet Protocol Version 6 (TCP / IPv6). Затем выберите Properties .

На вкладке «Свойства» измените шлюз по умолчанию на правильный адрес.Итак, в этом примере мы меняем «151.101.194.1.241» на «151.101.194.1.244».

Нажмите OK , чтобы сохранить изменения.

Как проверить, устранена ли ошибка недоступности целевого хоста

Чтобы проверить, решена ли проблема, вернитесь в командную строку и выйдите из netshell, используя следующую команду:

интерфейс netsh ipv6> выход

Теперь мы готовы попробовать наш тест ping еще раз, используя эту команду:

C: \ Users \ Me> ping -6 151.101.194.114

Как и раньше, пинг должен вернуться с ответом, показывающим новый шлюз по умолчанию.

Пинг 151.101.194.114 с 64 байтами данных:

64 байта из 151.101.194.114: icmp_seq = 0 ttl = 57 time = 27.205 мс

64 байта из 151.101.194.114: icmp_seq = 1 ttl = 57 time = 14.109 мс

64 байта от 151.101.194.114: icmp_seq = 2 ttl = 57 time = 13,887 мс

64 байта из 151.101.194.114: icmp_seq = 3 ttl = 57 time = 13,954 мс

64 байта из 151.101.194.114: icmp_seq = 4 ttl = 57 время = 18,269 мс

Как мы видим, наш тест ping теперь работает, и наше соединение работает должным образом.

Спасибо, что сообщили нам!

Расскажите, почему!

Другой Недостаточно деталей Трудно понятьЧто означает «сеть недоступна» и «хост недоступен» и & «время ожидания запроса означает в команде ответа ping?

Если вы видите заголовок ICMP, вы найдете раздел TYPE, который составляет 1 байт = 8 бит.8 = 255 категорий значения TYPE

0 — Эхо-ответ

1 и 2 Зарезервировано

3 — пункт назначения недоступен

0 Целевая сеть недоступна 1 Узел назначения недоступен 2 Протокол назначения недоступен 3 Порт назначения недоступен 4 Требуется фрагментация и установлен флаг DF 5 Исходный маршрут не прошел 6 Целевая сеть неизвестна 7 Целевой хост неизвестен 8 Исходный хост изолирован 9 Сеть административно запрещена 10 Хостинг запрещен в административном порядке 11 Сеть недоступна для TOS 12 Хост недоступен для TOS 13 Связь запрещена в административном порядке 14 Нарушение приоритета хоста 15 Действует ограничение приоритета4 — Погашение источника

5 — Сообщение перенаправления

.

.

.

.

30 — Traceroute

.

.

40 Photuris, Нарушения безопасности

41 ICMP для протоколов экспериментальной мобильности, таких как Seamoby

42–355 Зарезервировано

———————————————— ————————————————— ————————

Теперь вы можете понять, что TYPE3 описывает различные категории: пункт назначения недоступен:

Целевой хост недоступен: Это ошибка, из-за которой невозможно связаться с конкретным хостом.Это означает, что дейтаграмма отправляется в определенную сеть, но хост не найден. Это проблема маршрутизации или шлюз по умолчанию находится в другой сети.

Целевая сеть недоступна: Это ошибка, из-за которой невозможно связаться с определенной сетью. Обычно это означает проблему с маршрутизацией, но также может быть вызвано неправильным адресом.

Теперь вы можете понять, что TYPE0 описывает Echo:

Превышено время ожидания запроса: Вы увидите, что время ожидания запроса истекло, если используется TYPE0 / Echo и нет ответа.Это означает, что с вашим шлюзом все в порядке, но нет ответа от целевого хоста

.Для получения дополнительной информации нажмите следующую ссылку:

http://www.tcpipguide.com/free/t_ICMPv4DestinationUnreachableMessages-3.htm

Destination Host Unreachable vs Request Timed Out — Сеть

+1 по предложению DNS.

Кроме того, чтобы ответить на вопрос «в чем разница?», Быстрый поиск в Google нашел это на Technet.m $, который объясняет гораздо более подробно, чем я мог бы:

Целевой хост недоступен

Это сообщение указывает на одну из двух проблем: либо у локальной системы нет маршрута к желаемому пункту назначения, либо удаленный маршрутизатор сообщает, что у него нет маршрута к пункту назначения.Эти две проблемы можно различить по форме сообщения. Если сообщение просто «Destination Host Unreachable», то нет маршрута от локальной системы, и пакеты для отправки никогда не передавались по сети. Используйте утилиту Route для проверки локальной таблицы маршрутизации.

Если появляется сообщение «Ответ от

Если вы выполнили эхо-запрос с использованием IP-адреса, повторите попытку с именем хоста, чтобы убедиться, что вы выбрали правильный IP-адрес.

Превышено время ожидания запроса

Это сообщение указывает, что сообщения эхо-ответа не были получены в течение времени по умолчанию, равного 1 секунде. Это может быть связано с множеством разных причин; наиболее распространенными являются перегрузка сети, сбой запроса ARP, фильтрация пакетов, ошибка маршрутизации или молчаливый сброс. Чаще всего это означает, что обратный маршрут к отправляющему узлу не удался.Это может быть связано с тем, что хост назначения не знает обратного маршрута к хосту-отправителю, или один из промежуточных маршрутизаторов не знает обратный маршрут, или даже шлюз по умолчанию хоста назначения не знает обратный маршрут. Перед проверкой таблиц на маршрутизаторах проверьте таблицу маршрутизации хоста назначения, чтобы узнать, есть ли у него маршрут к хосту-отправителю.

Если таблицы удаленной маршрутизации верны и содержат действительный маршрут обратно к отправляющему узлу, чтобы увидеть, не хватает ли в кэше ARP правильного адреса, используйте команду arp -a для печати содержимого кэша ARP.Кроме того, проверьте маску подсети, чтобы убедиться, что удаленный адрес не интерпретируется как локальный.

Затем используйте Tracert, чтобы следовать по маршруту к пункту назначения. Хотя Tracert не записывает адрес последнего перехода или путь, по которому пакет прошел на обратном пути, он может показать, что пакет дошел до места назначения. Если это так, проблема, вероятно, связана с маршрутизацией на обратном пути. Если трассировка не доходит до места назначения, это может быть связано с тем, что целевой хост защищен межсетевым экраном.Когда брандмауэр защищает пункт назначения, фильтрация пакетов ICMP не позволяет пакетам ping — или любым другим сообщениям ICMP — пересечь брандмауэр и достичь пункта назначения.

Чтобы проверить наличие перегрузки в сети, просто увеличьте допустимую задержку, установив большее время ожидания с помощью переключателя -w, например 5000 миллисекунд. Попробуйте снова пропинговать пункт назначения. Если время ожидания запроса все еще истекает, проблема не в перегрузке; проблема с разрешением адреса или ошибка маршрутизации — более вероятная проблема.

Узел назначения Ping недоступен, но пакетов нет

- Destination Host Unreachable — эта ошибка возникает, когда нет маршрута между локальной системой и пунктом назначения

- Ответ от x.x.x.x: Destination Host Unreachable — что-то не так с удаленным маршрутизатором (x.x.x.x — IP-адрес проблемного маршрутизатора)

Есть еще один сценарий, когда время ожидания ваших запросов истекает. После отправки эхо-запросов ПК начинает прослушивать эхо-ответы.По умолчанию время ожидания эхо-ответа составляет одну секунду.

Если устройство не получило ответ в течение 1 секунды, время ожидания запроса истечет, и вы получите сообщение об ошибке (например, Превышено время ожидания запроса ). Эта ситуация в основном вызвана перегрузкой сети, но может иметь и другие причины.

Например, тайм-ауты запросов могут зависеть от молчаливого отбрасывания, плохо маршрутизируемых сетей или фильтрации пакетов.

Как исправить пинг о недоступности хоста назначения?

Если причиной ошибки является неправильная конфигурация Default Gateway , мы покажем вам, как это исправить.Выполните следующие шаги:

- Запустите браузер и получите доступ к любому нелокальному веб-сайту (например, google.com)

- Запустить экземпляр CMD с правами администратора

- В окне CMD введите ping x.x.x.x (где x.x.x.x = IP-адрес недоступного хоста)

- Обратите внимание, что ответы поступают с другого IP-адреса

- Введите tracert -d x.x.x.x , чтобы проследить за начальным IP-адресом

- Если вы заметили второй IP-адрес в трассировке, этот адрес может быть установлен как шлюз по умолчанию

- Измените шлюз по умолчанию в окне настроек адаптера

- Проверить, недоступен ли хост по-прежнему

Не удается запустить CMD от имени администратора? Наше руководство поможет вам в кратчайшие сроки решить эту проблему.

Если описанные выше действия не дали результатов, попробуйте следующие предложения:

- Проверьте исправность сетевых кабелей

- Убедитесь, что целевой хост (устройство) включен и подключен.

- Используйте tracert , чтобы найти место проблемы (адрес)

- Отключите брандмауэр и проверьте, сохраняется ли проблема

- Проверьте правильность конфигурации локального хоста

Вы можете получить 0% потери пакетов, даже если узлы недоступны

Короче говоря, не стоит зацикливаться на простой семантике.Даже если инструмент проверки связи Windows сообщает о потере пакетов 0%, это происходит потому, что нет соединения и пакеты не отправляются.

Просто попробуйте использовать инструмент ping в Linux, и вы, вероятно, получите 100% потерю пакетов. Важно понять, почему возникает такая ошибка, и найти способы ее исправить.

Часто задаваемые вопросы: Подробнее о недоступности целевого хоста

- Почему узел назначения ping недоступен, но нет потери пакетов?

Потеря пакетов означает, что некоторые пакеты данных никогда не доходят до места назначения.Если хост недоступен, значит нет действительного маршрута от локального устройства до пункта назначения (хоста). Поскольку никакие пакеты даже не отправляются, это приводит к потере пакетов 0%.

Потеря пакетов не имеет никакого волшебного решения, так как это может произойти по целому ряду причин. Ознакомьтесь с нашим подробным руководством по потере пакетов, если вы хотите узнать больше.

Да, но только если ваш интернет-провайдер ограничивает вашу пропускную способность. Ознакомьтесь с лучшими VPN для улучшения потери пакетов.

По-прежнему возникают проблемы? Исправьте их с помощью этого инструмента:- Загрузите этот инструмент для ремонта ПК с рейтингом «отлично» на TrustPilot.com (загрузка начинается на этой странице).

- Нажмите Начать сканирование , чтобы найти проблемы Windows, которые могут вызывать проблемы с ПК.

- Нажмите Восстановить все , чтобы исправить проблемы с запатентованными технологиями (эксклюзивная скидка для наших читателей).

ICMP — Анализ сообщения о недоступности пункта назначения

Сообщение « ICMP Destination unreachable » довольно интересно, потому что на самом деле оно содержит не одно сообщение, а шесть! Это означает, что ICMP Destination unreachable разбивается на 6 различных сообщений.

В этой статье анализируются все шесть сообщений о недоступности адресата и объясняется, в каких случаях используется каждое сообщение. В таблице ниже представлена краткая сводка доступных сообщений и их кодовое значение, содержащееся в заголовке ICMP:

Чтобы не запутаться, имейте в виду одну вещь: ICMP Destination unreachable — это обычное сообщение ICMP, различные значения кода или сообщения, которые являются его частью, служат для уточнения типа сообщения «Destination unreachable». был получен.Это выглядит примерно так: ICMP Destination unreachable.

ICMP — сообщение о недоступности сети назначения — это сообщение, которое пользователь обычно получает от шлюза, когда он не знает, как попасть в определенную сеть.

ICMP — сообщение о недоступности целевого хоста — это сообщение, которое пользователь обычно получает от удаленного шлюза, когда целевой хост недоступен.

Если в хосте назначения IP-модуль не может доставить пакет, потому что указанный модуль протокола или порт процесса не активен, хост-адресат может отправить сообщение ICMP о недоступности протокола / порта назначения на хост-источник.

В другом случае, когда полученный пакет должен быть фрагментирован для пересылки шлюзом, но флаг «Не фрагментировать» (DF) включен, шлюз должен отбросить пакет и отправить ICMP фрагментацию назначения, а DF установить как недоступный сообщение исходному узлу.

Эти сообщения ICMP наиболее полезны при поиске неисправностей в сети. Вы можете проверить, все ли маршрутизаторы и шлюзы настроены правильно, а их таблицы маршрутизации обновлены и синхронизированы.

Давайте посмотрим на структуру пакета недоступного пункта назначения ICMP:

Продолжайте читать, поскольку следующий пример поможет вам понять все вышеизложенное.

Анализ

Когда вы открываете командную строку DOS и набираете «ping 200.200.200.200», предполагая, что ваша рабочая станция НЕ является частью этой сети, тогда он будет перенаправлять запрос ICMP Echo на шлюз, который настроен в ваших свойствах TCP / IP. В этот момент шлюз должен определить, куда пересылать эхо-запрос ICMP.

Шлюз обычно имеет запись «маршрут по умолчанию», эта запись используется, когда шлюз не знает, где находится сеть.Теперь, если у шлюза нет «маршрута по умолчанию», вы получите сообщение «ICMP Destination net unreachable» при попытке доступа к сети, о которой шлюз не знает. Когда вы подключены к Интернету через модем, вашим шлюзом по умолчанию является модем.

Чтобы продемонстрировать это, я настроил свою сеть таким образом, чтобы вы могли легко увидеть, как все работает. Я предоставил множество картинок, надеясь сделать это как можно проще для понимания.

Я проанализирую, почему и как вы получаете сообщение «ICMP — Целевая сеть недоступна».

В приведенном выше примере я настроил свою рабочую станцию на использование сервера Linux в качестве шлюза по умолчанию с IP-адресом 192.168.0.5. Сервер Linux также имеет запись шлюза по умолчанию, и это IP: 192.168.0.1 (Windows 2000 Server).

Когда моя рабочая станция пытается выполнить ping (отправить эхо-запрос ICMP) на IP 200.200.200.200, она понимает, что находится в другой сети, поэтому отправляет его на сервер Linux, который, в свою очередь, перенаправляет его на свой шлюз по умолчанию (сервер Win2k ), чтобы затем его можно было перенаправить в Интернет, и в конечном итоге я должен получить ответ ping (ответ ICMP Echo), если узел существует и не имеет брандмауэра, блокирующего эхо-запросы ICMP.

Вот захваченный мной пакет и его анализ справа:

При просмотре декодированного пакета в разделе заголовка ICMP можно увидеть, что тип ICMP равен 8, поэтому это подтверждает, что это эхо ICMP (эхо-запрос). Как упоминалось ранее, мы ожидаем получить эхо-ответ ICMP.

Посмотрите, что происходит, когда с сервера Linux удаляется запись шлюза по умолчанию:

Теперь я удалил запись о шлюзе по умолчанию с сервера Linux.Поэтому, когда он получает пакет с моей рабочей станции, он не знает, что с ним делать. Вот как вы заставляете шлюз генерировать сообщение «ICMP Destination net unreachable» и отправлять его обратно на исходный хост (мою рабочую станцию).

Вот снимок экрана из командной строки:

Как видите, сервер Linux вернул сообщение «ICMP Destination net unreachable». Это одно из шести возможных сообщений «ICMP Destination Unreachable», перечисленных в начале этой страницы.Сервер Linux не знает, что делать с пакетом, поскольку у него нет возможности добраться до этой сети 200.200.200.0, поэтому он отправляет сообщение «ICMP Destination net unreachable» на мою рабочую станцию, уведомляя ее о том, что он не знает, как попасть в эту сеть.